تکنیک چهار مرحله ای برای مقابله با حملات دی داس A Four-Step Technique for Tackling DDoS Attacks

Abstract

This paper proposes a novel feedback-based control technique that tackles distributed denial of service (DDoS) attacks in four consecutive phases. While protection routers close to the server control inbound traffic rate and keeps the server alive (phase 1), the server negotiate with upstream routers close to traffic sources to install leaky-buckets for its IP address. The negotiation continues until a defense router on each traffic link accepts the request (phase 2). Next, the server through a feedback-control process adjusts size of leaky-buckets until inbound traffic locates in a desired range (phase 3). Then through a fingerprint test, the server detects which port interfaces of defense routers purely carry good traffic and subsequently asks corresponding defense routers to remove the leaky-bucket limitations for those port interfaces. Additionally, the server amends size of leaky-buckets for the defense routers proportional to amount of good traffic that each one carries (phase 4). Simulation-based results shows that our technique effectively, defenses a victim server against various DDoS attacks such that in most cases more than 90% of good inbound traffic reaches the server while the DDoS attack has been controlled as well.

Keywords: Denial of service attacks, Network security, Rate limiting

چکیده فارسی

این مقاله تکنیک کنترل مبتنی بر بازخورد را مطرح می کند که به مقابله با حملات عدم پذیرش سرویس (DDoS) در چهار مرحله متوالی می پردازد. درحالیکه روترهای محافظ نزدیک به سرور، به کنترل نرخ ترافیک نقل و انتقالات می پردازند و سرور را فعال نگه می دارند (فاز 1)، سرور به نقل و انتقال با روترهای بالادست نزدیک به مبدا ترافیک پرداخته تا به نصب الگوریتم سطل سوراخ دار (leaky-buckets) برای آدرس های پروتکل اینترنتی (IP) بپردازد. این نقل و انتقالات تا زمانی ادامه می یابد که روتر دفاعی در هر پیوند ترافیک، درخواست را بپذیرد (فاز 2). سپس سرور از طریق فرایند کنترل بازخورد به تنظیم اندازه الگوریتم سطل سوراخ دار (leaky-buckets) می پردازد تا زمانی که ترافیک نقل و انتقال در حیطه مطلوب می پردازد (فاز 3). سپس از طریق آزمایش ردپا، سرور آشکار می کند که کدام رابط های پورت روترهای دفاعی کاملا ترافیک خوبی را انتقال داده و متعاقبا از روتر دفاعی مشابه می خواهد تا محدودیت های الگوریتم سطل سوراخ دار (leaky-buckets) برای این رابط های پورت حذف کند. علاوه بر این، سرور به اصلاح اندازه الگوریتم سطل سوراخ دار (leaky-buckets) برای روترهای دفاعی به نسبت میزان ترافیک مناسبی که هر یک از آن ها انتقال می دهد، می پردازد (فاز 4). نتایج مبتنی بر شبیه سازی نشان می دهد که تکنیک ما به طور موثری از سرورهای قربانی در برابر حملات مختلف عدم پذیرش سرویس (DDoS) دفاع کرده که در اکثر موارد 90% از ترافیک های نقل و انتقال مناسب به سرور رسیده درحالیکه حملات عدم پذیرش سرویس (DDoS) به خوبی کنترل می گردند.

کلیدواژه: حملات عدم پذیرش سرویس (DDoS)، امنیت شبکه، محدود کردن سرعت

مشخصات

توسط: Hakem Beitollahi and Geert Deconinck مجله: Procedia Computer Science انتشارات: Elsevier سال انتشار: 2012 میلادی تعداد صفحات متن اصلی: 10 تعداد صفحات متن ترجمه: 20 تاریخ درج: ۱۳۹۵/۶/۱۶ منبع: دیتاسرا

خرید آنلاین فایل ترجمه

عنوان: تکنیک چهار مرحله ای برای مقابله با حملات دی داس حجم: 222.56 کیلوبایت فرمت فایل: pdf قیمت: 139500 تومان رمز فایل (در صورت نیاز): www.datasara.com نرم افزارهای مورد نیاز: winrar - adobe acrobat - office

تنها با ارسال یک ایمیل وجه خود را دریافت نمایید

دانلود فایل اصلی

عنوان: A Four-Step Technique for Tackling DDoS Attacks

1.مقدمه

حملات DDoS به عنوان چالش توزیع شده ای می باشد که بسته های جعلی به سمت قربانی از چندین نقطه توزیع ( برای نمونه هزاران یا صدها هزار) ارسال می گردد. ( یعنی حمله چندنفری به یک نفر). در نتبجه، حملات DDoS نیازمند راه حل توزیع شده ای می باشد که چندین گره می بایست همکاری داشته تا حملات DDoS را ردگیری کنند ( یعنی دفاع چندنفره در برابر چند نفره). تشخیص بسته های DDoS از بسته های مجاز زمانی دقیق تر می باشد که نزدیک به سرور قربانی یا در سرور قربانی باشد. در اکثر حملات DDoS، سرور قربانی می تواند به آسانی بسته های DDoS را شناسایی کرده زیرا این بسته ها دارای حداکثر بار جعلی و نامعتبر می باشند. از طرف دیگر، بهترین مکان برای سد کردن حملات، گره های نزدیک به مبدا ترافیک می باشد، زیرا 1) با نصب الگوریتم سطل سوراخ دار و انطباق اندازه الگوریتم سطل سوراخ دار، حجم زیادی از ترافیک کنترل می گردد. 2) چون در گره های نزدیک به مبدا ترافیک، این احتمال وجود دارد که این ترافیک با ترافیک حملات در رابط های پورت مشابه ترکیب نشود، تعداد کمتری از گره ها نیازمند عمل فیلترینگ می باشند که این خود فعالیت پرهزینه ایست. 3) از انجایی که گره دفاعی بخش کوچکی از ترافیک را تجربه می کند، سربار گره ها ( از مبدا محاسبه و نقطه نظر حافظه) کمتر می باشند. در واقع، هر چه به سرور قربانی نزدیک تر باشد، شناسایی حملات DDoS سخت تر می شود.

جهت مشاهده متن کامل فایل ترجمه را دانلود نمایید.

برای دستیابی به این هدف، تکنیک های مختلف ردیابی در ارتباط با نشان دار کردن بسته (تکنیک های PPM) [1, 2, 3] مطرح شده اند تا محل مهاجمان پیدا شود. این تکنیک ها فرض را بر این قرار می دهد که تمام روترها در اینترنت، بسته ها را ( به صورت محتمل یا قطعی) نشان دار می کنند. بنابراین، سرور قربانی می تواند به ایجاد مسیرهای حمله از طریق جمع آوری تعداد زیادی از بسته ها کند. چالش های اصلی این تکنیک عبارتند از: 1) استقرار جهانی: این تکنیک ها برای اثربخش بودند نیازمند جهانی می باشند، زیرا تمام روترها در اینترنت می بایست به نشان دار کردن بسته ها بپردازند. 2) مقیاس پذیری: این تکنیک ها به شدت از مقیاس پذیری ضرر می کند. منبع 4 نشان می دهد که بهترین طرح شناسایی مطرح شده می تواند تنها کمتر از 100 مهاجم را به طور مفید ردیابی کند. 3) هزینه: تمام روترها ی اینترنت در پیاده سازی این تکنیک ها مشارکت دارند. 4) قابلیت مقاومت سرور قربانی: تمام این تکنیک ها فرض را بر این قرار می دهند که سرور قربانی بتواند در طی انجام مجموعه حملات که چند دقیقه به طول می انجامد، مقاومت کند؛ به هر حالی این مورد در حقیقت فرض درستی نمی باشد.

تکنیک های مشترک دیگری نیز وجود دارد که بر مبنای مکانیسم های ردگیری نیستند. ماهاجان و همکارانش [5]، به بررسی مقاومت بازگشتی محدوده های نرخ عادلانه حداکثری و حداقلی پرداخته و و آغاز فعالیتشان از روترهای متراکم به سمت روترهای فرادست بوده است. جدی ترین چالش در مورد این تکنیک این می باشد که ترافیک مجاز زمانی که اشتراک منبع در نقطه ای نزدیک به سرور قربانی آغاز می گردد و سپس به طور برگشتی به روترهای فرادست باز می گردد، به شدت مآخذه می گردد. چالش های ثانویه دیگر در این تکنیک هزینه بالاسری نسبت به روتر می باشند، هیچ مکانیسم حل کننده ای برای حمایت از ترافیک میزبان های بی گناه که به اشتراک مسیر مشابه با مهاجمان می پردازند، وجود ندارد. یو و همکارانش [6] حملات DDoS را به عنوان مسئله مدیریت منبع مد نظر قرار داده و توزیع منابع ترافیک را به عنوان روند حداقلی و حداکثری بین روترهای سطح k مطرح می کنند. کمینه و بیشینه K بر مبنای نسخه بهبود یافته تکنیک برگشتی بوده و می تواند به حل بعضی از چالش های تکنیک برگشتی بپردازد. به هر حال، همچنان چالش هایی در ارتباط با کمینه و بیشینه K وجود دارد. برای نمونه کمینه و بیشینه K توسط حملات ملایم مغلوب شده به صورتی که مهاجمان میزان ترافیک را در محدوده کاربران مجاز قرار می دهند. کمینه و بیشینه K توسط حملات مرحله ای افزایشی مغلوب شده به صورتی که مهاجمان به طور فزاینده ای دستگاه های زومبی جدید را به فرایند حمله اضافه می کنند. کمینه و بیشینه K که مشابه فرایند برگشتی می باشد دارای هیچ مکانیسمی برای حمایت از ترافیک میزبان های بیگناه که به اشتراک مسیرهایی با حملات می پردازند، نمی باشد. کمینه و بیشینه K همچنین بر این فرض می باشد که تمام روترهای سطح k ( یعنی روترهایی که گره k دورتر از فرادست سرور قربانی می باشند) تمایلی برای همکاری داشته؛ اما این فرض صحیحی نمی باشد.

DefCOM [7] به عنوان تکنیک مشترک دیگری می باشد که دارای همپوشانی بین روترهایی که در آشکارسازی و توقف حملات DDoS مشارکت دارند، می باشد. DefCOM به نصب فیلترهای دسته کننده روی گره ها نزدیک به مبدا ترافیک برای تفیکیک بسته های حمله از بسته های مجاز پرداخته و از گره های همپوشانی شده دیگر می خواهد تا به درجه بندی محدوده ترافیک بپردازند. فناوری D-WARD به عنوان گره های دسته بندی کننده در DefCOM مورد استفاده قرار می گیرد. به هر حال، D-WARD به عنوان تکنیک بسیار پرهزینه ای می باشد که سربار زیادی را به روترها تحمیل می کند و بر این اعتقاد می باشیم که اکقر روترها از نصب فایروال هایی همانند D-WARD خودداری می کنند.

این مقاله تکنیک مشترک جدید را مطرح می کند که بر مبنای استراتژی بازخورد- کنترل می باشد. طرح ما به ردگیری حملات DDoS در چهار فاز متوالی می پردازد: فاز منترل، فاز نقل و انتقال، فاز تثبیت و فاز پردازش ( به همین دلیل آن را تکنیک چهار مرحله ای می نامیم). این تکنیک بر ما بر چالش هایی که در بالا برشمردیم غلبه می کند. اولویت طرح ما بر روی تکنیک های بالا در ادامه بیان می شود. 1) نیازمند صف آرایی جهانی نمی باشد؛ این تکنیک می تواند در در زیرساخت های اینترنت امروزی اجرایی گردد؛ اطلاع از از این مورد حائز اهمیت می باشد که تکنیک های ردگیری IP هماند تکنیک های PPM در اینترنت امروزی عملی نمی باشد. 2) بر خلاف تکنیک های PPM، این تکنیک دارای مشکل مقیاس پذیری نمی باشد. 3) برخلاف تکنیک های PPM ، در طرح چهار مرحله ای، سرور قربانی بقا داشته زیرا لایه حفاظتی، مانع از کار افتادن سرور قربانی می شود. جهت مشاهده متن کامل فایل ترجمه را دانلود نمایید .، نمی توانیم چنین پوششی را داشته باشیم زیرا با این پوشش ایجاد درخت حمله (انشعابات حمله) چندین ساعت به طول می انجامد. 4) برخلاف تکنیک برگشتی که دارای هزینه بالا می باشد، هزینه تکنیک ما پایین می باشد زیرا تنها روترهای حفاظتی و لایه های دفاعی به نصب الگوریتم سطل سوراخ دار برای آدرس های IP سرور قربانی می پردازند. 5) برخلاف مکانیسم برگشتی که ترافیک کاربران مجاز به شدت مآخذه می گردد، در طرح چهار مرحله ای، تمام تلاش خود را برای دسترسی به ترافیک کاربران مجاز بدون محدودیت میزان در برابر سرور قربانی دست می یابیم. 6) برخلاف تکنیک کمینه و بیشینه K، تکنیک چهارمرحله ای به طور عادلانه به تنظیم اندازه الگوریتم سطل سوراخ دار برای روترهای دفاعی نسبت به مقدار ترافیک مناسبی که هر یک از آن ها حمل می کند، می پردازد. 7) تکنیک ما به طور اثربخشی به پشتیبانی از ترافیک مجاز از محدودسازی میزان نسبت به کمینه و بشینه K می پردازد.

مابقی مقاله، به صورت زیر بخش بندی می گردد. بخش 2 مدل ها را نشان می دهد. بخش 3، به تشریح معماری تکنیک چهارمرحله ای می پردازد. بخش 4 به ارزیابی تکنیک از طریق شبیه سازی پرداخته و در پایان، بخش 5 نتیجه گیری را نشان می دهد.

2. مدل ها

مدل سیستمی

کل حج کاری که سرور می تواند در زمان مشخص شده دریافت کند توسط L نشان داده می شود، درحالیکه کل ترافیک دریافتی سرور در زمان توسط f نشان داده می شود. در زمان حمله، ترجیح می دهیم که سرور قربانی حجم کاری در محدوده نزدیکی با میزان مطلوب یعنی دریافت کند، که d به عنوان ثابت کوچگ ( برای نمونه 5% از L باشد). پارامتر d همچنین به عنوان پارامتر تولرانس نامیده شده که بدین معنا است که سرور حتی اگر بارهای d فراتر از L را دریافت کند، می تواند تحمل کند.

مدل شبکه: شبکه به صورت گراف جهت دار مدلسازی می شود جایی که گره ها نشان دهنده روترها و میزبان ها ( مبدا ترافیک و سرورها) بوده و حاشیه های نشان دهنده پیوند بین گره ها می باشد.

روترها: هر روتر دارای رابط های پورت ورودی می باشد که ترافیک ها را از آن ها دریافت می کند. ما این ارقام را به نام شناسه رابط پورت (PID) می نامیم. به طور دقیق تر، اگر رابط پورت به گره های چندگانه ( برای نمونه، روترها یا میزبان ها) از طریق کانال لایه پیوند پخش متصل شود ( همانند (LAN یا هاب)، به این ترتیب روتر به تعیین PID مجازی نسبت به رابط های پورت مجازی از طریق آدرس های MAC می پردازد. در این مقاله، فرض ما بر اینست که تمام روترها قابل اطمینان هستند.

3. طرح تکنیک چهار مرحله ای

در تکنیک چهار مرحله ای، دو لایه از روترها در فرایند دفاعی نقش دارند. درحالیکه لایه حفاظتی، سرور قربانی را فعال نگه می دارد، سرور قربانی به شروع مبادله با روترهای بالاسری نزدیک به مبدا ترافیک برای تشکیل لایه دفاعی می پردازد. تست ردپا که از طریق روترهای دفاعی انجام می گیرد به سرورهای قربانی کمک می کند تا دید دقیقی در مورد هر روتر از لایه دفاعی و به طور مشخص تر در مورد هر رابط پورت دفاعی داشته باشند. سپس سرور قربانی، الگوریتم سطل سوراخ دار را که در ارتباط با آن، رابط های پورت می بایست حذف شده و متعاقبا روترهای دفاعی تمام الگوریتم های سطل سراخ دار را حذف کنند، می شناسد. بعلاوه سرور قربانی قادر می باشد که به طور عادلانه ای به اصلاح اندازه الگوریتم سطل سوراخ دار برای مابقی روترهای دفاعی به نسبت ترافیک مناسبی که هر یک از آن ها ایجاد می کند، بپردازد. طرح ما همچنین قادر به ذخیره ترافیک کاربران مجازی که به اشتراک رابط های پورت مشابه با مهاجمان می پردازد، می باشد. برای دسترسی به این اهداف، تکنیک چهار مرحله ای در چهار فاز متوالی به صورت زیر فعالیت می کند.

3.1 فاز کنترل

هدف فاز کنترل این می باشد که به کنترل میزان ترافیک از طریق روترهای سربار پیش از اینکه پهنای باند سرور قربانی را فرا بگیرد می باشد. قبل از تشریح این فاز، نکته های زیر حائز اهمیت می باشند. 1) ترافیک DDoS در سرور قربانی فورا به حداکثر میزان خود نمی رسد، اما لاین امر تنها بعد از چند ثانیه می باشد [9]، زیرا تجهیزات مهاجم در نقاط مختلفی از جهان قرار داشته، که مراحل پنهانی متفاوتی را اعمال می کنند. 2) زمانی که میزان بسته های جعلی به تدریج افزایش می یابد و از حد آستانه عبور می کند، حمله DoS می تواند از ابتدا توسط سرور قربانی آشکار گردد. واقعیت بالا فرصتی را برای سرور قربانی ایجاد می کند تا میزان ترافیک را از طریق روترهای سربار که به نام روترهای حفاظتی می باشند، پیش از اینکه ترافیک متراکم شده تا پهنای باند سرور قربانی را فرار بگیرد، کنترل کند.

اکنون اجازه دهید روترهای حفاظتی را توضیح داده و به این بحث بپردازیم که چه روترهایی، روتر حفاظتی می باشند. ما تمام روترهای طرف ISP را که به میزبانی سرور قربانی می پردازند و شامل روترهای طرف مشتری و روترهای طرف ارائه دهنده به عنوان روترهای حفاظتی می باشند، جز روترهای طرف مشتری که از طریق آن سرور قربانی به ISP متصل می شود، مد نظر قرار می دهیم. ما این روترها را به صورت C در مقاله نشان می دهیم. تعداد روترهای کنترل حفاظت توسط نشان داده می شود. از انجایی که تمام این روترها تحت کنترل مدیران جداگانه می باشند، سرور قربانی می تواند به آسانی به تعیین ارزش در مرحله پیش از حمله می پردازد. فرض ما بر اینست که تحت شرایط عادی، سرور قربانی با بخش مدیریت ISP خود در ارتباط با فعالیت روترهای حفاظتی مبادلاتی داشته و مدیر درخواست سرور قربانی را پذیرفته است.

جهت مشاهده متن کامل فایل ترجمه را دانلود نمایید.

به عبارت دیگر، حجم ترافیک در سرور قربانی کم بوده و سرور قربانی می تواند به آسانی بسته های کنترل را صادر کرده و به آسانی بسته های بازخورد را از از هر دو روتر حفاظتی و دفاعی دریافت کند.

3.2 فاز مبادله

به منظور ذخیره ترافیک کاربران مجاز، سرور قربانی می بایست به نقل و انتقال با روترهای بالاسری نزدیک به مبدا ترافیک تا ترافیک در میزان محدود برای آن با نصب الگوریتم سطل سوراخ دار برای آدرس های IP بپردازد. هر چه روترهای دفاعی به مبدا ترافبک نزدبک تر باسند، عملکرد بهتری حاصل می گردد. ما خاطرنشان می کنیم که روترهای طرف مشتری با HSP های مختلف که دارای ترافیکی در سمت سرور قربانی می باشند به عنوان دورترین روترها از سرور قربانی و نزدیک ترین روترها به مبدا ترافیک می باشند؛ بنابراین، از طریق مکانیسم ردیابی ، درخواست برای محدودسازی دامنه به سمت تمام روترهای طرف مشتری با ISP های مختلف ارسال شده که دارای ترافیکی به سمت سرور قربانی می باشند. در فاز مبادله، هر زمانی که روتر از نصب الگوریتم سطل سئراخ دار برای سرور قربانی سر باز زد، درخواست به تمام سرورهای نجاور پایین دست آن روتر خاص ارسال می گردد که از طریق آن نقل و انتقال برای سرور قربانی انجام می گیرد. این روند ادامه می یابد تا زمانیکه روتر در هر پیوند ترافیک بپذیرد تا به نصب الگوریتم سطل سوراخ دار برای سرور قربانی بپردازد. روتری که می پذیرد به نصب الگوریتم سطل سوراخ دار برای سرور قربانی بپردازد به نام روترهای دفاعی می باشند.

روند ردیابی به صورت زیر می باشد. فرض کنید تمام روترها از کلید عمومی روترهای مجاورشان و روتر طرف مشتری ISP که از طریق آن سرور کاربر به ISP متصل می گردد اطلاع دارند. به منظور آغاز مکانیسم ردیابی، سرور قربانی پیامی را ایجاد می کند که نشان دهنده درخواست محدودیت نسبت بوده، و پیام را با کلید خصوصی نشان گذاری کرده و آن را به اولین روتر، یعنی روتر طرف مشتری می فرستد. روتر پیام را تایید کرده، آن را با کلید خصوصی اش نشان گذاری کرده و آن را به تمام گره های مجاور ارسال می کند. به دنبال دریافت پیام توسط روتر در ابتدا به تایید پیام پرداخته، به اجرای فرایند نظارت با هدف تایید این مورد می پردازند که آیا ترافیک برای سرور قربانی از طریق آن عبور می کند. بعد از اینکه روتر آشکار کرد که ترافیک برای سرور از طریق ان عبور کرد، از طریق کلید خصوصی اش آن را نشان گذاری کرده و آن را به گره های مجاور ارسال می کند. از طرف دیگر، اگر فرایند نظارت برای فاصله زمانی از پیش تعیین شده ای ادامه یابد ( برای مثال 3 ثانیه) و روتر به شناسایی بسته با آدرس مقصد سرور قربانی در طی این فاصله نپردازد، روتر فرایند نظارت را خاتمه داده و به انتشار پیام به گره های همسایه نمی پردازد. این فرایند تا زمانی ادامه می یابد که پیام به تمام روترهای طرف مشتری با ISP های مختلف بپردازد که دارای نقل و انتقالاتی به سمت سرور قربانی می باشد.

جهت مشاهده متن کامل فایل ترجمه را دانلود نمایید.

شکل 1: روند ردیابی در طی فاز مبادله

مثال: نمودار شبکه در شکل 1 را مد نظر قرار دهید. سرور قربانی S درخواست محدودیت نسبت را به روتر A ارسال می کند. روتر A پیام را به گره های همسایه (A، C و D) انتشار می دهد. روتر B نشان می دهد که هیچ ترافیکی از طریق آن با آدرس مقصد S عبور نکرده و به همین دلیل به انتشار پیام با گره های مجاور آن نمی پردازد. روتر C و D به آشکارسازی نقل و انتقالات با آدرس مقصد S پرداخته و هر کدام از آن ها به انتشار پیام با گره های مجاور می پردازند. همچنین روتر G به ارسال پیام به روتر L پرداخته درحالیکه روتر H پیام را به روتر M ارسال نمی کند و به این ترتیب هیچ نقل و انتقالی را با آدرس مقصد S انجام نمی دهد.

همچنین روتر I به انتشار پیام به روتر N و Q پرداخته و همچنین روتر J به انتشار پیام به روتر P و Q می پردازد. همان طور که می توان مشاهده کرد، تمام روترهای طرف مشتری که دارای ترافیک در مسیر S می باشند، یعنی L، N ، P و Q، پیام را دریافت می کنند. اکنون فرض کنید روتر L و P، نصب الگوریتم سطل سوراخ دار را برای S می پذیرد؛ اما روتر N و Q از انجام آن سر باز می زنند. روتر N درخواست محدودیت- نرخ را با کلید خصوصی نشان گذاری کرده و آن را به گره I انتقال می دهد. روتر I به تایید بسته پرداخته و نصب الگوریتم سطل سوراخ دا ر را برای S می پذیرد. روتر Q همچنین به علامت گذاری بسته محدودیت- نرخ با کلید خصوصی پرداخته و آن را به گره J انتقال می دهد. فرض کنید گره J همچنین از نصب الگوریتم سطل سوراخ دار سر باز می زند؛ به این ترتیب گره J درخواست را نشان گذاری کرده و آن را به روتر D انتقال می دهد. در نهایت فرض کنید گره D نصب الگوریتم سطل سوراخ دار را برای S می پذیرد.

A FourStep Technique for Tackling DDoS Attacks

تکنیک چهار مرحله ای برای مقابله با حملات دی داس

ISI

مقاله ISI

امنیت شبکه

دانلود ISI

ترجمه مقاله

ISI کامپیوتر

دریافت مقاله

Rate limiting

مقاله انگلیسی

خرید ترجمه ISI

محدود کردن سرعت

ترجمه مقاله ISI

Network security

دانلود ترجمه ISI

خرید ترجمه مقاله

مقاله رایگان ISI

دانلود مقاله ISI

دانلود مقاله جدید

مقالات رایگان ISI

دریافت مقالات ISI

مقاله ISI با ترجمه

مقاله انگلیسی جدید

مقاله ISI کامپیوتر

خرید ترجمه انگلیسی

فروش ترجمه انگلیسی

دانلود ISI کامپیوتر

دانلود مقاله انگیسی

ترجمه مقاله انگلیسی

دریافت مقاله انگلیسی

ترجمه مقالات انگلیسی

مقالات معتبر انگلیسی

ترجمه مقاله کامپیوتر

دانلود مقاله جدید ISI

دریافت مقاله کامپیوتر

مقاله انگلیسی با ترجمه

مقاله انگلیسی کامپیوتر

دانلود رایگان مقاله ISI

خرید ترجمه ISI کامپیوتر

دانلود مقالات رایگان ISI

ترجمه مقاله ISI کامپیوتر

مقاله رایگان ISI کامپیوتر

دریافت مقاله انگلیسی جدید

خرید ترجمه مقاله کامپیوتر

دانلود ترجمه ISI کامپیوتر

دانلود مقاله ISI کامپیوتر

Denial of service attacks

دانلود مقاله ISI با ترجمه

دانلود مقاله انگلیسی جدید

دریافت مقالات ISI کامپیوتر

دانلود مقاله جدید کامپیوتر

مقالات رایگان ISI کامپیوتر

ترجمه مقالات معتبر انگلیسی

دانلود مقاله انگلیسی رایگان

مقاله انگلیسی جدید کامپیوتر

دانلود رایگان مقاله انگلیسی

خرید ترجمه انگلیسی کامپیوتر

فروش ترجمه انگلیسی کامپیوتر

دانلود مقاله انگلیسی رایگان

مقاله ISI با ترجمه کامپیوتر

دریافت مقاله انگلیسی رایگان

حملات عدم پذیرش سرویس (DDoS)

دانلود مقاله انگیسی کامپیوتر

ترجمه مقاله انگلیسی کامپیوتر

دانلود مقاله انگلیسی با ترجمه

دریافت مقاله انگلیسی با ترجمه

مقالات معتبر انگلیسی کامپیوتر

ترجمه مقالات انگلیسی کامپیوتر

دریافت مقاله انگلیسی کامپیوتر

دانلود مقاله جدید ISI کامپیوتر

مقاله انگلیسی با ترجمه کامپیوتر

دانلود رایگان مقاله ISI کامپیوتر

دانلود مقالات رایگان ISI کامپیوتر

دانلود مقاله انگلیسی جدید کامپیوتر

دریافت مقاله انگلیسی جدید کامپیوتر

دانلود مقاله ISI با ترجمه کامپیوتر

ترجمه مقالات معتبر انگلیسی کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دریافت مقاله انگلیسی رایگان کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دانلود رایگان مقاله انگلیسی کامپیوتر

دریافت مقاله انگلیسی با ترجمه کامپیوتر

دانلود مقاله انگلیسی با ترجمه کامپیوتر

به سوی پایگاه داده چندگانه (اشتراکی) انعطاف پذیر و مستقل

.png)

.png)

Abstract The success of cloud computing as a platform for deploying webapplications has led to a deluge of applications characterized by small data footprints with unpredictable access patterns. A scalable multitenant ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

رویکردی در ارتباط با معماری خط تولید سرویسگرا

.png)

.png)

Abstract Service-Oriented Architecture (SOA) has appeared as an emergent approach for developing distributed applications as a set of self-contained and business-aligned services. SOA aids solving integration and interoperability problems and provides ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

ظرفیت شبکه های بی سیم

.png)

.png)

Abstract When n identical randomly located nodes, each capable of transmitting at W bits per second and using a fixed range, form a wireless network, the throughput (formula) obtainable by each ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

سیستم های صف بندی زمان گسسته با تعطیلی های انحصاری مارکوفب

.png)

.png)

Abstract In this contribution we investigate discrete-time queueing systems with vacations. A framework is constructed that allows for studying numerous different vacation systems, including a.o. classical vacation systems like the exhaustive ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

عوامل تعیینکننده در انتخاب نرمافزار وبمحور معنایی در قالب یک سرویس:

چارچوبی یکپارچه در شرایط خرید الکترونیکی و برنامه ریزی منابع سرمایه ای

.png)

.png)

Abstract The ever increasing Internet bandwidth and the fast changing needs of businesses for effectiveness with the partners in the procurement chain and is leading organizations to adopt information systems infrastructures ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

طراحی و تحلیل یک مدل وقفه (تعطیلی) برای سیستم صف بندی دو فازه با خدمات ورودی

.png)

.png)

Abstract This paper mainly deals with a two phase service queueing model with gated service vacation. In this gated service vacation model, only those customers who are present in the queue ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

به اشتراک گذاری طیف مشارکتی بین شبکه های تلفن همراه و اد هاک

.png)

.png)

Abstract Spectrum sharing between cellular and ad-hoc networks is studied in this work. Weak signals and strong interferences at the cell-edge area usually cause severe performance degradation. To improve the cell-edge ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

مقایسه پروتکل های مسیر یابی تک مسیره در مقابل پروتکل های مسیر یابی چندگانه برای انتقال تصویر در شبکه های حسگر بی سیم چند رسانه ای

.png)

.png)

Abstract Wireless multimedia sensor network (WMSN) applications require strong multimedia communication competence. Therefore, in WMSN applications, it is necessary to use specific mechanisms in order to handle multimedia communication challenges and ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

هوش کسب و کار به روش محاسبه ابری

.png)

.png)

Abstract Business Intelligence (BI) deals with integrated approaches to management support. Currently, there are constraints to BI adoption and a new era of analytic data management for business intelligence these constraints ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

مدل احتمال جدید برای ضمانت کردن مشکل مسیر بحرانی با الگوریتم اکتشافی

.png)

.png)

Abstract In order to obtain an adequate description of risk aversion for insuring critical path problem, this paper develops a new class of two-stage minimum risk problems. The first-stage objective function ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

دستورالعمل طراحی و محاسبه سیستم روشنایی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 30

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 30

گروه: دستورالعمل طراحی

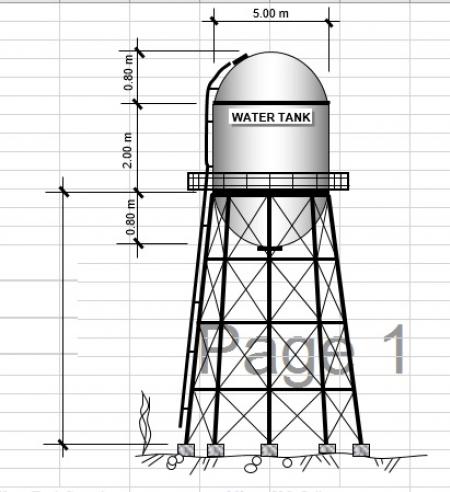

فایل اکسل طراحی مخزن فلزی هوایی بر اساس آیین نامه AISC با در نظر گرفتن نیروی باد و زلرله

.png)

.png)

فایل پیش رو اکسل طراحی مخزن فلزی هوایی می باشد که بر اساس آیین نامه AISC و با در نظر گرفتن نیروی باد و زلرله محاسبات را انجام داده و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل تحلیل اتصال برشی دارای خروج از مرکزیت برای گروه پیچ

.png)

.png)

این برنامه ظرفیت برشی اتصال پیچ و مهره ای دارای خروج از مرکزیت برای گروه پیچ را محاسبه می کند، ابزاری مناسب برای طراحی صفحات gusset و اتصالات پیچ و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو و استفاده از آزمایش ظرفیت باربری کالیفرنیا

.png)

.png)

فایل پیش رو اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو می باشد که با استفاده از نتایج آزمایش ظرفیت باربری کالیفرنیا CBR اطلاعات ورودی را تحلیل و نتایج را ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

دستورالعمل طراحی ابعاد و سازه شالوده های عمیق (شمع ها و پایه های عمیق) در خشکی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 27

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 27

گروه: دستورالعمل طراحی

تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش سازه" تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method مشخصات کلی: شامل فایلهای word و ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

بررسی پارامترهای هندسی مهاربند زانویی

.png)

.png)

"پروژه دانشجویی مهندسی عمران" بررسی پارامترهای هندسی مهاربند زانویی مشخصات کلی: شامل فایلهای word و pdf بالغ بر 146 صفحه (4 فصل) فهرست مطالب فصل اول 1-1- مقدمه 1-2- شکل پذیری سازه ها 1-3- مفصل و لنگر پلاستیک 1-4- منحنی ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM

.png)

.png)

"پایان نامه مهندسی مکانیک مقطع کارشناسی ارشد - گرایش تبدیل انرژی" تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM تهیه شده بصورت کاملا انحصاری توسط ... [ ادامه مطلب ]

قیمت: 449000 تومان

مشخصات کلی:

قیمت: 449000 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 449000 تومان

قیمت: 449000 تومان

گروه: دستورالعمل طراحی

شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه موردی پروژه های "پتروشیمی الف"

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش مهندسی و مدیریت ساخت" شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه ... [ ادامه مطلب ]

قیمت: 259500 تومان

مشخصات کلی:

قیمت: 259500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 259500 تومان

قیمت: 259500 تومان

گروه: دستورالعمل طراحی

مکانیک شکست (Fracture Mechanics)

.png)

.png)

مقدمه : یکی از عمده ترین مسائلی که انسان از زمان ساختن سادهترین ابزارها با آن مواجه بوده است پدیده شکست در اجسام میباشد و درواقع برای استفاده از مواد ... [ ادامه مطلب ]

قیمت: 99500 تومان

مشخصات کلی:

قیمت: 99500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 99500 تومان

قیمت: 99500 تومان

گروه: دستورالعمل طراحی

.png)