مقدمه ای بر امنیت شبکه Introduction to Network Security

Abstract

Network security is a complicated subject, historically only tackled by well-trained and experienced experts. However, as more and more people become "wired", an increasing number of people need to understand the basics of security in a networked world. This document was written with the basic computer user and information systems manager in mind, explaining the concepts needed to read through the hype in the marketplace and understand risks and how to deal with them.

چکیده فارسی

امنیت شبکه یک موضوع پیچیده است که از نظر تاریخی فقط توسط افراد با تجربه و آنهایی که آموزش کافی دیده اند مورد توجه قرار می گیرد. با اینحال، همچنان که افراد بیشتری به شبکه متصل میشوند، تعداد افرادی که بایستی اصول امنیت را در دنیای شبکه شده بدانند، نیز افزایش می یابد. این مقاله بر اساس کاربری کامپیوتر و مدیریت سیستمهای اطلاعاتی که در خاطرم بوده است نوشته شده است و مفاهیم مورد نیاز برای آشنا شدن با بازار و خطرات و نحوه مواجه شدن با آنها را توضیح می دهد.

مشخصات

توسط: Matt Curtin انتشارات: Kent Information Services تعداد صفحات متن اصلی: 11 تعداد صفحات متن ترجمه: 11 تاریخ درج: ۱۳۹۵/۷/۱۱ منبع: دیتاسرا

خرید آنلاین فایل ترجمه

عنوان: مقدمه ای بر امنیت شبکه حجم: 381.57 کیلوبایت فرمت فایل: pdf قیمت: 129500 تومان رمز فایل (در صورت نیاز): www.datasara.com نرم افزارهای مورد نیاز: winrar - adobe acrobat - office

تنها با ارسال یک ایمیل وجه خود را دریافت نمایید

دانلود فایل اصلی

عنوان: Introduction to Network Security

مدیریت ریسک: بازی امنیتی

این بسیار مهم است که دانسته شود که در بحث امنیت، یک فرد به آسانی نمی تواند بگوید که " بهترین فایروال کدام است؟"

در این رابطه دو مطلب وجود دارد : امنیت مطلق و دسترسی مطلق.

بهترین راه برای بدست آوردن یک امنیت مطلق برای ماشین این است که آنرا از شبکه و برق جدا کرده آنرا درون یک جای امن قرار داده و آنرا به کف اقیانوس بفرستیم. متاسفانه، در این حالت از ماشین نمی توان استفاده کرد. یک ماشین با دسترسی مطلق برای استفاده بسیار راحت است : این ماشین به آسانی در جایی قرار می گیرد، و بدون هیچ پرسشی، تاییدی، کدرمزی یا هر مکانیسم دیگری، می توانید هر چه را که می خواهید از او بخواهید. متاسفانه، این حالت امکان پذیر نیست یا اینکه اینترنت یک همسایه بد است و در صورتی که یک آدم احمق و کله خراب به کامپیوتر فرمان کاری همانند خراب کردن خوش را بدهد،مدت طولانی این سیستم پایدار نمی ماند.

این وضعیت با زندگی روزمره ما فرقی ندارد. ما مرتباً تصمیماتی را در مورد اینکه چه ریسکی را قبول کنیم، اتخاذ می کنیم . وقتی که ما درون خودرو نشسته و به محل کار می رویم، برخی مخاطرات وجود دارند که می توانند اتفاق بیفتند، این احتمال وجود دارد برخی چیزها به طور کامل از کنترل خارج شده و باعث شود که ما در بخشی از تصادفی که در بزرگراه اتفاق افتاده قرار بگیریم. زمانیکه ما وارد یک هواپیما می شویم مقداری خطر را به قیمت آسایش و راحتی، پذیرفته ایم . با اینحال برخی از مردم یک تصویر خیالی از یک ریسک قابل قبول دارند و در بیشتر موارد آنرا نمی پذیرند. اگر من در طبقه بالا باشم و بخواهم سرکار بروم خودم را از پنجره پرت نمی کنم . بله، اینکار بسیار راحت است اما خطر آسیب دیدگی بخاطر این راحتی وجود دارد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

انواع و منابع تهدیدهای شبکه:

در حال حاضر ما آنقدر اطلاعات در زمینه شبکه گذاری داریم که می توانیم وارد جنبه های امنیتی آن شویم. اول از همه ما وارد انواع تهدیدهایی که شبکه با آنها مواجه است می شویم و آنگاه برخی از کارهایی که می توان برای حفاظت از خود در مقابل آنها انجام دهیم،توضیح می دهیم.

Denial-of-Service

احتمالاً حملات DoS خطرناکترین تهدیدها است که برای توضیح دادن هم مشکل هستند. آنها بدین دلیل خطرناکترین هستند که به آسانی می توانند اجرا شوند، به سختی رهگیری می شوند (برخی مواقع غیرممکن است)، و سرپیچی از درخواست حمله کننده آسان نیست حتی اگر این درخواست غیر قانونی باشد.

منطق یک حمله DoS ساده است . درخواستهای زیادی به ماشین ارسال می شود که از اداره ماشین خارج است. ابزارهای در دسترسی در محافل زیر زمینی وجود دارد که که این کار را به صورت یک برنامه در می آورند و به آن می گویند در چه میزبانی درخواستها را منتشر کنند. برنامه حمله کننده به راحتی با برخی از پورتهای خدماتی ارتباط برقرار می کند،شاید اطلاعات عنوان پاکت را که می گوید بسته از کجا آمده را جعل می کند و آنگاه ارتباط را قطع می کند. اگر میزبان قادر باشد که در هر ثانیه به 20 درخواست پاسخ دهد، و حمله کننده در هر ثانیه 50 درخواست را ارسال کند،مشخص است که میزبان قادر به پاسخگویی به تمامی در خواستهای حمله کننده، که کم و بیش غیر قانونی هستند، نیست .

چنین حملاتی در اواخر 1996 و اوایل 1997 به شدت فراگیر شده بود ولی حالا چندان عمومیت ندارد.

برخی کارهایی که می توان برای کاهش خطر مواجه شدن با یک حمله DoS ( رد درخواست) انجام داد عبارتند از:

- عدم اجرای خدمات قابل مشاهده به صورت جهانی در نزدیکی ظرفیت اجرایی

- استفاده از فیلترینگ بسته برای جلوگیری از بسته های جعل شده در ورودی به فضای آدرس شبکه شما .

مشخصاً بسته های جعلی شامل آنهایی هستند که ادعا می کنند از طرف میطبان شما آمده اند،بر اساس RFC1918 برای شبکه های خصوصی و شبکه loopback آدرس دهی شده اند.

- موارد مربوط به امنیت سیستمهای عامل میزبان خود را به روز کنید.

دسترسی غیر مجاز:

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

اجرای فرامین غیر قانونی

مشخص است که یک فرد ناشناس و غیر مطمئن نبایستی بتواند فرامین را روی ماشینهای سرور شما اجرا کند. دو طبقه بندی عمده امنیتی برای این مشکل وجود دارد:

دسترسی کاربر معمولی

و دسترسی مدیریت

یک کاربر معمولی می تواند تعدادی از موارد سیستم را اجرا نماید ( همانند خواندن فایلها، ارسال ایمیل به سایر افراد و غیره) که افراد مهاجم قادر به اجرای آنها نیستند . این حالت ممکن است تمام آن چیزی باشد که یک مهاجم به آن نیاز دارد. بعبارت دیگر، یک مهاجم ممکن است بخواهد تغییرات پیکربندی را برای یک هاست اجرا نماید ( شاید تغییر در آدرس IP، قرار دادن یک فرمان راه اندازی در جاییکه باعث می شود هر زمان که ماشین استارت شد، shut down شود یا موارد مشابه ). در چنین حالتی، مهاجم نیاز دارد که امتیاز مدیریتی را بر روی هاست بدست آورد.

شکافهای محرمانه:

لازم است که ما مدل تهدید را توضیح دهیم: شما سعی کتید که در برابر چه چیزی از خودتان محافظت کنید؟ برخی اطلاعات خاص وجود دارند که اگر در دست رقیب،یک دشمن یا عموم، بیفتد باعث آسیب جدی می شوند. در چنین حالتهایی،این امکان وجود داردکه توافق مربوط به حساب یک کاربر معمولی روی ماشین برای آسیب رساندن کافی باشد ( شاید به شکل PR، یا بدست آوردن اطلاعاتی که می توانند بر علیه شرکت مورد استفاده قرار گیرند و غیره ).

هرچند بسیاری از مرتکبان چنین نفوذهایی بندرت افرادی هستند که از روی کنجکاوی و فقط برای مشاهده یک لایه اعلان در روی کامپیوتر شما وروی صفه نمایش خودشان این کار را انجام می دهند،ولی افراد بد نیتی هم هستند که ما آنها در ادامه مورد بررسی قرار می دهیم. (بعلاوه،بخاطر داشته باشید که این احتمال وجود دارد که فردی فقط برای کنجکاوی نفوذ کرده است می تواند ترغیب شئد که کار بیشتری انجام دهد: شاید یک رقیب سرسخت مایل باشد که چنین شخصی را برای ضربه زدن به شما استخدام کند.)

رفتار مخرب:

در بین انواع مخرب نفوذ و حمله، دو گروه عمده وجود دارد:

Data Diddling

data diddler احتمالاً بدترین نوع است، زیرا واقعیت یک نفوذ امکان ندارد که بلافاصله مشاهده شود. شاید او با تعدادی از صفحات گسترده شما در حال بازی است یا اطلاعات را در پروژه ها و طرحهای شما دستکاری میکند . شاید او شماره حسابها را برای سپرده گذاری خودکار برخی پرداختهای چکی خاص را تغییر میدهد . در هر حالت، بندرت پیش می آید که شما یک روز به سر کار بیایید و به آسانی ببینید که برخی چیزها تغییر کرده است. برای پیدا کردن اختلاف در دفاتر بوسیله روشهای حسایداری سه تا چهار ماه زمان نیاز است. سعی کنید که مشکل را در جاهایی که مشکل هستند تعقیب کنید، و زمانی که مشکل پیدا شد، چگونه می توان فهمید که کدامیک از شما در آن زمان همدست بوده است؟ قبل از اینکه بفهمید اطلاعات شما ایمن هستند تا کجا باید پیش بروید؟

تخریب اطلاعات:

برخی از مهاجمان به آسانی با افرادی همکاری می کنند که دوست دارند همه چیز را از بین ببرند. در چنین حالتی،تاثیر روی توان محاسباتی شما و در نتیجه شرکت شما، میتواند چیزی کمتر از یک حریق یا بلایای دیگری باشد که باعث می شود تجهیزات محاسباتی شما بطور کامل تخریب شوند.

آنها از کجا می آیند؟

چگونه یک مهاجم دسترسی به تجهیزات شما را بدست می آورد ؟ از طریق هر ارتباطی که شما با دنیای بیرون دارید. این شامل اتصالات اینترنتی،مودمهای شماره گیر و حتی دسترسی فیزیکی می باشد. (چقدر اطلاع دارید که یکی از افراد موقتی که شما برای کمک به وارد کردن اطلاعات بکار گرفته اید یک نفوذگر سیستم که بدنبال کد رمزها، شماره تلفنها،موارد حساس و هر چیزی که از طریق آنها می توانند به تجهیزات شما دسترسی پیدا کنند، نمی باشد؟)

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

درسهای یاد گرفته شده:

با بررسی انواع حملاتی که متداول هستند، می توانیم فهرستی کوتاه از روشهای سطح بالا را که می توانند در جلوگیری از بلاهای امنیتی و کنترل آسیب در مواقعی که معیارهای پیشگیرانه در جل.گیری از یک حمله ناموفق هستند، به ما کمک کنند را تهیه کنیم.

امیدواریم که شما بک آپ داشته باشید

از دیدگاه امنیتی این فقط یک ایده خوب نیست. مقررات عملیاتی،سیاست بک آپ را توصیه می کنند و این بایستی همراه با برنامه کشف آسیب باشد،انگار که یک هواپیما نصف شب روی ساختمان شما سقوط کند، شما بایستی بتوانید شرکتتان را به جای دیگری منتقل کنید. مشابهاً این موارد می تواند در بازیابی اطلاعات شما در صورت بروز مشکل الکترونیکی، ایراد سخت افزاری یا یک نفوذ که اطلاعات شما را تغییر یا آسیب میرساند،کمک می کند.

اطلاعات را در جاییکه لازم نیستند قرار ندهید

البته این نیازی به گفتن ندارد،که این حالت برای هر قومی پیش می آید. بنابراین،اطلاعاتی که نیازی به دسترسی از بیرون به آنها وجود ندارد،برخی اوقات در دسترس هستند و این امر می تواند وضعیت نفوذ را بنحو چشمگیری افزایش دهد.

دوری از سیستمهایی با نقاط ضعف مشترک

هر سیستم امنیتی که بتواند بوسیله هر قسمت آن شکسته شود،در واقع خیلی قوی نیست. از نظر امنیتی، مقداری تکثیر (redundancy) خوب است و می تواند به شما در محافظت شرکتتان از یک حمله امنیتی ضعیف قبل از اینکه به فاجعه تبدیل شود کمک کند.

سیستم عاملهای به روز و مرتبط را داشته باشید.

مطمئن باشید که فردی که می داند شما چه چیزی دارید بدنبال آن است که توصیه های امنیتی را به شما بفروشد. استفاده از میکروفونهای قدیمی متداولترین (و موثرترین!) راه برای نفوذ به سیستمها هستند.

بدنبال متخصصان امنیتی مرتبط باشید.

علاوه بر مراقب مطالبی که توصیه کنندگان می کنند هستید، مراقب گروههایی همانند CERT و CIAC باشید. مطمئن شوید که حداقل یک نفر (ترجیحاً بیشتر) عضو این لیستهای پستی هستند.

Introduction to Network Security

مقدمه ای بر امنیت شبکه

ISI

Paper

Papers

Article

Articles

مقاله ISI

امنیت شبکه

دانلود ISI

ترجمه مقاله

ISI کامپیوتر

دریافت مقاله

مقاله انگلیسی

Persian Paper

خرید ترجمه ISI

Persian Article

ترجمه مقاله ISI

مقاله رایگان ISI

دانلود مقاله ISI

دانلود ترجمه ISI

خرید ترجمه مقاله

دریافت مقالات ISI

مقالات رایگان ISI

دانلود مقاله جدید

خرید ترجمه انگلیسی

فروش ترجمه انگلیسی

مقاله ISI با ترجمه

مقاله انگلیسی جدید

مقاله ISI کامپیوتر

دانلود ISI کامپیوتر

ترجمه مقاله انگلیسی

دانلود مقاله انگیسی

دریافت مقاله انگلیسی

ترجمه مقالات انگلیسی

ترجمه مقاله کامپیوتر

مقالات معتبر انگلیسی

دانلود مقاله جدید ISI

دریافت مقاله کامپیوتر

مقاله انگلیسی کامپیوتر

مقاله انگلیسی با ترجمه

Translate English Paper

خرید ترجمه ISI کامپیوتر

دانلود رایگان مقاله ISI

دانلود مقالات رایگان ISI

ترجمه مقاله ISI کامپیوتر

دانلود مقاله ISI با ترجمه

دانلود ترجمه ISI کامپیوتر

مقاله رایگان ISI کامپیوتر

خرید ترجمه مقاله کامپیوتر

دانلود مقاله انگلیسی جدید

دانلود مقاله ISI کامپیوتر

Translate English Article

دریافت مقاله انگلیسی جدید

دریافت مقالات ISI کامپیوتر

دانلود مقاله جدید کامپیوتر

مقالات رایگان ISI کامپیوتر

Translate Paper in English

ترجمه مقالات معتبر انگلیسی

دانلود رایگان مقاله انگلیسی

دانلود مقاله انگلیسی رایگان

دانلود مقاله انگلیسی رایگان

فروش ترجمه انگلیسی کامپیوتر

خرید ترجمه انگلیسی کامپیوتر

مقاله ISI با ترجمه کامپیوتر

دریافت مقاله انگلیسی رایگان

مقاله انگلیسی جدید کامپیوتر

دانلود مقاله انگیسی کامپیوتر

Translate Article in English

ترجمه مقاله انگلیسی کامپیوتر

دریافت مقاله انگلیسی با ترجمه

مقالات معتبر انگلیسی کامپیوتر

ترجمه مقالات انگلیسی کامپیوتر

دریافت مقاله انگلیسی کامپیوتر

دانلود مقاله انگلیسی با ترجمه

دانلود مقاله جدید ISI کامپیوتر

مقاله انگلیسی با ترجمه کامپیوتر

Translation of Paper in English

دانلود رایگان مقاله ISI کامپیوتر

دانلود مقالات رایگان ISI کامپیوتر

Translation of Article in English

دانلود مقاله انگلیسی جدید کامپیوتر

دانلود مقاله ISI با ترجمه کامپیوتر

دریافت مقاله انگلیسی جدید کامپیوتر

ترجمه مقالات معتبر انگلیسی کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دریافت مقاله انگلیسی رایگان کامپیوتر

دانلود رایگان مقاله انگلیسی کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دریافت مقاله انگلیسی با ترجمه کامپیوتر

دانلود مقاله انگلیسی با ترجمه کامپیوتر

به سوی پایگاه داده چندگانه (اشتراکی) انعطاف پذیر و مستقل

.png)

.png)

Abstract The success of cloud computing as a platform for deploying webapplications has led to a deluge of applications characterized by small data footprints with unpredictable access patterns. A scalable multitenant ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

رویکردی در ارتباط با معماری خط تولید سرویسگرا

.png)

.png)

Abstract Service-Oriented Architecture (SOA) has appeared as an emergent approach for developing distributed applications as a set of self-contained and business-aligned services. SOA aids solving integration and interoperability problems and provides ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

ظرفیت شبکه های بی سیم

.png)

.png)

Abstract When n identical randomly located nodes, each capable of transmitting at W bits per second and using a fixed range, form a wireless network, the throughput (formula) obtainable by each ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

سیستم های صف بندی زمان گسسته با تعطیلی های انحصاری مارکوفب

.png)

.png)

Abstract In this contribution we investigate discrete-time queueing systems with vacations. A framework is constructed that allows for studying numerous different vacation systems, including a.o. classical vacation systems like the exhaustive ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

عوامل تعیینکننده در انتخاب نرمافزار وبمحور معنایی در قالب یک سرویس:

چارچوبی یکپارچه در شرایط خرید الکترونیکی و برنامه ریزی منابع سرمایه ای

.png)

.png)

Abstract The ever increasing Internet bandwidth and the fast changing needs of businesses for effectiveness with the partners in the procurement chain and is leading organizations to adopt information systems infrastructures ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

طراحی و تحلیل یک مدل وقفه (تعطیلی) برای سیستم صف بندی دو فازه با خدمات ورودی

.png)

.png)

Abstract This paper mainly deals with a two phase service queueing model with gated service vacation. In this gated service vacation model, only those customers who are present in the queue ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

به اشتراک گذاری طیف مشارکتی بین شبکه های تلفن همراه و اد هاک

.png)

.png)

Abstract Spectrum sharing between cellular and ad-hoc networks is studied in this work. Weak signals and strong interferences at the cell-edge area usually cause severe performance degradation. To improve the cell-edge ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

مقایسه پروتکل های مسیر یابی تک مسیره در مقابل پروتکل های مسیر یابی چندگانه برای انتقال تصویر در شبکه های حسگر بی سیم چند رسانه ای

.png)

.png)

Abstract Wireless multimedia sensor network (WMSN) applications require strong multimedia communication competence. Therefore, in WMSN applications, it is necessary to use specific mechanisms in order to handle multimedia communication challenges and ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

هوش کسب و کار به روش محاسبه ابری

.png)

.png)

Abstract Business Intelligence (BI) deals with integrated approaches to management support. Currently, there are constraints to BI adoption and a new era of analytic data management for business intelligence these constraints ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

مدل احتمال جدید برای ضمانت کردن مشکل مسیر بحرانی با الگوریتم اکتشافی

.png)

.png)

Abstract In order to obtain an adequate description of risk aversion for insuring critical path problem, this paper develops a new class of two-stage minimum risk problems. The first-stage objective function ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

دستورالعمل طراحی و محاسبه سیستم روشنایی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 30

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 30

گروه: دستورالعمل طراحی

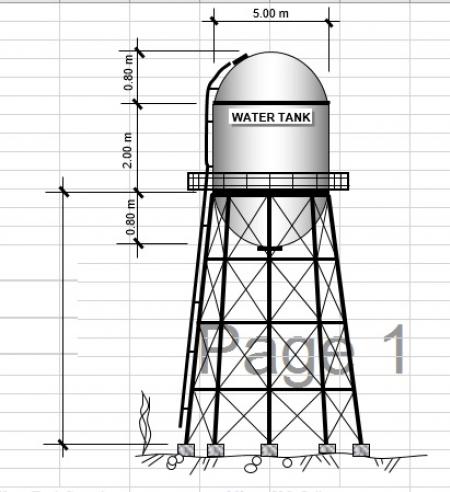

فایل اکسل طراحی مخزن فلزی هوایی بر اساس آیین نامه AISC با در نظر گرفتن نیروی باد و زلرله

.png)

.png)

فایل پیش رو اکسل طراحی مخزن فلزی هوایی می باشد که بر اساس آیین نامه AISC و با در نظر گرفتن نیروی باد و زلرله محاسبات را انجام داده و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل تحلیل اتصال برشی دارای خروج از مرکزیت برای گروه پیچ

.png)

.png)

این برنامه ظرفیت برشی اتصال پیچ و مهره ای دارای خروج از مرکزیت برای گروه پیچ را محاسبه می کند، ابزاری مناسب برای طراحی صفحات gusset و اتصالات پیچ و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو و استفاده از آزمایش ظرفیت باربری کالیفرنیا

.png)

.png)

فایل پیش رو اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو می باشد که با استفاده از نتایج آزمایش ظرفیت باربری کالیفرنیا CBR اطلاعات ورودی را تحلیل و نتایج را ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

دستورالعمل طراحی ابعاد و سازه شالوده های عمیق (شمع ها و پایه های عمیق) در خشکی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 27

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 27

گروه: دستورالعمل طراحی

تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش سازه" تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method مشخصات کلی: شامل فایلهای word و ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

بررسی پارامترهای هندسی مهاربند زانویی

.png)

.png)

"پروژه دانشجویی مهندسی عمران" بررسی پارامترهای هندسی مهاربند زانویی مشخصات کلی: شامل فایلهای word و pdf بالغ بر 146 صفحه (4 فصل) فهرست مطالب فصل اول 1-1- مقدمه 1-2- شکل پذیری سازه ها 1-3- مفصل و لنگر پلاستیک 1-4- منحنی ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM

.png)

.png)

"پایان نامه مهندسی مکانیک مقطع کارشناسی ارشد - گرایش تبدیل انرژی" تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM تهیه شده بصورت کاملا انحصاری توسط ... [ ادامه مطلب ]

قیمت: 449000 تومان

مشخصات کلی:

قیمت: 449000 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 449000 تومان

قیمت: 449000 تومان

گروه: دستورالعمل طراحی

شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه موردی پروژه های "پتروشیمی الف"

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش مهندسی و مدیریت ساخت" شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه ... [ ادامه مطلب ]

قیمت: 259500 تومان

مشخصات کلی:

قیمت: 259500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 259500 تومان

قیمت: 259500 تومان

گروه: دستورالعمل طراحی

مکانیک شکست (Fracture Mechanics)

.png)

.png)

مقدمه : یکی از عمده ترین مسائلی که انسان از زمان ساختن سادهترین ابزارها با آن مواجه بوده است پدیده شکست در اجسام میباشد و درواقع برای استفاده از مواد ... [ ادامه مطلب ]

قیمت: 99500 تومان

مشخصات کلی:

قیمت: 99500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 99500 تومان

قیمت: 99500 تومان

گروه: دستورالعمل طراحی

.png)