امنیت اطلاعات و زیرساخت های حسابرسی در محیط های رایانش ابری Data and infrastructure security auditing in cloud computing environments

Abstract

For many companies the remaining barriers to adopting cloud computing services are related to security. One of these significant security issues is the lack of auditability for various aspects of security in the cloud computing environment. In this paper we look at the issue of cloud computing security auditing from three perspectives: user auditing requirements, technical approaches for (data) security auditing and current cloud service provider capabilities for meeting audit requirements. We also divide specific auditing issues into two categories: infrastructure security auditing and data security auditing. We find ultimately that despite a number of techniques available to address user auditing concerns in the data auditing area, cloud providers have thus far only focused on infrastructure security auditing concerns.

Keywords: Cloud computing; Security audit; Data integrity; Standards compliance

چکیده فارسی

در بسیاری از شرکت ها، برای اتخاذ خدمات رایانش ابری، موانعی در ارتباط با امنیت وجود دارد. یکی از این مسائل امنیتی مهم، فقدان قابلیت حسابرسی برای جنبه های امنیتی مختلف در محیط محاسبات ابری می باشد. در این مقاله از سه دیدگاه به بررسی امنیت حسابرسی در محاسبات ابری می پردازیم: الزامات حسابرسی کاربر، روش های فنی (اطلاعات) امنیت حسابرسی و قابلیت های ارائه دهنده خدمات ابری برای پاسخگویی به الزامات حسابرسی. همچنین مسائل خاص مربوط به حسابرسی را به دو دسته تقسیم می نماییم: زیرساخت امنیت حسابرسی های و اطلاعات امنیت حسابرسی. در نهایت دریافتیم که تا کنون با وجود روش های موجود در مورد بررسی حسابرسی کاربر در حوزه اطلاعات حسابرسی، ارائه دهندگان ابری تنها بر زیرساخت امنیت حسابرسی متمرکز شده اند.

واژه های کلیدی: یکپارچگی اطلاعات امنیت حسابرسی توسط رایانش ابری، پذیرش استانداردها

مشخصات

توسط: Hassan Rasheed مجله: International Journal of Information Management انتشارات: Elsevier سال انتشار: 2013 میلادی تعداد صفحات متن اصلی: 5 تعداد صفحات متن ترجمه: 18 تاریخ درج: ۱۳۹۵/۷/۷ منبع: دیتاسرا

خرید آنلاین فایل ترجمه

عنوان: امنیت اطلاعات و زیرساخت های حسابرسی در محیط های رایانش ابری حجم: 377.80 کیلوبایت فرمت فایل: pdf قیمت: 129500 تومان رمز فایل (در صورت نیاز): www.datasara.com نرم افزارهای مورد نیاز: winrar - adobe acrobat - office

تنها با ارسال یک ایمیل وجه خود را دریافت نمایید

دانلود فایل اصلی

عنوان: Data and infrastructure security auditing in cloud computing environments

مقدمه و انگیزه

رایانش ابری در عصر حاضر به یکی از نمونه های غالبIT تبدیل شده است: تحقق بخشیدن به نیاز کاربران برای قابلیت های محاسباتی پویا و ظرفیت بالا در برنامه های کاربردی مختلف از قبیل هوش کسب و کار و دستیابی به اطلاعات در حالی که اساساً ایجاد ارزش کسب و کار برای ارائه دهندگان ابری خارج از (اینکه حداقل در ابتدا چگونه بوده است) منابع محاسباتی مازاد می باشد. با این حال، با وجود تمام فن آوری های در حال ظهور، طول عمر این نمونه از طریق نحوه پاسخگویی به چالش های خاصی تعیین خواهد شد.

امنیت، یکی از چالش های اصلی در محاسبات ابری می باشد و در بسیاری از سازمان ها موجب شده تا در اتخاذ راه حل های ابری دچار تردید شوند. آژانس امنیت اطلاعات و شبکه اروپا (ENISA، 2009) نگرانی های مربوط به امنیت محاسبات ابری را بررسی می نماید و آن را در میان دو مورد از ده مورد ریسک برتر (فقدان نظارت و قابلیت پیروی از ریسک ها) با آسیب پذیری یکسان دنبال می کند: به عبارت دیگر در آن حسابرسی در دسترس مشتریان قرار ندارد. بنابراین، در واقع اصطلاح امنیت حسابرسی در چارچوب محاسبات ابری، شامل دو موضوع جداگانه می باشد: نخست این که داشتن ارائه دهنده ابری به معنای اطمینان از این امر می باشد که اطلاعات یا زیرساخت ها، امن می باشند(امنیت). دوم اینکه این جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید. دارای مورد اول اما فاقد مورد دوم (امنیت بدون حسابرسی) باشد. به عنوان مثال: یک ارائه دهنده ابری که تلاش دارد تا از طریق استفاده از پشتیبان گیری، یکپارچگی اطلاعات را تضمین نماید. این کنترل مناسب می باشد، اما ممکن است هیچ راه آسانی برای کاربر وجود نداشته باشد تا بتواند پشتیبان هایی که ارائه دهنده ابری ایجاد می نماید را تایید یا حسابرسی کند. حسابرسی امر مهمی می باشد، زیرا ابزاری می باشد که مشتری از طریق آن می تواند روش در حال بررسی منابع فن آوری را تصدیق نماید. بحث ما در مورد امنیت حسابرسی بواسطه کنترل ها و روش های امنیتی ارائه دهنده ابری، بر روی حسابرسی مشتری و شخص ثالث متمرکز خواهد شد- نه بر مسائل کلی تر در مورد امنیت ابری یا حسابرسی فن آوری.

در این مقاله، تلاش داریم تا با هدف ارائه پاسخ ها به سوالات مهم زیر، به بررسی کلی موضوع امنیت حسابرسی ابری بپردازیم: (1) برای اطمینان از پذیرش فراگیر فن آوری های محاسبات ابری، چه موضوعاتی باید در مورد حسابرسی مطرح شوند، (2) وضعیت فعلی حسابرسی ابری در دستورالعمل های فعلی چگونه است و (3) چه تعداد از مسایل حسابرسی را می توان به تدریج با استفاده از رویکردهای پژوهشی موجود حل نمود و چه تعداد تقاضا در ادامه باز هم عملی می شود. به این منظور، الزامات کاربر برای امنیت حسابرسی ابری را همراه با برخی از راه حل های پژوهشی موجود بررسی خواهیم نمود، تا به ایده ای در این مورد دست یابیم که چگونه می توان بطور واقع گرایانه، امنیت حسابرسی ابری را در آینده نزدیک یکپارچه نمود (بر خلاف مسائل حل نشده ای که مستلزم راه حل های بلند مدت تر خواهد بود). این دو مسئله را با آنچه که ارائه دهندگان خدمات ابری در حال حاضر ارائه می دهند (یعنی، راه حل های فروشندگان برای حسابرسی امنیتی ابری)، مقایسه خواهد شد.

در تحلیل مان، به بررسی این امر خواهیم پرداخت که کدامیک از مسائل حسابرسی را می توان به طور بالقوه برای تمام ارائه های ابری مختلف مطرح نمود: نرم افزار به عنوان یک سرویس خدمات، پلت فرم به عنوان یک سرویس خدمات، ذخیره سازی به عنوان یک سرویس خدمات و زیرساخت به عنوان یک سرویس خدمات. با این حال، این مسائل را به زیرساخت ها و اطلاعات امنیت حسابرسی تقسیم خواهیم نمود. زیرساخت امنیت در تمام لایه های خدمات ابری، مهم می باشد: یک مشتری برنامه ارائه شده در پشته توسعه را درCSP توسعه می دهد و نگرانی هایی در مورد نحوه ذخیر تصاویر ماشین مجازی و عکس های لحظه ای وجود دارد، زیرا مشتری از سرورهای مجازی کامل شده استفاده می کند.

با این حال، مسائل جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

این زمانی است که کاربر دارای این سطح دسترسی نمی باشد - و در نتیجه بسیاری از چیزهایی که برای اطلاعات آنها رخ می دهد، شفاف است- و برای حفظ قابلیت حسابرسی به برنامه ریزی بیشتری نیاز است.

2. الزامات کاربر برای حسابرسی امنیت ابری

با توجه به محاسبه حسابرسی ابری، دامنه گسترده نیازهای امنیتی کاربر را به دو حوزه فرعی تقسیم می نماییم: امنیت زیرساخت ها و اطلاعات حسابرسی. موضوعات مربوط به زیرساخت حسابرسی به بررسی سیستم هایی می پردازند که برای پردازش اطلاعات و کنترل امنیتی مناسب برای حفاظت از این سیستم ها مورد استفاده قرار گرفته اند. این موضوعات توسط انکار ماهیت واقعی کسب و کار و عملکرد صورت گرفته یا صرفاً جهت اطمینان از وجود محیط امن برای کسب و کار متمایز شده اند. موضوعات مربوط به اطلاعات حسابرسی باید بواسطه حفاظت از اطلاعات صورت گیرد: قابلیت اطمینان ، یکپارچگی و دسترس پذیری آن. این اطلاعات توسط اطلاعات ذخیره شده مشخص شده و در زیرساخت های سیستم های قبلاً ذکر شد پردازش شده و بطور ذاتی به ماهیت کسب و کار گره خورده است.

2.1. نیازهای زیرساخت حسابرسی

از آنجا که امنیت کلی موجود در صنعت فن آوری اطلاعات اغلب توسط بهترین استانداردهای عملی انجام می شود، به نظر می رسد که نگرانی کاربر در مورد امنیت زیرساخت های ابری نیز توسط این استانداردها کنترل شود. استاندارد امنیتی سازمان استانداردهای بین المللی (27001 ISO) سازمان بین المللی استانداردسازی(ISO) و استاندارد امنیتی اطلاعات در صنعت کارت پرداخت (PCI DSS) استاندارد های شورای امنیت PCI (2010 )، دو استاندارد مهم و به طور گسترده مورد استفاده برای امنیت زیرساخت های شرکت می باشند.

2.1.1. استاندارد امنیت اطلاعات در صنعت کارت پرداخت

PCI DSS (شورای امنیت استاندارد های PCI، 2010) استاندارد امنیتی بسیار مورد استفاده درIT می باشد، زیرا تایید آن پیش نیازی برای توانایی بررسی اطلاعات کارت اعتباری مشتری می باشد. این استاندارد شامل 11 الزام اصلی در شش حوزه مهم می باشد: ایجاد و حفظ یک شبکه امن، حفاظت از اطلاعات دارنده کارت، اطمینان از وضعیت برنامه مدیریت آسیب پذیری، پیاده سازی اقداماتی قوی برای کنترل دسترسی، نظارت منظم و آزمایش شبکه ها و حفظ سیاست امنیت اطلاعات. سازمان ها تمایل دارند که الزامات این استاندارد ها از سوی یک متخصص امنیتی مورد تصدیق PCI DSS ارزیابی و تایید شود.

به دلیل ابهام موجود در نسخه های قبلیPCI DSS در مورد مجازی سازی و چند مستاجری(multitenancy ) بودن آن، نسخه 2.0 (شورای امنیت استاندارد های PCI، 2010) برای روشن شدن این مسائل تغییر یافت. به طور خاص، نسخه استاندارد 2.0 مولفه های مجازی را ایجاد می نماید و دربردارنده عنوان مولفه هایی می باشند که از این استاندارد استفاده می نمایند. همچنین این نسخه الزام قبلی در مورد اینکه هر سرور تنها یک تابع اولیه را اجرا نماید، تغییر می دهد ، در نتیجه اینک اجازه می دهد تا زمانی که هر ماشین مجازی تنها یک تابع اولیه دارد، یک سرور سخت افزاری میزبان چندین ماشین های مجازی با توابع مختلف باشد. این یک تغییر مهم می باشد و اجازه می دهد تا تاجران با استفاده از ارائه های ابری جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

با این حال، با وجود این تغییرات، جنبه هایی از استاندارد مابقی وجود دارد که برای پاسخگویی به مشتریان ابری دارای مشکل می باشند. پرافول چاندرا(2011) و همکاران در بحث ساختار امنیتی در عرضه های ابری عمومی، عوامل خطر هر یک از مقررات اصلی PCI DSS را بطور اجمالی مطرح می نمایند. جزئیات این عوامل خطر توسط رشید (2011) مورد بحث قرار گرفته است، اما ما مهم ترین آنها را در هفت مقوله خلاصه خواهیم نمود: دستگاه های شبکه مجازی نیازمند مستندات بیشتر برای نشان دادن تفکیک موثر شبکه، سیستم های به طور خودکار تهیه شده با استفاده از تنظیمات پیش فرض (خطرات ناشی از دو حوزه اصلی در این مقوله قرار می گیرند)، قرار گیری در معرض حافظه فرار در زمان نوشته شدن بر روی دیسک، افشای اطلاعات خصوصی بر روی شبکه های عمومی، مدیریت وصله آسیب پذیری در سیستم های مجازی پویا، روش های کنترل دسترسی هایپروایزر-مستقر (خطرات ناشی از سه حوزه مختلف در این مقوله قرار می گیرند) و حفظ مسیرهای حسابرسی برای تمام فعالیت های ماشین.

البته برخی از این موضوعات را می توان ساده تر از بقیه حل کرد. این موضوعات را بر اساس دشواری حل آنها به سه قسم تقسیم می نماییم: آسان، متوسط و سخت. به عنوان مثال، مورد اول، نیاز به مستندات بیشتر برای تفکیک موثر شبکه، صرفاً مستلزم همکاری ارائه دهنده خدمات ابری(CSP) در اجازه دسترسی به برخی از نمودارهای معماری شبکه شان می باشد. و از آنجا که CSP ها مانند آمازون شروع به این کار می کنند (همانطور که با در جزئیات در بخش های آینده مورد بحث قرار خواهد گرفت)، تفکیک پذیری نسبتاً ساده ای برای این خطر وجود دارد. خطر دوم در مورد تهیه سیستم خودکار نیز به آسانی حل می شود: مشتریان ابری صرفاً باید از خدمات ارائه دهنده ای استفاده کنند که به جای استفاده از تصاویر پایگاه داده ارائه شده توسطCSP، به مشتریان اجازه می دهد تصاویر سفارشی خودشان را برای ایجاد ماشین های مجازی وارد کنند. در واقع خطر قرار گیری در معرض حافظه فرار در زمان نوشته شدن بر روی دیسک مخصوص ماشین های مجازی (اگر چه شایع تر است) نیست: بسیاری از سیستم عامل های مدرن این قابلیت را دارند که زمان کار کاربر، نوشتن حافظه فرار بر روی دیسک و خاموش شدن ماشین را معوق نمایند. با این حال، خطرها با مجازی سازی بیشتر می شوند، زیرا ممکن است یک سرور مسئول مدیریت عکس های لحظه ای بسیاری از ماشین های مجازی باشد. در نتیجه، مشکل تفکیک پذیری این خطر، متوسط می باشد، زیرا مدیریت هایپروایزر مستلزم این است که از کنترل دسترسی دانه ای برای ماشین های مجازی پشتیبانی شود و پشتیبان گیری ها رمز گذاری شوند. حل خطر افشای اطلاعات خصوصی نیز آسان است، زیرا کارت پردازنده می تواند به سادگی تضمین نماید که تمام اطلاعات منتقل شده در شبکه رمزگذاری شده اند. ممکن است در برخی موارد در صورت وجود چندین ماشین مجازی در حال اجرا بر روی یک میزبان ابری عمومی نیاز به تعیین ترکیبات «شبکه عمومی» باشد ، اما در بدترین حالت پردازنده می تواند این الزامات را با رمزنگاری ترافیک حتی در بین سرورهای مشابه برآورده سازد.

در صورتی می توان به آسانی وصله آسیب پذیری را مدیریت نمود که ماشین های مجزا با استفاده از خدمات ارائه شده توسط سیستم عامل خاص (به عنوان مثال به روز رسانی ویندوز، شبکه Red Hat و غیره) مسئول به روز رسانی های خود باشد. با این حال، اگر مشتری ابری نیازمند به روز رسانی بسته های نرم افزاری متعدد باشد و در نتیجه بخواهد ماشین های مجازی خود را به روز رسانی و آنها را تصحیح نماید، باید توسط ارائه دهنده خدمات اش به گزینه های پیکربندی متوسل شود. این امر منوط به CSP می تواند خطر دشواری برای حل بهینه باشد. با این حال،CSP هایی از قبیل IBM (IBM) وجود دارد که سرورهای وصله خصوصی را ارائه می نمایند. حل خطر کنترل دسترسی هایپرویژن- مستقر دارای دشواری متوسط می باشد: مشتری باید مطمئن شود که CSP مورد استفاده دارای سیستم کنترل دسترسی مناسب می باشد، که به موجب آن امتیازات دسترسی توسط تابع کار محدود شده و دسترسی به هایپرویژن و ماشین های مجازی توسط این سیستم کنترل دسترسی اداره می شود. در نهایت، حل خطر امنیتی برای ورود اطلاعات به سیستم نیز دارای دشواری متوسط می باشد: مشتری ابری باید مطمئن شود که هایپرویژن در حال اجرای ماشین های مجازی دارای قابلیت واقعه نگاری می باشند و در صورت نیاز به تایید این اهداف، ثبت وقایع ممکن می وشد و می توان به آن وقایع دست یافت.

2.2. نیازهای حسابرسی اطلاعات

تحت عنوان حسابرسی اطلاعات امنیتی بر روی چهار چالش اطلاعاتی ضروری تمرکز خواهیم نمود: یکپارچگی اطلاعات، محرمانه بودن اطلاعات، اصل اطلاعات ، منشأ اطلاعات و آثار اطلاعات. یکپارچگی اطلاعات به معنی «حفاظت از اطلاعات از تغییرات غیر مجاز» می باشد (مدر، کوماراسوامی و لطیف، 2009) و این امر باید جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

به طور سنتی، اصل اطلاعات در پردازش بسیاری از اطلاعات ادبی به طور تبادل پذیر توسط منشأ اطلاعات مورد استفاده قرار می گیرد. به عنوان مثال، بوز و فرو (2005)، اصل را به عنوان «مبداء و پیشینه پردازش» موضوعات و فرآیندها تعریف می کنند. با این حال، در حوزه خاص محاسبات ابری، اصل(lineage) معنای اضافی اشاره به توانایی پیگیری دقیق اینکه اطلاعات در یک زمان خاص در کجا واقع هستند و توانایی دنبال نمودن مسیر اطلاعات را نیز به خود گرفته است (مدر و همکاران، 2009). این امر موضوع خاصی در ساختار محاسبات ابری می باشد، زیرا این سیستم ها می توانند به صورت پویا سیستم های مجازی و اطلاعات عملکرد و دلایل مقیاس پذیری را تحت تاثیر قرار دهند و ممکن است برخی از اطلاعات قوانین انطباق بیان شده در حوزه های اطلاعات جغرافیایی را ذخیره نمایند.

منشأ اطلاعات توسط ماتر و همکاران(2009) به عنوان توانایی نشان دادن این امر تعریف شده است که اطلاعات بطور محاسباتی دقیق می باشد و به درستی بر اساس یک روش مشخص و خاص محاسبه می شود. سیمهان، پلال و گانن (2005) آن را به عنوان «... اطلاعاتی تعریف نموده اند که به تعیین پیشینه اشتقاق تولید اطلاعات کمک می کند و از منابع اصلی شروع می شود»، و شامل عناصر اطلاعات قبلی مورد استفاده در اشتقاق و همچنین روند اشتقاق می باشد. این موضوع پیچیده تر از یکپارچگی می باشد ، زیرا شامل حصول اطمینان و تایید تغییرات ایجاد شده به شیوه ای مجاز بوده و اساساً درست می باشد.

آثار اطلاعات، احتمال (مدر و همکاران، 2009) باقی ماندن بخش های از اطلاعات پس از آن پاک شدن یا حذف می باشد. خطری که در این مورد وجود دارد این است که این آثار سهواً در معرض نمایش شخص ثالث غیر مجاز قرار گیرند. بنابراین این مسئله قابلیت اطمینان مطرح می باشد، اما بر حفظ قابلیت اطمینان اطلاعاتی که برای حذف در نظر گرفته شده اند، متمرکز می شود.

3. شیوه های امنیت اطلاعات

در بخش قبلی، نمایی کلی از مسائل مهم مربوط به حسابرسی اطلاعات را ارائه نمودیم که برای کاربران خدمات ابری دارای اهمیت می باشد. در این بخش مرور مختصری در مورد برخی از تکنیک های پیشنهادی اخیر در حوزه های مشابه حسابرسی اطلاعات ارائه می نماییم. باید توجه ویژه ای به رویکردهای پیشنهادی برای استفاده در محیط های ابری یا شیوه اتخاذ آسان محیط های ابری ارائه شود.

3.1. محرمانه بودن و یکپارچگی اطلاعات

رمزنگاری یک ابزار مکرراً مورد استفاده برای اطمینان از قابلیت اطمینان اطلاعات، حریم شخصی و یکپارچگی می باشد. دی ویمرکاتی، فورستی، جاجودیا، پارابوسچی و ساماراتی(2007) برای ذخیره سازی اطلاعات برون سپاری شده (ذخیره سازی عرضه های خدماتی) یک سیستم کنترل دسترسی طراحی نمودند که بر انتشار رمز گشایانه در نتیجه نشانه های دسترسی کاربران تکیه داشت. تعدادی از این رویکردها نیز تکنیک هایی برای جستار و جستجو اطلاعات پیشنهاد می نمایند که جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

همچنین اخیراً کارهایی برای استفاده از بررسی مفاهیم یکپارچگی اطلاعات از راه دور انجام شده تا مشتری ذخیره سازی بتواند یکپارچگی اطلاعات ذخیره شده در ابر عمومی را تایید نماید. وانگ و همکاران (2010)، وانگ، چو، وانگ، رن و لو (2011) و وانگ، وانگ، رن، لو و لی (2011)، رویکردی در مورد بررسی یکپارچگی اطلاعات و حفظ حریم خصوصی شخص ثالث توسعه داده اند که برای تایید پارازیت های رمزنگاری از پیش محاسبه شده بخش های فایل، بر پروتکل چالشی تکیه می نماید؛ همچنین این طرح پیشنهادی از حسابرسی اطلاعات دسته ای پشتیبانی می نماید. زو و همکاران (2011) مکانیسم بررسی یکپارچگی مشابهی را پیشنهاد می نمایند، اما تصور می نمایند که حسابرس شخص سوم (TPA)، نماینده قابل اعتمادی برای دارنده اطلاعات اصلی می باشد و در نتیجه نباید جلوگیری از افشا محتویات اطلاعات اصلی به TPA را کنترل نمود.

3.2. آثار اطلاعات

آثار اطلاعات در ابر در مقایسه با سایر موضوعات مربوط به امنیت کاربر، توجه بسیار کمی دریافت نموده اند. در مورد اثبات پاک شدگی امن توسط دستگاه های تعبیه شده سیار مطالعاتی انجام شده است (کارولاس، 2013؛ پریتو و تی سودیک2010). با این حال، بسیاری از مفروضات مورد استفاده توسط این اثبات ها – از قبیل تصور اینکه دستگاه ذخیره سازی دارای حافظه ثابت با اندازه معلوم می باشد - در سناریوی ابر تصور نشدند و در نتیجه هنوز هم باید مطالعاتی در مورد آثار اطلاعات صورت گیرد. بنابراین، در عوض این رویکردها، تصور ارائه دهنده ابری به عنوان یک عامل غیر قابل اطمینان اهمیت ویژه ای دارد:

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

Data and infrastructure security auditing in cloud computing environments

امنیت اطلاعات و زیرساخت های حسابرسی در محیط های رایانش ابری

ISI

Paper

Papers

Article

Articles

مقاله ISI

دانلود ISI

ترجمه مقاله

دریافت مقاله

ISI کامپیوتر

مقاله انگلیسی

Persian Paper

Security audit

Data integrity

خرید ترجمه ISI

Cloud computing

Persian Article

ترجمه مقاله ISI

مقاله رایگان ISI

دانلود مقاله ISI

خرید ترجمه مقاله

دانلود ترجمه ISI

مقالات رایگان ISI

دریافت مقالات ISI

دانلود مقاله جدید

فروش ترجمه انگلیسی

خرید ترجمه انگلیسی

مقاله انگلیسی جدید

مقاله ISI با ترجمه

پذیرش استانداردها

مقاله ISI کامپیوتر

دانلود ISI کامپیوتر

ترجمه مقاله انگلیسی

دانلود مقاله انگیسی

Standards compliance

ترجمه مقاله کامپیوتر

مقالات معتبر انگلیسی

ترجمه مقالات انگلیسی

دریافت مقاله انگلیسی

دانلود مقاله جدید ISI

دریافت مقاله کامپیوتر

مقاله انگلیسی کامپیوتر

مقاله انگلیسی با ترجمه

دانلود رایگان مقاله ISI

Translate English Paper

خرید ترجمه ISI کامپیوتر

دانلود مقالات رایگان ISI

ترجمه مقاله ISI کامپیوتر

دانلود مقاله ISI با ترجمه

Translate English Article

دانلود مقاله انگلیسی جدید

دانلود ترجمه ISI کامپیوتر

خرید ترجمه مقاله کامپیوتر

دریافت مقاله انگلیسی جدید

دانلود مقاله ISI کامپیوتر

مقاله رایگان ISI کامپیوتر

دانلود مقاله جدید کامپیوتر

Translate Paper in English

ترجمه مقالات معتبر انگلیسی

دریافت مقالات ISI کامپیوتر

مقالات رایگان ISI کامپیوتر

دریافت مقاله انگلیسی رایگان

دانلود مقاله انگلیسی رایگان

دانلود رایگان مقاله انگلیسی

دانلود مقاله انگلیسی رایگان

مقاله انگلیسی جدید کامپیوتر

مقاله ISI با ترجمه کامپیوتر

خرید ترجمه انگلیسی کامپیوتر

فروش ترجمه انگلیسی کامپیوتر

Translate Article in English

ترجمه مقاله انگلیسی کامپیوتر

دانلود مقاله انگیسی کامپیوتر

مقالات معتبر انگلیسی کامپیوتر

ترجمه مقالات انگلیسی کامپیوتر

دریافت مقاله انگلیسی کامپیوتر

دانلود مقاله انگلیسی با ترجمه

دریافت مقاله انگلیسی با ترجمه

دانلود مقاله جدید ISI کامپیوتر

Translation of Paper in English

مقاله انگلیسی با ترجمه کامپیوتر

دانلود رایگان مقاله ISI کامپیوتر

Translation of Article in English

دانلود مقالات رایگان ISI کامپیوتر

دریافت مقاله انگلیسی جدید کامپیوتر

دانلود مقاله ISI با ترجمه کامپیوتر

دانلود مقاله انگلیسی جدید کامپیوتر

ترجمه مقالات معتبر انگلیسی کامپیوتر

دانلود رایگان مقاله انگلیسی کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دریافت مقاله انگلیسی رایگان کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دانلود مقاله انگلیسی با ترجمه کامپیوتر

دریافت مقاله انگلیسی با ترجمه کامپیوتر

یکپارچگی اطلاعات امنیت حسابرسی توسط رایانش ابری

به سوی پایگاه داده چندگانه (اشتراکی) انعطاف پذیر و مستقل

.png)

.png)

Abstract The success of cloud computing as a platform for deploying webapplications has led to a deluge of applications characterized by small data footprints with unpredictable access patterns. A scalable multitenant ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

رویکردی در ارتباط با معماری خط تولید سرویسگرا

.png)

.png)

Abstract Service-Oriented Architecture (SOA) has appeared as an emergent approach for developing distributed applications as a set of self-contained and business-aligned services. SOA aids solving integration and interoperability problems and provides ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

ظرفیت شبکه های بی سیم

.png)

.png)

Abstract When n identical randomly located nodes, each capable of transmitting at W bits per second and using a fixed range, form a wireless network, the throughput (formula) obtainable by each ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

سیستم های صف بندی زمان گسسته با تعطیلی های انحصاری مارکوفب

.png)

.png)

Abstract In this contribution we investigate discrete-time queueing systems with vacations. A framework is constructed that allows for studying numerous different vacation systems, including a.o. classical vacation systems like the exhaustive ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

عوامل تعیینکننده در انتخاب نرمافزار وبمحور معنایی در قالب یک سرویس:

چارچوبی یکپارچه در شرایط خرید الکترونیکی و برنامه ریزی منابع سرمایه ای

.png)

.png)

Abstract The ever increasing Internet bandwidth and the fast changing needs of businesses for effectiveness with the partners in the procurement chain and is leading organizations to adopt information systems infrastructures ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

طراحی و تحلیل یک مدل وقفه (تعطیلی) برای سیستم صف بندی دو فازه با خدمات ورودی

.png)

.png)

Abstract This paper mainly deals with a two phase service queueing model with gated service vacation. In this gated service vacation model, only those customers who are present in the queue ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

به اشتراک گذاری طیف مشارکتی بین شبکه های تلفن همراه و اد هاک

.png)

.png)

Abstract Spectrum sharing between cellular and ad-hoc networks is studied in this work. Weak signals and strong interferences at the cell-edge area usually cause severe performance degradation. To improve the cell-edge ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

مقایسه پروتکل های مسیر یابی تک مسیره در مقابل پروتکل های مسیر یابی چندگانه برای انتقال تصویر در شبکه های حسگر بی سیم چند رسانه ای

.png)

.png)

Abstract Wireless multimedia sensor network (WMSN) applications require strong multimedia communication competence. Therefore, in WMSN applications, it is necessary to use specific mechanisms in order to handle multimedia communication challenges and ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

هوش کسب و کار به روش محاسبه ابری

.png)

.png)

Abstract Business Intelligence (BI) deals with integrated approaches to management support. Currently, there are constraints to BI adoption and a new era of analytic data management for business intelligence these constraints ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

مدل احتمال جدید برای ضمانت کردن مشکل مسیر بحرانی با الگوریتم اکتشافی

.png)

.png)

Abstract In order to obtain an adequate description of risk aversion for insuring critical path problem, this paper develops a new class of two-stage minimum risk problems. The first-stage objective function ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

دستورالعمل طراحی و محاسبه سیستم روشنایی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 30

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 30

گروه: دستورالعمل طراحی

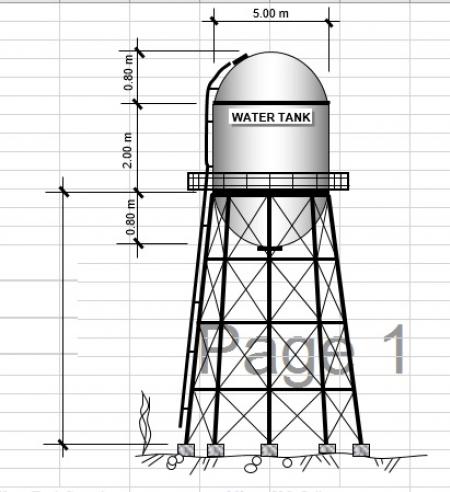

فایل اکسل طراحی مخزن فلزی هوایی بر اساس آیین نامه AISC با در نظر گرفتن نیروی باد و زلرله

.png)

.png)

فایل پیش رو اکسل طراحی مخزن فلزی هوایی می باشد که بر اساس آیین نامه AISC و با در نظر گرفتن نیروی باد و زلرله محاسبات را انجام داده و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل تحلیل اتصال برشی دارای خروج از مرکزیت برای گروه پیچ

.png)

.png)

این برنامه ظرفیت برشی اتصال پیچ و مهره ای دارای خروج از مرکزیت برای گروه پیچ را محاسبه می کند، ابزاری مناسب برای طراحی صفحات gusset و اتصالات پیچ و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو و استفاده از آزمایش ظرفیت باربری کالیفرنیا

.png)

.png)

فایل پیش رو اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو می باشد که با استفاده از نتایج آزمایش ظرفیت باربری کالیفرنیا CBR اطلاعات ورودی را تحلیل و نتایج را ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

دستورالعمل طراحی ابعاد و سازه شالوده های عمیق (شمع ها و پایه های عمیق) در خشکی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 27

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 27

گروه: دستورالعمل طراحی

تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش سازه" تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method مشخصات کلی: شامل فایلهای word و ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

بررسی پارامترهای هندسی مهاربند زانویی

.png)

.png)

"پروژه دانشجویی مهندسی عمران" بررسی پارامترهای هندسی مهاربند زانویی مشخصات کلی: شامل فایلهای word و pdf بالغ بر 146 صفحه (4 فصل) فهرست مطالب فصل اول 1-1- مقدمه 1-2- شکل پذیری سازه ها 1-3- مفصل و لنگر پلاستیک 1-4- منحنی ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM

.png)

.png)

"پایان نامه مهندسی مکانیک مقطع کارشناسی ارشد - گرایش تبدیل انرژی" تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM تهیه شده بصورت کاملا انحصاری توسط ... [ ادامه مطلب ]

قیمت: 449000 تومان

مشخصات کلی:

قیمت: 449000 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 449000 تومان

قیمت: 449000 تومان

گروه: دستورالعمل طراحی

شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه موردی پروژه های "پتروشیمی الف"

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش مهندسی و مدیریت ساخت" شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه ... [ ادامه مطلب ]

قیمت: 259500 تومان

مشخصات کلی:

قیمت: 259500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 259500 تومان

قیمت: 259500 تومان

گروه: دستورالعمل طراحی

مکانیک شکست (Fracture Mechanics)

.png)

.png)

مقدمه : یکی از عمده ترین مسائلی که انسان از زمان ساختن سادهترین ابزارها با آن مواجه بوده است پدیده شکست در اجسام میباشد و درواقع برای استفاده از مواد ... [ ادامه مطلب ]

قیمت: 99500 تومان

مشخصات کلی:

قیمت: 99500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 99500 تومان

قیمت: 99500 تومان

گروه: دستورالعمل طراحی

.png)