رتبه بندی ویژگی ها و تجزیه و تحلیل طبقه بندی ماشین بردار پشتیبان توسط سیستم تشخیص نفوذ NSL-KDD Feature Ranking and Support Vector Machines Classification: Analysis of the NSL-KDD Intrusion Detection Corpus

Abstract

Currently, signature based Intrusion Detection Systems (IDS) approaches are inadequate to address threats posed to networked systems by zero-day exploits. Statistical machine learning techniques offer a great opportunity to mitigate these threats. However, at this point, statistical based IDS systems are not mature enough to be implemented in realtime systems and the techniques to be used are not sufficiently understood. This study focuses on a recently expanded corpus for IDS analysis. Feature analysis and Support Vector Machines classification are performed to obtain a better understanding of the corpus and to establish a baseline set of results which can be used by other studies for comparison. Results of the classification and feature analysis are discussed.

چکیده فارسی

در حال حاضر، رویکرد های سیستم تشخیص نفوذ مبتنی بر امضا (IDS) برای پرداختن به تهدیدات مطرح شده توسط سیستم های شبکه ای سوء استفاده روز- صفر مناسب نیستند. روش های یادگیری ماشین آماری یک فرصت عالی برای کاهش این تهدیدات ارائه می نماید. با این حال، در این نقطه، سیستم های آماریIDS نمی توانند بطور کامل در سیستم های زمان واقعی اجرا شوند و تکنیک های مورد استفاده بخوبی قابل درک نیستند. این مطالعه برای تجزیه و تحلیل IDS بر روی مجموعه ای به تازگی گسترش یافته تمرکز می نماید. تجزیه و تحلیل ویژگی ها و طبقه بندی ماشین بردار پشتیبان موجب درک بهتر سیستم و ایجاد مجموعه نتایج پایه ای می شود که می توان از آنها برای مقایسه سایر مطالعات استفاده نمود. نتایج طبقه بندی و تجزیه و تحلیل ویژگی مورد بحث قرار گرفته است.

مشخصات

توسط: Ricardo A. Calix, and Rajesh Sankaran مجله: Twenty-Sixth International Florida Artificial Intelligence Research Society Conference انتشارات: AAAI سال انتشار: 2013 میلادی تعداد صفحات متن اصلی: 4 تعداد صفحات متن ترجمه: 11 تاریخ درج: ۱۳۹۵/۷/۱۱ منبع: دیتاسرا

خرید آنلاین فایل ترجمه

عنوان: رتبه بندی ویژگی ها و تجزیه و تحلیل طبقه بندی ماشین بردار پشتیبان توسط سیستم تشخیص نفوذ NSL-KDD حجم: 1.07 مگابایت فرمت فایل: pdf قیمت: 119500 تومان رمز فایل (در صورت نیاز): www.datasara.com نرم افزارهای مورد نیاز: winrar - adobe acrobat - office

تنها با ارسال یک ایمیل وجه خود را دریافت نمایید

دانلود فایل اصلی

عنوان: Feature Ranking and Support Vector Machines Classification: Analysis of the NSL-KDD Intrusion Detection Corpus

مقدمه

در حال حاضر، رویکرد های سیستم تشخیص نفوذ مبتنی بر امضا (IDS) برای پرداختن به تهدیدات مطرح شده توسط سیستم های شبکه ای سوء استفاده روز صفر مناسب نیستند. سیستم های آماریIDS هنگامی که نقض شدند، می توانند با ایجاد امضاهایی از رفتار طبیعی سیستم ها، به مدیر سیستم در مورد نفوذی که ممکن است پیش آید هشدار دهند و فرصتی عالی برای کاهش این تهدید ارائه نمایند. این امر در هنگام بررسی نفوذ های ناشناخته، ارزش ویژه ای دارد. با این حال، در این نقطه، در مورد کوراپس های مورد استفاده در تجزیه و تحلیل یادگیری ماشین IDS توافقی وجود ندارد. مجموعهDARPA 98 Corpus به طور گسترده ای مورد استفاده قرار گرفته است(کندال، 1999). با این حال، این کوراپس دارای مشکلات فراوانی نظیر نمونه های تکراری در آژمون و مجموعه های آموزشی می باشد (مک هاف، 2000). اخیراً، تاوالایی و همکاران (2009) زیر مجموعه از این کوراپس توسعه داده اندکه به برخی از این چالش ها می پردازد. نتایج اخیر آنها نوید هایی داد اما در عین حال کاستی هایی را نیز نشان داد. به طور خاص، مطالعه آنها (تاوالایی و همکاران 2009) رتبه بندی دقیق ویژگی های این کوراپس را ارائه نکرد و نتوانست به وسیله ماشین بردار پشتیبان (SVM) به نتایج خوبی دست یابد. ماشین بردار پشتیبان، یک طبقه بندی کننده قدرتمند نظری و آزمایشگاهی می باشد که در روش های یادگیری ماشینی از آن استفاده می شود. SVM به دلیل ضعف در تنظیم پارامتر و عدم تعادل طبقه بندی داده ها در عدم توازن داده کمتر مورد استفاده قرار گرفت. اما زمانی که توسط پارامترهای بهینه بکار گرفته شد، توانست به نتایج خوبی دست یابد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

مروری بر مطالعات انجام شده

بسیاری از مطالعات نظیر پردیسکی 2006؛ سیسلاک و همکاران. (2006)؛ کایاسیک و همکاران، 2005؛ کایاسیک و زینکیر-هیوود (2005)؛ و خان و همکاران، 2007 در مورد چگونگی اجرای یادگیری ماشینی براساس تشخیص نفوذ در سیستم های شبکه انجام شده اند. تا همین اواخر کوراپسDARPA 98 (کندال 1999) برای تجزیه و تحلیلIDS و ماشین یادگیری یک کوراپس استاندارد بوده است. با این حال، این کوراپس به دلیل بسیاری از مسائل که در اینجا مورد بحث قرار گرفته، مورد انتقاد قرار گرفت (مک هاف، 2000). نویسندگان این مطالعه (تاوالایی و همکاران 2009) زیرمجموعه ای از کوراپس ها ایجاد نمودند که به برخی از این مسائل می پردازد. پردیسکی (2006) پیشنهاد کرده است که می توان طراحی یک سیستم IDS را به عنوان راه حلی برای مشکل تشخیص الگو مشاهده نمود. در مطالعه پردیسکی (2006)، سه مشکل مورد بحث قرار گرفته است: یادگیری اطلاعات برچسب گذاری نشده، یادگیری در محیط های رقابتی و اجرا در محیط های رقابتی. نویسنده این مطالعه، به دلیل چالش های ذاتی در بهره اطلاعات مشروح و قابل اعتماد شبکه برای تشخیص الگوی IDS از اطلاعات برچسب گذاری نشده استفاده می کند. پردیسکی (2006) برای تشخیص ناهنجارهایی که سیستم شبکه های کامپیوتری را تهدید می کند، از یک سیستم طبقه کننده چندگانه مدولار با داده های برچسبگذاری نشده استفاده می کند. نتایج مطالعه آنها نشان داد که دقت این رویکرد را در صورت مقایسه با سایر رویکرد های «یکپارچه» می توان بهبود بخشید. نویسندگان در مطالعه سیسلاک و همکاران (2006)، به مسئله عدم تعادل طبقه می پردازند و این مشکل در یادگیری ماشین شناخته شده می باشد و می تواند بر نتایج تشخیص تاثیر بگذارد. آنها برای ایجاد مجموعه داده ای از داده نامتعادلIDS از SNORT استفاده نمودند. رویکرد آنها با استفاده از افزایش نرخ نمونه گیری و کاهش نرخ نمونه گیری به بهبود نتایج کمک کرد.

مطالعه کایاسیک و همکاران(2005)، یک مطالعه مهم در ارتباط با ویژگی تجزیه و تحلیل داده IDS برای تجزیه و تحلیل یادگیری ماشینی می باشد. این نویسندگان در مطالعه، از بهره اطلاعات برای رتبه بندی ویژگی های اصلی Darpa 98 Corpus استفاده کردند. تجزیه و تحلیل آنها شامل رتبه بندی ویژگی ها بر اساس انواع اتصال فردی نظیر اسکنNMAP، حمله اسمورف یا اتصال FTP می باشد. بررسی ارائه شده در این مقاله نیز برای مقایسه از رتبه بندی بهره اطلاعات استفاده می نماید. این مقایسه در صورت سازگاری رتبه بندی ویژگی های کوراپس NSL-KDD با رتبه بندی کوراپس DARPA 98 موجب درک بهتر خواهد شد. کایاسیک و زینسیر- هیوود (2005) نیز از کوراپسDarpa 98 استفاده نمودند، اما آن را با کوراپس مصنوعی خود مقایسه کردند. آنها برای انجام تجزیه و تحلیل از خوشه بندی و شبکه های عصبی مصنوعی استفاده نمودند. انتقاد اصلی آنها این بود که مجموعه داده های آنها به نظر واقعی تر از مجموعه داده اصلی DARPA 98 می باشد. در مطالعه مک هاف (2000) شاهد بحث و بررسی بیشتر در مورد این مسائل هستیم. روش هایی نظیر ماشین بردار پشتیبان همواره بهترین روش در تشخیص مشکلات و تشخیص الگو می باشند. در این مطالعه خان و همکاران (2007)،ازSVM برای تشخیص نفوذ استفاده شد. نتایج مطالعه آنها نشان داد که SVM در کورپس DARPA 98 به دقت تشخیص خوبی دست یافت.

سیستم های تشخیص نفوذ به فن آوری مورد استفاده برای تشخیص رفتار غیر طبیعی در سیستم های شبکه ای اشاره می نماید، این رفتار ها محرمانگی، یکپارچگی و در دسترس بودن منابع را تهدید می کنند. در حال حاضر، سیستم های IDS عمدتاً به عنوان رویکرد های مبتنی بر امضا اجرا شده اند. مکانیسم اصلی دارای قوانینی دارد که از آنها برای تشخیص امضاهای مخرب در اتصال استفاده می شود. SNORT، یکی از سیستم های تشخیص نفوذ به طور گسترده مورد استفاده می باشد (روسچ، ام، 1999). SNORT از مقررات اکتشافی برای شناسایی نرم افزارهای مخرب یا اقدامات نفوذی استفاده می کند. با این حال، این رویکرد برای تشخیص الگوهای نفوذی که در بخش زیرین اسنورت قرار دارند و استفاده از سایر سیستم های IDS در بهره برداری های ناشناخته به دانش قبلی نیاز دارد. می توان از آن بر روی کامپیوتر میزبان استفاده کرد یا آن را از روترهای منبع بازی نظیر PackerProtectorدانلود نمود. روترهای اینترپرایز نظیر سنسورهای CISCO IDS را می توان با مکانیزمی یکسان با دانلود امضای وب بکار برد. یک مسئله کلیدی در مورد این دستگاه ها این است که آنها حافظه و قدرت پردازش محدودی دارند. سنسورهای اینترپرایز (Enterprise sensors) تا حد زیادی دستگاه دارای بیشترین حافظه و قدرت پردازش می باشند. با این حال، مشخص است که روش های یادگیری ماشینی به آموزش مدلسازی مجموعه ای از داده های بزرگ کوراپس و همچنین قدرت پردازش بالا نیاز دارد. بنابراین، یافتن روش های یادگیری ماشینیکارآمد تر امری ضروری می باشد. ماشین بردار پشتیبان روشی است که توسط کورتس و واپنیک (1995) مطرح شده و تلاش دارد تا مرز تفکیک داده دو کلاس مختلف را به حداکثر برساند. این امر مبتنی برنظریه یادگیری آماری می باشد. هدف آن به حداقل رساندن ریسک تجربی و ساختاری می باشد. این امر ریسک تجربی را بواسطه به حداقل رساندن خطاهای مربع (اصطلاحEi) و ریسک ساختاری را با به حداقل رساندن بردار وزنی به حداقل می رساند. در این مطالعه، در رابطه با WEKA در آموزش و آزمون مدلسازی از LibSVM استفاده شد(چانگ و لین 2001).

روش شناسی

در این مقاله ماشین بردار پشتیبان، روشی می باشد که برای رتبه بندی ویژگی و تشخیص تجزیه و تحلیل ارائه شده و مورد بحث قرار گرفته است. برای انجام تحلیل بهینه تشخیص، بر روی مجموعه آموزشی تعیین شده برای به دست آوردن پارامترهای بهینه برای استفاده با کرنل تابع شعاعی پایهSVM (RBF) از جستجوی شبکه استفاده شده است. پس از تعیین پارامترهای بهینه آموزش دیده و مورد آزمون قرار گرفته توسط مدل SVM و نتایج مورد بحث قرار گرفته اند.

پس از این مرحله، رتبه بندی ویژگی با استفاده از رتبه بندی ویژگی بهره اطلاعات انجام شده است. تشخیص توسط مجموعه ویژگی های کاهشی و با استفاده از SVM تکرار شده و نتایج مورد بحث قرار گرفته اند. در نهایت، مجموعه داده ها با استفاده از سایر روش های تشخیص از جمله روش های مورد بحث (تاوالایی و همکاران 2009) و روش هایی که قبلاً انجام نشده مورد تجزیه و تحلیل قرار گرفته اند. امید است که این مقاله به عنوان یک کار مبنا برای مطالعات مبتنی بر یادگیری ماشینی در کوراپس KDD–NLS بکار رود (تاوالایی و همکاران 2009). برای بررسی داده های غیر خطی، برای ترسیم داده های غیر خطی در فضای خطی با بعد بالاتر از یک ترفند کرنل استفاده شده است. کرنل های معمول شامل هسته خطی، تابع پایه ای شعاعی (RBF)، چند جمله ای و سیگموئیدی می باشند. برای به دست آوردن نتایج بهینه از تشخیص SVM نرمال شده و هسته RBF استفاده می شود.

برای تجزیه و تحلیل از مجموعه ای 41 ویژگی استفاده شده است. این ویژگی ها بسته به نحوه استخراج اطلاعات از اتصال به 3 حوزه اصلی گروه بندی شده اند (تاوالایی و همکاران 2009). گروه اول شامل ویژگی هایی می باشد که در آن اطلاعات توسط پارامترهای شناسایی اتصال TCP/IP استخراج شده اند. گروه دوم مشخص های اتصال جاری را نشان می دهد و آن را با اتصالات قبلی ارائه شده در پنجره زمان مقایسه می کند. رفتار پورت ها و خدمات مقایسه شده اند. گروه سوم ویژگی ها بر رفتار عجیبی نظیر تلاش بیش از حد شکست خورده در ورود به سیستم تمرکز می نماید. شرح مفصل تر این ویژگی و نحوه استخراج آنها را می توان در مطالعات (تاوالایی و همکاران 2009) یافت. تجزیه و تحلیل ویژگی با استفاده از قابلیت رتبه بندی بهره اطلاعات انجام شده است (یانگ و پدرسون،1997). این تجزیه و تحلیل در مطالعات وکا انجام شد و عمل کات اف بطور دستی در تمام ویژگی ها با بهره اطلاعاتی بیشتر از 0.14 در نظر گرفته شد. هنگامی که ویژگی ها رتبه بندی شدند، تشخیص با استفاده از مجموعه ای از ویژگی های کاهشی انجام می شود.

تجزیه و تحلیل و نتایج

یرای ارائه آمارهای تکمیلی در مورد مجموعه داده ها، چندین طبقه کننده آموزش داده شدند و با استفاده مجموعه داده های Train+ و Test+ از کوراپسNSL-KDD مورد آزمایش قرار گرفتند و نتایج در جدول 1 قابل مشاهده است. جدول 3 با استفاده از مجموعه KDDTrain+_20Percent که برای مقاصد آموزشی و مجموعه های KDDTest+ وKDDTest-21 که برای اهداف آزمون تعیین شده تجزیه و تحلیل SVM را ارائه می نماید. این تجزیه و تحلیل با روش های ماشین بردار پشتیبان و بتوسط هسته RBF انجام شد و در آن پارامترهای گاما برابر 0.03125 و هزینه برابر 8 بودند.

جدول 1 .تجزیه و تحلیل تشخیص

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

نتایج تجزیه و تحلیل ماتریس درهم ریختگی بواسطه مجموعه های آموزش و آزمون Train+ و Test+ (تاوالایی و همکاران 2009) را می توان در جدول 2 مشاهده نمود. دیده این نتایج نشان می دهد که، به طور کلی این مدل به شناسایی عیوب نمونه های غیر عادی بیشتر از نمونه های عادی گرایش دارد. در نتیجه، سیستم تمایل دارد تا منفی های کاذب بیشتری داشته باشد. این نتیجه نشان می دهد که نمونه های خطرناک از طریق چیزی غیرمطلوب تصدیق می شوند. بنابراین، برای بهبود طرح تشخیص لازم است تا ویژگی های مربوط به حملات مشخص شود.

جدول 2. ماتریس درهم ریختگی(Confusion Matrix)

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

وقتی نتایج SVM در جدول 3 با نتایج بدست آمده از مطالعه تاوالایی و همکاران (2009) مقایسه شد، نشان داد که پیشرفت هایی در آن حاصل شده است. ممکن است این امر به دلیل کرنل RBF و شبکه جستجو برای تنظیم پارامتر باشد که موجب می شود تا پارامترهای بهینه ای بدست آید. پس از انجام تنظیم پارامتر با استفاده از کرنل تابع پایه شعاعی (RBF) ، پارامترهای بهینه ذیل به دست می آیند: گاما (g) برابر با 0.03125 و هزینه (C) برابر با 8 .

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

Feature Ranking and Support Vector Machines Classification Analysis of the NSLKDD Intrusion Detection Corpus

رتبه بندی ویژگی ها و تجزیه و تحلیل طبقه بندی ماشین بردار پشتیبان توسط سیستم تشخیص نفوذ NSLKDD

ISI

Paper

Papers

Article

Articles

مقاله ISI

دانلود ISI

ترجمه مقاله

ISI کامپیوتر

دریافت مقاله

تجزیه و تحلیل

Persian Paper

مقاله انگلیسی

خرید ترجمه ISI

Persian Article

ترجمه مقاله ISI

مقاله رایگان ISI

دانلود ترجمه ISI

دانلود مقاله ISI

خرید ترجمه مقاله

دانلود مقاله جدید

دریافت مقالات ISI

مقالات رایگان ISI

رتبه بندی ویژگی ها

مقاله ISI کامپیوتر

فروش ترجمه انگلیسی

خرید ترجمه انگلیسی

مقاله ISI با ترجمه

مقاله انگلیسی جدید

دانلود ISI کامپیوتر

دانلود مقاله انگیسی

ترجمه مقاله انگلیسی

ترجمه مقاله کامپیوتر

مقالات معتبر انگلیسی

ترجمه مقالات انگلیسی

دریافت مقاله انگلیسی

دانلود مقاله جدید ISI

دریافت مقاله کامپیوتر

مقاله انگلیسی با ترجمه

مقاله انگلیسی کامپیوتر

دانلود رایگان مقاله ISI

خرید ترجمه ISI کامپیوتر

Translate English Paper

سیستم تشخیص نفوذ NSL-KDD

ترجمه مقاله ISI کامپیوتر

دانلود مقالات رایگان ISI

دانلود مقاله انگلیسی جدید

Translate English Article

دانلود ترجمه ISI کامپیوتر

خرید ترجمه مقاله کامپیوتر

دانلود مقاله ISI با ترجمه

مقاله رایگان ISI کامپیوتر

دریافت مقاله انگلیسی جدید

دانلود مقاله ISI کامپیوتر

ترجمه مقالات معتبر انگلیسی

Translate Paper in English

دریافت مقالات ISI کامپیوتر

مقالات رایگان ISI کامپیوتر

دانلود مقاله جدید کامپیوتر

مقاله ISI با ترجمه کامپیوتر

دانلود مقاله انگلیسی رایگان

دانلود رایگان مقاله انگلیسی

دریافت مقاله انگلیسی رایگان

دانلود مقاله انگلیسی رایگان

خرید ترجمه انگلیسی کامپیوتر

مقاله انگلیسی جدید کامپیوتر

فروش ترجمه انگلیسی کامپیوتر

Translate Article in English

دانلود مقاله انگیسی کامپیوتر

ترجمه مقاله انگلیسی کامپیوتر

دانلود مقاله انگلیسی با ترجمه

دریافت مقاله انگلیسی با ترجمه

مقالات معتبر انگلیسی کامپیوتر

ترجمه مقالات انگلیسی کامپیوتر

طبقه بندی ماشین بردار پشتیبان

دریافت مقاله انگلیسی کامپیوتر

دانلود مقاله جدید ISI کامپیوتر

مقاله انگلیسی با ترجمه کامپیوتر

Translation of Paper in English

دانلود رایگان مقاله ISI کامپیوتر

Translation of Article in English

دانلود مقالات رایگان ISI کامپیوتر

دریافت مقاله انگلیسی جدید کامپیوتر

دانلود مقاله انگلیسی جدید کامپیوتر

دانلود مقاله ISI با ترجمه کامپیوتر

ترجمه مقالات معتبر انگلیسی کامپیوتر

دریافت مقاله انگلیسی رایگان کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دانلود رایگان مقاله انگلیسی کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دریافت مقاله انگلیسی با ترجمه کامپیوتر

دانلود مقاله انگلیسی با ترجمه کامپیوتر

به سوی پایگاه داده چندگانه (اشتراکی) انعطاف پذیر و مستقل

.png)

.png)

Abstract The success of cloud computing as a platform for deploying webapplications has led to a deluge of applications characterized by small data footprints with unpredictable access patterns. A scalable multitenant ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

رویکردی در ارتباط با معماری خط تولید سرویسگرا

.png)

.png)

Abstract Service-Oriented Architecture (SOA) has appeared as an emergent approach for developing distributed applications as a set of self-contained and business-aligned services. SOA aids solving integration and interoperability problems and provides ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

ظرفیت شبکه های بی سیم

.png)

.png)

Abstract When n identical randomly located nodes, each capable of transmitting at W bits per second and using a fixed range, form a wireless network, the throughput (formula) obtainable by each ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

سیستم های صف بندی زمان گسسته با تعطیلی های انحصاری مارکوفب

.png)

.png)

Abstract In this contribution we investigate discrete-time queueing systems with vacations. A framework is constructed that allows for studying numerous different vacation systems, including a.o. classical vacation systems like the exhaustive ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

عوامل تعیینکننده در انتخاب نرمافزار وبمحور معنایی در قالب یک سرویس:

چارچوبی یکپارچه در شرایط خرید الکترونیکی و برنامه ریزی منابع سرمایه ای

.png)

.png)

Abstract The ever increasing Internet bandwidth and the fast changing needs of businesses for effectiveness with the partners in the procurement chain and is leading organizations to adopt information systems infrastructures ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

طراحی و تحلیل یک مدل وقفه (تعطیلی) برای سیستم صف بندی دو فازه با خدمات ورودی

.png)

.png)

Abstract This paper mainly deals with a two phase service queueing model with gated service vacation. In this gated service vacation model, only those customers who are present in the queue ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

به اشتراک گذاری طیف مشارکتی بین شبکه های تلفن همراه و اد هاک

.png)

.png)

Abstract Spectrum sharing between cellular and ad-hoc networks is studied in this work. Weak signals and strong interferences at the cell-edge area usually cause severe performance degradation. To improve the cell-edge ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

مقایسه پروتکل های مسیر یابی تک مسیره در مقابل پروتکل های مسیر یابی چندگانه برای انتقال تصویر در شبکه های حسگر بی سیم چند رسانه ای

.png)

.png)

Abstract Wireless multimedia sensor network (WMSN) applications require strong multimedia communication competence. Therefore, in WMSN applications, it is necessary to use specific mechanisms in order to handle multimedia communication challenges and ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

هوش کسب و کار به روش محاسبه ابری

.png)

.png)

Abstract Business Intelligence (BI) deals with integrated approaches to management support. Currently, there are constraints to BI adoption and a new era of analytic data management for business intelligence these constraints ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

مدل احتمال جدید برای ضمانت کردن مشکل مسیر بحرانی با الگوریتم اکتشافی

.png)

.png)

Abstract In order to obtain an adequate description of risk aversion for insuring critical path problem, this paper develops a new class of two-stage minimum risk problems. The first-stage objective function ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

دستورالعمل طراحی و محاسبه سیستم روشنایی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 30

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 30

گروه: دستورالعمل طراحی

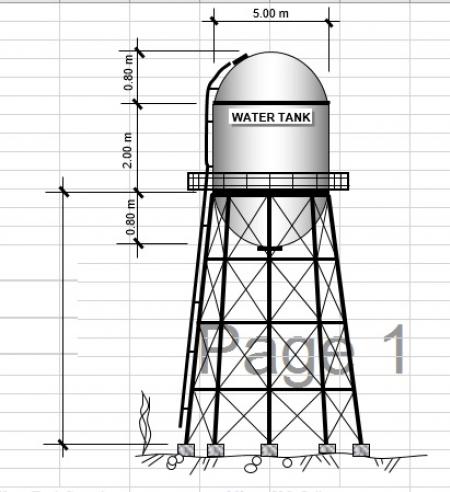

فایل اکسل طراحی مخزن فلزی هوایی بر اساس آیین نامه AISC با در نظر گرفتن نیروی باد و زلرله

.png)

.png)

فایل پیش رو اکسل طراحی مخزن فلزی هوایی می باشد که بر اساس آیین نامه AISC و با در نظر گرفتن نیروی باد و زلرله محاسبات را انجام داده و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل تحلیل اتصال برشی دارای خروج از مرکزیت برای گروه پیچ

.png)

.png)

این برنامه ظرفیت برشی اتصال پیچ و مهره ای دارای خروج از مرکزیت برای گروه پیچ را محاسبه می کند، ابزاری مناسب برای طراحی صفحات gusset و اتصالات پیچ و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو و استفاده از آزمایش ظرفیت باربری کالیفرنیا

.png)

.png)

فایل پیش رو اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو می باشد که با استفاده از نتایج آزمایش ظرفیت باربری کالیفرنیا CBR اطلاعات ورودی را تحلیل و نتایج را ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

دستورالعمل طراحی ابعاد و سازه شالوده های عمیق (شمع ها و پایه های عمیق) در خشکی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 27

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 27

گروه: دستورالعمل طراحی

تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش سازه" تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method مشخصات کلی: شامل فایلهای word و ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

بررسی پارامترهای هندسی مهاربند زانویی

.png)

.png)

"پروژه دانشجویی مهندسی عمران" بررسی پارامترهای هندسی مهاربند زانویی مشخصات کلی: شامل فایلهای word و pdf بالغ بر 146 صفحه (4 فصل) فهرست مطالب فصل اول 1-1- مقدمه 1-2- شکل پذیری سازه ها 1-3- مفصل و لنگر پلاستیک 1-4- منحنی ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM

.png)

.png)

"پایان نامه مهندسی مکانیک مقطع کارشناسی ارشد - گرایش تبدیل انرژی" تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM تهیه شده بصورت کاملا انحصاری توسط ... [ ادامه مطلب ]

قیمت: 449000 تومان

مشخصات کلی:

قیمت: 449000 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 449000 تومان

قیمت: 449000 تومان

گروه: دستورالعمل طراحی

شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه موردی پروژه های "پتروشیمی الف"

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش مهندسی و مدیریت ساخت" شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه ... [ ادامه مطلب ]

قیمت: 259500 تومان

مشخصات کلی:

قیمت: 259500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 259500 تومان

قیمت: 259500 تومان

گروه: دستورالعمل طراحی

مکانیک شکست (Fracture Mechanics)

.png)

.png)

مقدمه : یکی از عمده ترین مسائلی که انسان از زمان ساختن سادهترین ابزارها با آن مواجه بوده است پدیده شکست در اجسام میباشد و درواقع برای استفاده از مواد ... [ ادامه مطلب ]

قیمت: 99500 تومان

مشخصات کلی:

قیمت: 99500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 99500 تومان

قیمت: 99500 تومان

گروه: دستورالعمل طراحی

.png)