پیش بینی ثبت وقایع جداول IP (IPTABLES) Visualizing IPTables Logs

چکیده فارسی

پیش بینی داده های امنیتی به طور فزاینده ای در محیط تهدید آمیز امروزی اینترنت آزاد مهم می باشد. سیستم تشخیص نفوذ شکل تجهیزات امنیتی تا فایروال ها- مقدار زیادی از داده های مربوط به حوادث را ایجاد کرده زیرا ان ها در ارتباط با حملاتی از گوشه و کنار جهان می باشند. درک این مجموعه عظیم داده ها به عنوان چالش چشمگیری می باشد. نمایش گرافیکی داده های امنیتی این امکان را به مدیران می دهد تا به سرعت روند نوظهور و فعالیت های رایجی که آشکار کردن آن بدون کدهای اختصاصی مشکل می باشد، را مشاهده کنند. یعنی نمودار در بیان شرایط و تغییرات موثر می باشد زیرا دید انشانی می تواند به سرعت روابطی را تشخیص دهد که اگر به صورت دیگر باشد، مشاهده آن مشکل است.

خرید آنلاین فایل ترجمه

عنوان: پیش بینی ثبت وقایع جداول IP (IPTABLES) حجم: 384.78 کیلوبایت فرمت فایل: pdf قیمت: 139500 تومان رمز فایل (در صورت نیاز): www.datasara.com نرم افزارهای مورد نیاز: winrar - adobe acrobat - office

تنها با ارسال یک ایمیل وجه خود را دریافت نمایید

دانلود فایل اصلی

عنوان: Visualizing IPTables Logs

این فصل به بررسی کاربرد psad با پروژه های Gnuplot (http:/ /www .gnuplot.info) و( AfterGlow http:/ /afterglow.sourceforge.net) برای ارائه تصویر گرافیکی داده های ثبت شده iptables می پردازد. منبع داده های اولیه ما موارد ثبت شده iptables از پروژه هانی نت (see http:/ /www.honeynet.org) می باشد.

پروژه هانی نت به عنوان منبع ارزشمندی برای جوامع امنتتی می باشد؛ این پروژه به طور عمومی به انتشار داده های امنیتی اولیه همانند هشدارهای اسنورت و ثبت وقایع iptables می پردازد که از سیستم های فعال هانی نت که تحت حمله می باشند، گرداوری می گردند. هدف اصلی پروژه هانی نت این می باشد که این داده های امنیتی را برای تحلیل در مجموعه ای از چالش های بررسی شده، در دسترس قرار دهد. در این فصل، به مجسم سازی داده از چالش های مربوط به سیستم های هانی نت اسکن 34 می پردازیم ( از سایت http:/ /www.honeynet.org/ scans/ scan34 بازدید کنید). شما می توانید تمام نمودارها و فایل های کمکی مربوط به این فصل را از سایت http:/ /www.cipherdyne.org/LinuxFirewalls. دانلود کنید.

نکته: تمام مثال ها در این فصل فایل داده Scan34 iptables را که به نام iptables. Data در دایرکتوری کنونی می باشد، مد نظر قرار می دهد.

موارد غیرعادی را مشاهده کنید

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

این مجموعه داده نشان دهنده تعداد پورت های TCP یا UDP بوده که یک ادرس IP خاص هر دقیقه به ان متصل می گردد؛ این اطلاعاتی می باشد که می تواند توسط تجزیه داده های ثبت شده iptables حاصل گردد. ولتاژ را در مجموعه داده که تعداد پورت به سرعت از 4 به 120 افزایش می یابد و سپس به حالت پایدار بین 1 و 5 بر می گردد، مد نظر قرار دهید. زمانی که این داده ها به صورت گرافیکی با Gnuplot نشان داده می شود ( که در شکل 14-1 نشان داده شده)، ولتاژ فورا به نمایش گذاشته می شود.

شکل 14-1: تعداد بسته ها نسبت به پورت در هر دقیقه

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

در مثال قبلی، نسبتا آسان می باشد تا الگویی را در چنین مجموعه داده کوچکی مشاهده کنیم. الکنون فرض کنید با مجموعه داده های مشابهی شامل 1000 یا 10000 عدد روبرو می باشید، در اوردن روال یا چشم غیرمسلح از مجموعه داده به عنوان چالش طاقت فرسایی می باشد، مگر اینکه داده در نمودار قرار گیرد.

شکل 14-2 نمودار با بیش از 800 نقطه می باشد که به ثبت تعداد بسته های TCP SYN پرداخته که توسط سیاست iptables در دوره 5 هفته ای به نسبت نقطه داده در هر ساعت ثبت می گردد. منبع داده به صورت فایل ثبت شده iptables از مسئله اسکن هانی نت Scan34 بوده و psad برای تجزیه داده برای تفسیر با Gnuplo تجزیه می گردد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

همان طور که می توانید مشاهده کنید، انتخاب بخش های مورد نظر نمودار آسان می باشد. محور x به ساعت های مجزا تقسیم شده و با افزایش طول هفته مد نظر قرار می گیرد؛ محور y تعداد بسته ها را نسبت به پورت ها نشان داده و با افزایش 500 نقطه ای مد نظر قرار می گیرد. ولتاژ بالا در در 27 مارس به فاصله زمانی اشاره می کند که مستحق موشکافی دقیق تری می باشد.

Gnuplot

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

برای تجسم داده های ثبت شده iptables در این فصل، از Gnuplot برای ایجاد نقاط دوبعدی و سهبعدی و خط گراف استفاده می کنیم. Gnuplot نیازمند داده های فرمت شده به عنوان داده ورودی می باشد، و به تنهایی تجهیزات لازم را برای تجزیه پیام های ثبت شده iptables ندارد. داده ورودی جدید برای Gnuplot، فایلی می باشد که شامل مقادیر صحیح که به طور ستونی مرتب شده است- یعنی یک ستون برای هر محور در نمودار دو بعدی و سه بعدی می باشد. این همان جایی می باشد که psad با توجه به حالت Gnuplot وارد می شود. در این حالت، psad به تجزیه داده های ثبت شده iptables پرداخته و نتایج را در قایل هایی می نویسد که توسط Gnuplot پزدازش می شوند.

برای تکرار نمودار در این فصل در سیستم لینوکس ( یا ایجاد نمودارهای جدید داده های iptables )، شما می بایست psad و Gnuplot را نصب کنید.

مسیر رسم نمودار Gnuplot

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

مهمترین مسیرها در فایل figl 4-2.gnu بالا به صورت زیر می باشد:

تنظیم عنوان: عنوان نمودار در 1 ، که توسط psad در این مورد تنظیم می گردد، که در بخش بعدی نیز مشاهده خواهیم کرد.

تنظیم ترمینال: تنظیمات ترمینال و فایل خروجی در 2، که در صورتی حذف می شود که شما از Gnuplot می خواهید تا پنجره متقابل را که بتوانید نشانگر را بر روی نمودار جا به جا کنید، به اجرا در آورید. این مورد زمانی مفید واقع می گردد که مجموعه داده پیچیده را مشاهده می کنید.

تنظیم زمان xdata: تنظیم زمان در 3، همراه با فرمت ورودی و خروجی زمان در دو خط بعدی، که به Gnuplot هشدار می دهد که مختصات x هر نقطه به عنوان ارزش زمانی می باشد

تنظیم برد x: برد محور x در 4، که در این مورد بر مبنای ارزش آغازی و پایانی مجموعه داده Scan34 تنظیم می گردد. (ارزش های زمانی بر مبنای تعداد ثانیه ها از آغاز یونیکس، 00:00 UTC در 1 ژانویه 1970، می باشد).

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

ادغام psad و Gnuplot

همان طور که در فصل 6 و 7 مشاهده شده است، بخش اصلی فعالیت اشاره شده توسط psad، توانایی برای نجزیه و تفسیر پیام های ثبت شده iptables می باشد. از طریق استفاده مجموعه ای از سوییچ های خط فرمان، توانایی تجزیه psad با قابلیت رسم نمودار Gnuplot ترکیب می گردد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

فیلدهای CSV : به تنظیم فیلدها از فایل ثبت iptables می پردازد. فیلدهایی که معمولا مورد استفاده قرار می گیرند عبارتند از src, dst, dp و proto ( که به صورت فیلدهای SRC, DST, DPT و PROTO در پیام های ثبت شده iptables نشان داده می شوند). هر یک از فیلدهای CSV معیارهای تطبیقی دیگری را برای برای گنجاندن و استثنا قرار دادن ارزش های خاص ایجاد می کنند، . برای مثال، گنجاندن نقط داده در صورتی که آدرس آی پی سورس در محدوده زیر شبکه 192.168.50.0/24 باشد، آدرس IP مقصد در زیرشبکه 10.100.10.0/24 بوده، و پورت مقصد 80 می باشد، شما می توانید از فیلد CSV " src:192.168.so.o/24 dst: 10.100 .10.0/24 dp: 80"" استفاده کنید. علاوه بر این، شمارش فیلدها در سه مقیاس زمانی ( روز، ساعت، یا دقیقه) تحت حمایت رشته های شمارش روز، شمارش ساعت، و شمارش دقیقه می باشد.

CSV-regex: به اجرای انطباق منظم در برابر رشته های ثبت iptables اولیه پرداخته و تنها شامل فیلدهایی از پیام بوده در صورتی که اصطلاحات معمول منطبق باشد. برای نمونه، نیاز به پیشوند ثبت fwsnort از SIDnnn ( فصل 10 را مشاهده کنید) که در آن nnn هر مجموعه از سه رقم باشد، می توانید از CSV-regex "SID\d{3}" استفاده کنید. اصطلاحات رایج نفی شده همچنین تحت حمایت با متغیر مستقل خط فرمان CSV-neg-regex می باشد.

gnuplot-graph-style به تنظیم سبک رسم نمودار می پردازد. مقادیر احتمالی آن عبارتند از خطوط، نقاط، پوینت ها و پوینت های خطی.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

سورس AfterGlow

AfterGlow در تجسم داده ها به عنوان نمودار پیوند ( و در جدیدترین نسخه) به عنوان طرح شاخه ای متمرکز می باشد. نمودارهای پیوند نشان دهنده گره ها و حواشی می باشند که به انتقال روابط بین گره ها می پردازد. چنین نموداری متناسب با نمایش داده همانند آدرس های ip و شماره های پورت می باشد. AfterGlow توسط رافائل مارتی ، موسس وب سایت تجسم امنیتی http:/ /www secviz.org ، ایجاد شد، که شامل مباحث و نمونه تصویرسازی شده از هر مورد از کانکشن های مربوط به خط و مش iptables می باشد؛ چندین کاربر AfterGlow سهمی در مجسم سازی در این سایت داشته اند.

رابط psad در ارتباط با AfterGlow مشابه رابط Gnuplot می باشد. در مورد AfterGlow، متغیر مستقل خط فرمان CSV-fields مجدادا به دلیل تعیین فیلدها برای استخراج از فایل ثبت iptables حائز اهمیت می باشد، و متغیر --CSV-regex و CSV-neg-regex همچنین بکار گرفته می شوند تا داده ها توسط معادلات معمول فیلتر گردند.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

نتیجه دستور بالا، تجسم داده های تجزیه شده در فایل گرافیکی webconnections.png می باشد. ما نمودار پیوند نمونه ایجاد شده توسط AfterGlow را در فصل های بعد نشان می دهیم، اما یکی از خصوصیات مهمی که می توان خاطرنشان کرد این می باشد که می توانید به کنترل رنگ های مرتبط با هر گره نمودار از طریق ایجاد مسیر در فایل پیکره بندی در خط فرمان AfterGlow با متغیر c ( که در بالا بصورت برجسته است) بپردازید.

در اینجا فایل پیکره بندی نمونه ای وجود دارد که به عنوان نسخه اصلاح شده فایل پیش فرض color.properties بوده که در سورس AfterGlow ایجاد می گردد.

نمودار پیوند AfterGlow کانکشن های بین سورس، رویداد، و گره های هدف را آشکار می کند. در مثال بالا، تمام گره های سورس به عنوان آدرس های IP در شبکه 11.11.0.0/16 بوده و در 1 به رنگ زرد می باشند. تمام رویدادها در 2 به رنگ قرمز می باشند ( شبکه 11.11.0.0/16 هرگز منطبق نمی باشد زیرا تمام گره های پیشامد را به آدرس های بیرونی با معیار تطبیقی notll.11.0.0/16 در خط فرمان psad محدود می کنیم. تمام شماره پورت های بزرگتر از 1024 در 3 به رنگ آبی می باشد، و تمام رنگ های پورت خط بعدی کمتر یا برابر با رنگ آبی 1024 می باشند. شما می توانید از تعاریف رنگ خلاقانه برای افزودن کمک بصری موثر تا نمودار پیوند AfterGlow پیچیده استفاده کنید.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

مجموعه داده Scan34 iptables پروژه هانی نت شامل شواهدی از پیشامدهای زیادی می باشد که از نظر امنیتی جالب توجه هستند. اسکن پورت، رفت و برگشت پورت، ترافیک حلزونی، و توافق یکسره سیستم هانی نت خاص همگی مجسم می گردند.

بر طبق به بروزرسانی Scan34 در وبسایت پروژه هانی نت، تمام آدرس های IP پاکسازی شده و در شبکه 11.11.0.0/16 Class B (همراه با چندین سیستم پاکسازی شده دیگر به عنوان شبکه 22.22.22.0/24, 23.23.23.0/24 و 10.22.0.0/16 ) برنامه ریزی می گردند. بسیاری از نمودارها در بخش زیر، به تفسیر ترافیکی می پردازند که ناشی از آدرس IP حقیقی خارج از شبکه 11.11.0.0/16 می باشد. در بسیاری از موارد، آدرس سورس کامل اسکن یا حمله در زیر ذکر شده است زیرا این آدرس ها پیش از این نیز در داده iptables هانی نت واقع شده، اما لزوما نشان نمی دهد که همچنان عوامل بدافزار مرتبط به این آدرس ها وجود دارد.

اسکن پورت

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

Gnuplot نموداری را که در شکل 14-3 نشان داده شده ایت، ایجاد می کند.

شکل 14-3: آدرس های IP سورس در برابر تعداد پورت های منحصر به فرد

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

به هر حال، همان طور که در گوشه بالا سمت چپ نمودار مشاهده می کنید، یک آدرس IP ( حدود 1000 طیف در محور X) به حدود 601 طیف منحصر به فرد متصل می باشد: این به عنوان پورت اسکنر سطح بالا در کل مجموعه داده می باشد.

همچنین توجه داشته باشید که فریم زمانی برای اسکن پورت در نمودار فاکتوریل نمی گردد. بنابراین مهم نمی باشد که به چه کندی آدرس IP سورس به اسکن 60 پورت منحصر به فرد می پردازد- اسکن در فاصله 5 هفته صورت گرفته که توسط مجموعه داده تحت پوشش قرار می گیرد اما به عنوان پورت اسکنر در شکل 14-3 نشان داده شده است.

نکته: چون Gnuplot با داده های عدد صحیح بهتر کار می کند، psad تمام آدرس های IP را به صورت عدد صحیح مثبت ( آغاز آن از صفر) ایجاد کرده و به تجزیه logfile می پردازد. بنابراین آدرس آی پی 192.168.3.2 شماره ای همانند 502 می گیرد، و 11.11. 79.125 به صورت 10201 ایجاد می گردد، که بستگی به تعداد آدرس های منحصر به فرد در logfile دارد. برای هر خط در فایل داده Gnuplot، آدرس های آی پی همیشه در انتهای خط به صورت کامنت کشیده می شود. این مورد شما را قادر می سازد تا مشاهده کنید هر ادرس چه عدد صحیحی را ایجاد می کنند.

شکل 14-3 dat file ایجاد شده توسط psad شامل سه نقطه داده زیر در بالای فایل می باشد:

این مورد به ما خاطر نشان می کند که پورت اسکنر بالا به صورت آدرس ]ی پی 60.248.80.102 ، با مجموع 66 پورت مقصد اسکن شده می باشد. دو متجاوز بعدی تنها در مجموع 10 پورت منحصر به فرد را اسکن می کنند.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

اجرای Gnuplot نموداری از تعداد کانکشن های پورت های منحصر به فرد را در هر ساعت ایجاد می کند. ( توجه داشته باشید که در موارد برجسته شده بالا، دستور counthouruniq در برابر پورت مقصد در خط فرمان، مجموعه داده Scan34 را تجزیه می کند تا داده های خام مورد نیاز را برای این نمودار ایجاد کند). شکل 14-4 نمودار حاصله را ، با ولتاژ بالا تعداد پورت های منحصر به فرد در هر ساعت را در 31 مارس نشان می دهد.

2

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

در واقع، این موارد در قرینه با پورت اسکنر سطح بالا 60.248.80.102 بوده که در شکل 14-3 مشاهده شده است که از برچسب زمانی در اولین و آخرین پیام های ثبت شده iptables که توسط آدرس آی پی 60.248.80.102 ایجاد می گردد، نشان داده شده است.

برچسب زمان اولین پیام ثبت شده بالا در 31 مارس ساعت 10:43 صبح می باشد، و آخرین مورد همان روز در ساعت 10:45 صبح است. این مورد به ما خاطر نشان می کند که کل پورت اسکن تنها دو دقیقه به طول می انجامد.

در نهایت، برای اینکه تا حد امکان اطلاعات زیادی را در مورد اسکن آدرس آی پی 60.248.80.102 بدست آوریم، می توانید از psad در حالت قانونی استفاده کرده و محدوده بررسی ان را تنها به این آدرس IP با متغیر خط فرمان -analysis-fields "src: 60. 248. 80.102 به شکل زیر محدود کنید:

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

رفت و برگشت پورت

رفت و برگشت پورت جالب توجه می باشد زیرا آن ها معمولا به عنوان نشانه هایی می باشند که یک کرم یا مهاجم انسانی منتظر است تا خطری را برای سیستم دیگر از طریق آسیب پذیری در سرویس خاصی ایجاد کند. نمودار شکل 14-5 ، آدرس های IP خارجی را در برابر تعداد آدرس های محلی منحصر به فرد که علیه آن هر آدرس خارجی بسته ای را ارسال می کند، نشان می دهد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

14-5: سورس های خارجی در برابر تعداد مقصدهای محلی منحصر به فرد.

همان طور که در شکل 14-5 نشان داده شده است، اکثر آدرس های خارجی ( در محور X) بسته ها را به یک یا دو آدرس مقصد ارسال می کنند ( شمارش بر روی محور Y). به هر حال چندین آدرس خارجی به بیش از 24 آدرس در شبکه هانی نت متصل می گردد. این مورد مشخصا برای آدرس های خارجی که توسط دامنه 18000 تا 26000 نشان داده می شوند، صحیح می باشد. dat file شکل 14-5 که از سایت (http:/ /www.cipherdyne.org/LinuxFirewalls ) می تواند قابل دانلود باشد، نشان می دهد که دامنه آدرس آی پی 18000 تا 26000 مطابق با 63.236.244.77 تا حدود 221.140.82.123 در مجموعه داده iptables می باشد.

بعضی از سورس ها در در مجموعه داده جداول آی پی Scan34 مکرارا تلاش می کند تا به پورت خاصی در دامنه سیستم های هدف متصل باشد. شکل 14-6 تعداد بسته های مرتبط به پورت مقصد را از آدرس سورس بیرونی نشان می دهد. این نمودار به صورت سه بعدی می باشد، بنابراین محور X برای آدرس های سورس می باشد، محور y نشان می دهد که شماره پورت، و محور بر مبنای شمارش بسته می باشد. ( متغیر --gnuplot-3d را در خط فرمان psad مد نظر قرار دهید).

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

طرح بیش از 2000 بسته (بر روی محور z) با پورت کمتر از 10000 ( بر روی محور y) در بالای سطح کلی آدرس های سورس در برابر پورت های مقصد قرار دارد ( زمانی که شمارش کمتر از 500 در سطح می باشد). می توانیم با نگاه به .dat file در شکل 14-6 مشاهده کنیم که این نقطه در انطباق با آدرس آی پی 200.216.205.189 بوده، که مجموع 2,244 بسته را برای پورت TCP 3306 ارسال می کند (MySQL).

این موارد مطمئنا همانند رفت و برگشت پورت می باشد. در واقع نمودار نشان داده شده در شکل 14-7 نشان می دهد که آدرس آپی سورس 200.216.205.189 متصل به پورت 3306 بسیاری از آدرس های مقصد در زیرشبکه 11.11.0.0/16 می باشد ( ما به محدود کردن نمودار بعدی در مورد آدرس آی پی سورس 200.216.205.189 به صورت برجسته در زیر می پردازیم):

نمودار در شکل 14-7 تعداد بسته های ارسالی توسط آدرس آی پی 200.216.205.189 به پورت 3306 TCP برای هر آدرس IP مقصد ( بر روی محور X نشان می دهد). کل 24 آدرس مقصد در رفت و برگشت پورت مد نظر قرار می گیرند و بر روی بعضی از سیستم های با بیش از 120 بسته به پورت 3306 ارسال می گردد.

شکل 14-7: پورت رفت و برگشت MySQL 3306

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

رابط psad نسبت به AfterGlow نمودار پیوندی را ایجاد می کند که در شکل 14-8 نشان داده شده است (متغیر -CSV-max را نسبت به psad به صورت برجسته شده در بالا مشاهده کنید، که برای محدود کردن تعداد نقاط داده به شش مورد، برای قابلیت خوانده شدن، مورد استفاده قرار می گیرد).

شکل 14-8: نمودار پیوند پورت رفت و برگشت MySQL

کرم اسلامر

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

کرم اسلامر به سادگی می تواند در داده جای ثبت شده جداول IP به عنوان بسته ای با پورتUDP 1434 و فیلدهای IP LEN 404 شناسایی گردد. مجموعه علائم psad شامل PSAD-CUSTOM Slammer communication attempt بوده تا به شما هشدار دهد که چه زمانی کرم یکی از سیستم هایتان را آلوده می کند. در اینجا مشاهده کنید که آیا کرم اسلامر علیه هانی نت از سورس خارجی، فعال می باشد یا خیر.

Gnuplot خط نمودار را که در شکل 14-9 نشان داده شده است، ایجاد می کند. ( به معیار LEN=404 در متغیر خط فرمان -CSV-regex که به صورت برجسته در بالا نشان داده شده، توجه کنید؛ این مورد مهم می باشد زیرا بسته های UDP دیگری برای پورت 1434 در مجموعه داده Scan34 وجود دارد، اما آن ها از کرم اسلامر نبوده زیرا کل طول بسته به اندازه 404 بایت نمی باشد).

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

دو واقع کرم اسلامر علیه honeynet فعال بوده، و ولتاژ بالا در 20 مارس فعالیت پیک خدود 57 بسته را در هر ساعت نشان می دهد.

این به عنوان میزان فعالیت قابل توجهی می باشد، اما اگر مقیاس زمانی را تغییر دهیم، چه اتفاقی می افتد؟ بیایید مقیاس زمانی را بالا و پایین بریم تا مشاهده کنیم فعالیت اسلامر دقیقه به دقیه چگونه می باشد ( استفاده از گزینه countmin را در دستور psad در چنین زمانی مد نظر قرار دهید):

اکنون فعالیت کرم اسلامر که در شکل 14-10 نشان داده شده است، به اندازه ولتاژ زننده شکل 14-9 بد به نظر نمی رسد، اما این فرایند به این دلیل است که مقیاس زمانی تغییر کرده است. تعداد بسته ها از سیستم که تحت تاثیر کرم اسلامر می باشد تغییری نشان نمی دهد، اما در مارس 2001، حداکثر چهار بسته برای دوره کامل 5 هفته ای توسط فعالیت Scan34 مد نظر قرار می گیرند.

شکل 14-10: شمارش بسته کرم اسلامر به صورت دقیقه ای

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

کرم ناچی به سیستم های ویندوز 2000 و XP مایکروسافت که دارای وصله امنیتی در برابر آسیب پذیری MS03-026 نمی باشند، حمله می کند ( رشته MS03-026 اشاره ای به ارقام پیگیری آسیب پذیری مایکروسافت دارد). یکی از ویژگی های کلیدی این کرم این می باشد که قبل از اینکه به سیستمی حمله کند، ابتدا اهداف را با بسته درخواستی 92-byte ICMP Echo پینگ می کند. این بسته ICMP اولیه با طول ویژه 92 بایتی ، تشخیص کرم ناچی را ساده می کند. برای رسم نمودار کرم ناچی از مجموعه داده جداول IP Scan34، می تواندی از معیار psad iplen: 92 برای متغیر -CSV-fields استفاده کرده و بازبینی بسته های ICMP را که حاصل زیرشبکه 11.11.0.0/16 نمی باشند، محدود کنید.

مطمئنا، مجموعه ای از فعالیت های کرم ناچی در 16 مارس وجود داشته، که به آسانی در نمودار Gnuplot که در شکل 14-11 نشان داده شده است، قابل تشخیص می باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

نمودار پیوندی ترافیک کرم چشمگیر می باشد و این به دلیل تعداد کل آدرس IP خارجی می باشد که بسته های مشکوک را به زیرشبکه محلی ارسال می کنند. نمودار پیون ایجاد شده توسط AfterGlow ( که در شکل 14-12 نشان داده شده است) ، ترافیک ICMP کرم ناچی را نشان می دهد که حملاتی را بر روی سیستم هانی نت انجام می دهد. فیلد LEN آی پی 92 باتی آشکار می گردد زمانی که حلقه کوچک بطور مستقیم در اواسط نمودار قرار می گیرد، که ادرس آی پی بیرونی به صورت بیضی و ادرس های هانی نت به صورت مستطیلی می باشند.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

Visualizing IPTables Logs

پیش بینی ثبت وقایع جداول IP (IPTABLES)

ISI

Paper

Papers

Article

Articles

مقاله ISI

دانلود ISI

IP IPTABLES

ترجمه مقاله

ISI کامپیوتر

دریافت مقاله

Persian Paper

مقاله انگلیسی

خرید ترجمه ISI

Persian Article

ترجمه مقاله ISI

دانلود مقاله ISI

مقاله رایگان ISI

دانلود ترجمه ISI

خرید ترجمه مقاله

دریافت مقالات ISI

دانلود مقاله جدید

مقالات رایگان ISI

مقاله ISI کامپیوتر

خرید ترجمه انگلیسی

مقاله انگلیسی جدید

مقاله ISI با ترجمه

فروش ترجمه انگلیسی

دانلود ISI کامپیوتر

دانلود مقاله انگیسی

ترجمه مقاله انگلیسی

دریافت مقاله انگلیسی

ترجمه مقاله کامپیوتر

ترجمه مقالات انگلیسی

مقالات معتبر انگلیسی

دریافت مقاله کامپیوتر

دانلود مقاله جدید ISI

مقاله انگلیسی کامپیوتر

مقاله انگلیسی با ترجمه

Translate English Paper

خرید ترجمه ISI کامپیوتر

دانلود رایگان مقاله ISI

ترجمه مقاله ISI کامپیوتر

پیش بینی ثبت وقایع جداول

دانلود مقالات رایگان ISI

دانلود مقاله ISI کامپیوتر

دانلود مقاله ISI با ترجمه

Translate English Article

دانلود مقاله انگلیسی جدید

دانلود ترجمه ISI کامپیوتر

خرید ترجمه مقاله کامپیوتر

دریافت مقاله انگلیسی جدید

مقاله رایگان ISI کامپیوتر

دریافت مقالات ISI کامپیوتر

ترجمه مقالات معتبر انگلیسی

دانلود مقاله جدید کامپیوتر

Translate Paper in English

مقالات رایگان ISI کامپیوتر

دانلود مقاله انگلیسی رایگان

دانلود مقاله انگلیسی رایگان

دریافت مقاله انگلیسی رایگان

فروش ترجمه انگلیسی کامپیوتر

خرید ترجمه انگلیسی کامپیوتر

مقاله ISI با ترجمه کامپیوتر

مقاله انگلیسی جدید کامپیوتر

دانلود رایگان مقاله انگلیسی

Translate Article in English

دانلود مقاله انگیسی کامپیوتر

ترجمه مقاله انگلیسی کامپیوتر

دریافت مقاله انگلیسی با ترجمه

مقالات معتبر انگلیسی کامپیوتر

ترجمه مقالات انگلیسی کامپیوتر

دریافت مقاله انگلیسی کامپیوتر

دانلود مقاله انگلیسی با ترجمه

دانلود مقاله جدید ISI کامپیوتر

Translation of Paper in English

مقاله انگلیسی با ترجمه کامپیوتر

دانلود رایگان مقاله ISI کامپیوتر

Translation of Article in English

دانلود مقالات رایگان ISI کامپیوتر

دریافت مقاله انگلیسی جدید کامپیوتر

دانلود مقاله ISI با ترجمه کامپیوتر

دانلود مقاله انگلیسی جدید کامپیوتر

ترجمه مقالات معتبر انگلیسی کامپیوتر

دریافت مقاله انگلیسی رایگان کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دانلود رایگان مقاله انگلیسی کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دانلود مقاله انگلیسی با ترجمه کامپیوتر

دریافت مقاله انگلیسی با ترجمه کامپیوتر

به سوی پایگاه داده چندگانه (اشتراکی) انعطاف پذیر و مستقل

.png)

.png)

Abstract The success of cloud computing as a platform for deploying webapplications has led to a deluge of applications characterized by small data footprints with unpredictable access patterns. A scalable multitenant ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

رویکردی در ارتباط با معماری خط تولید سرویسگرا

.png)

.png)

Abstract Service-Oriented Architecture (SOA) has appeared as an emergent approach for developing distributed applications as a set of self-contained and business-aligned services. SOA aids solving integration and interoperability problems and provides ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

ظرفیت شبکه های بی سیم

.png)

.png)

Abstract When n identical randomly located nodes, each capable of transmitting at W bits per second and using a fixed range, form a wireless network, the throughput (formula) obtainable by each ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

سیستم های صف بندی زمان گسسته با تعطیلی های انحصاری مارکوفب

.png)

.png)

Abstract In this contribution we investigate discrete-time queueing systems with vacations. A framework is constructed that allows for studying numerous different vacation systems, including a.o. classical vacation systems like the exhaustive ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

عوامل تعیینکننده در انتخاب نرمافزار وبمحور معنایی در قالب یک سرویس:

چارچوبی یکپارچه در شرایط خرید الکترونیکی و برنامه ریزی منابع سرمایه ای

.png)

.png)

Abstract The ever increasing Internet bandwidth and the fast changing needs of businesses for effectiveness with the partners in the procurement chain and is leading organizations to adopt information systems infrastructures ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

طراحی و تحلیل یک مدل وقفه (تعطیلی) برای سیستم صف بندی دو فازه با خدمات ورودی

.png)

.png)

Abstract This paper mainly deals with a two phase service queueing model with gated service vacation. In this gated service vacation model, only those customers who are present in the queue ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

به اشتراک گذاری طیف مشارکتی بین شبکه های تلفن همراه و اد هاک

.png)

.png)

Abstract Spectrum sharing between cellular and ad-hoc networks is studied in this work. Weak signals and strong interferences at the cell-edge area usually cause severe performance degradation. To improve the cell-edge ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

مقایسه پروتکل های مسیر یابی تک مسیره در مقابل پروتکل های مسیر یابی چندگانه برای انتقال تصویر در شبکه های حسگر بی سیم چند رسانه ای

.png)

.png)

Abstract Wireless multimedia sensor network (WMSN) applications require strong multimedia communication competence. Therefore, in WMSN applications, it is necessary to use specific mechanisms in order to handle multimedia communication challenges and ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

هوش کسب و کار به روش محاسبه ابری

.png)

.png)

Abstract Business Intelligence (BI) deals with integrated approaches to management support. Currently, there are constraints to BI adoption and a new era of analytic data management for business intelligence these constraints ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

مدل احتمال جدید برای ضمانت کردن مشکل مسیر بحرانی با الگوریتم اکتشافی

.png)

.png)

Abstract In order to obtain an adequate description of risk aversion for insuring critical path problem, this paper develops a new class of two-stage minimum risk problems. The first-stage objective function ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

دستورالعمل طراحی و محاسبه سیستم روشنایی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 30

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 30

گروه: دستورالعمل طراحی

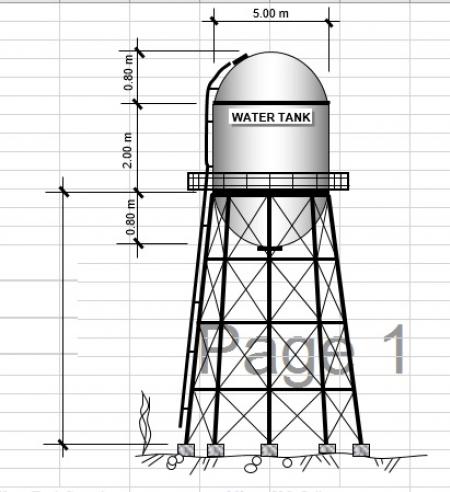

فایل اکسل طراحی مخزن فلزی هوایی بر اساس آیین نامه AISC با در نظر گرفتن نیروی باد و زلرله

.png)

.png)

فایل پیش رو اکسل طراحی مخزن فلزی هوایی می باشد که بر اساس آیین نامه AISC و با در نظر گرفتن نیروی باد و زلرله محاسبات را انجام داده و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل تحلیل اتصال برشی دارای خروج از مرکزیت برای گروه پیچ

.png)

.png)

این برنامه ظرفیت برشی اتصال پیچ و مهره ای دارای خروج از مرکزیت برای گروه پیچ را محاسبه می کند، ابزاری مناسب برای طراحی صفحات gusset و اتصالات پیچ و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو و استفاده از آزمایش ظرفیت باربری کالیفرنیا

.png)

.png)

فایل پیش رو اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو می باشد که با استفاده از نتایج آزمایش ظرفیت باربری کالیفرنیا CBR اطلاعات ورودی را تحلیل و نتایج را ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

دستورالعمل طراحی ابعاد و سازه شالوده های عمیق (شمع ها و پایه های عمیق) در خشکی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 27

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 27

گروه: دستورالعمل طراحی

تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش سازه" تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method مشخصات کلی: شامل فایلهای word و ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

بررسی پارامترهای هندسی مهاربند زانویی

.png)

.png)

"پروژه دانشجویی مهندسی عمران" بررسی پارامترهای هندسی مهاربند زانویی مشخصات کلی: شامل فایلهای word و pdf بالغ بر 146 صفحه (4 فصل) فهرست مطالب فصل اول 1-1- مقدمه 1-2- شکل پذیری سازه ها 1-3- مفصل و لنگر پلاستیک 1-4- منحنی ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM

.png)

.png)

"پایان نامه مهندسی مکانیک مقطع کارشناسی ارشد - گرایش تبدیل انرژی" تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM تهیه شده بصورت کاملا انحصاری توسط ... [ ادامه مطلب ]

قیمت: 449000 تومان

مشخصات کلی:

قیمت: 449000 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 449000 تومان

قیمت: 449000 تومان

گروه: دستورالعمل طراحی

شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه موردی پروژه های "پتروشیمی الف"

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش مهندسی و مدیریت ساخت" شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه ... [ ادامه مطلب ]

قیمت: 259500 تومان

مشخصات کلی:

قیمت: 259500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 259500 تومان

قیمت: 259500 تومان

گروه: دستورالعمل طراحی

مکانیک شکست (Fracture Mechanics)

.png)

.png)

مقدمه : یکی از عمده ترین مسائلی که انسان از زمان ساختن سادهترین ابزارها با آن مواجه بوده است پدیده شکست در اجسام میباشد و درواقع برای استفاده از مواد ... [ ادامه مطلب ]

قیمت: 99500 تومان

مشخصات کلی:

قیمت: 99500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 99500 تومان

قیمت: 99500 تومان

گروه: دستورالعمل طراحی

.png)