تامین امنیت تلفن های همراه: مشخص کردن بخش های اصلی امنیت تلفن های همراه Mobile Security Catching Up? Revealing the Nuts and Bolts of the Security of Mobile Devices

Abstract

We are currently moving from the Internet society to a mobile society where more and more access to information is done by previously dumb phones. For example, the number of mobile phones using a full blown OS has risen to nearly 200% from Q3/2009 to Q3/2010. As a result, mobile security is no longer immanent, but imperative. This survey paper provides a concise overview of mobile network security, attack vectors using the back end system and the web browser, but also the hardware layer and the user as attack enabler. We show differences and similarities between “normal” security and mobile security, and draw conclusions for further research opportunities in this area.

Keywords: Mobile security; smartphones; survey

چکیده فارسی

در حال حاضر در حال تغییر از امنیت اینترنتی به امنیت تجهیزات سیار می باشیم که هر چه بیشنر و بیشتر دسترسی به اطلاعات از طریق تلفن های همراه می باشد. برای نمونه تعداد تلفن های همراهی که از سیستم تمام عامل استفاده می کنند تقریبا به 200% سال 2009 تا 2010 رسیده است. در نتیجه امینت موبایل دیگر فقط الزامی نبوده وامری ضروری است. این مقاله پژوهشی، نه تنها بررسی مختصری را در ارتباط با امنیت شبکه موبایل، حملات شعاعی با استفاده از سیستم برنامه کامپیوتری و جستجوگر وب، بلکه پوشش سخت افزاری و کاربر به عنوان عامل بلقوه حمله، را مد نظر قرار می دهد. ما تفاوت ها و شباهت های بین امنیت استاندارد و امنیت موبایل را نشان داده ، و نتیجه گیری را در ارتباط با فرصت های پژوهشی آینده در این حوزه انجام می دهیم.

کلید واژه ها: امنیت موبایل، تلفن های هوشمند، بررسی

مشخصات

توسط: Michael Becher, Felix C. Freiling تعداد صفحات متن اصلی: 6 تعداد صفحات متن ترجمه: 12 تاریخ درج: ۱۳۹۵/۸/۲۵ منبع: دیتاسرا

خرید آنلاین فایل ترجمه

عنوان: تامین امنیت تلفن های همراه: مشخص کردن بخش های اصلی امنیت تلفن های همراه حجم: 114.57 کیلوبایت فرمت فایل: pdf قیمت: 99500 تومان رمز فایل (در صورت نیاز): www.datasara.com نرم افزارهای مورد نیاز: winrar - adobe acrobat - office

تنها با ارسال یک ایمیل وجه خود را دریافت نمایید

دانلود فایل اصلی

عنوان: Mobile Security Catching Up? Revealing the Nuts and Bolts of the Security of Mobile Devices

مقدمه

در ارتباط با روش ها ذکر شده در مورد سرقت اطلاعات خصوصی، بد افزارها می توانند شامل مسیرهایی باشند که تماس های صوتی را بدست گرفته و به آرامی تمام گفتگوهایی را که توسط میکروفون انجام می گیرد، ضبط کنند. بسته به معایبی که بدافزارها دارند، رسقت ها احتمالا به طور کامل در پس زمینه روی داده و تنها از طریق نظارت کامل بر تمام سیستم عامل یا داده های ارتباطی مولد، قابل ردیابی می باشد. این نوع استراق سمع در لایه های متفاوتی نسبت به موارد ذکر شده قرار دارند.

انگیزه مالی مهاجمان: همان طور که قبلا در چندین مقاله بیان شده است، کسب و کار در حول و حوش بدافزارها انگیزه های مالی بالایی را در سال های اخیر ایجاد کرده است. کسب و کارهای مشکوک به منظور درآوردن پول زیاد از قربانیان بی اطلاع مد نظر قرار گرفت. جای تعجب نیست که؛ این روند پیش از این به بدافزارهای تلفن های هوشمند و MNO از طریق تماس هایی بین کاربران و ارائه دهندگان خدمات به منظور استفاده از خدمات فراهم شده، ایجاد شد. اگرچه پرداخت اغلب در مدل تعرفه یکسان انجام می گیرد، بعضی از خدمات ارزش افزوده معمولا به طور مجزا مطالبه می گردد ( برای مثال تماس تلفنی با شماره خاص یا ارسال پیام کوتاه به بعضی از سرویس های خاص). سوء استفاده از این خدمات برای مهاجمان به منظور در آوردن پول، برای نمونه از طریق ارائه شماره خدماتی با هزینه بالا برای ارسال پیام کوتاه، ایده ال می باشد. تلفن همراه آلوده شده به طور مخفیانه پیام هایی را به این شماره ها ارسال می کند تا زمانی که کاربر در قبض ماهانه اش از این موارد آگاه می شود. یکی از این بدافزارها به نام Trojan-SMS.AndroidOS.FakePlayer می باشد، که وانمود می کند یک پخش کننده ویدئو بوده، اما به طور مخفیانه پیام هایی را به شماره سرویسی که هزینه بالایی دارند، ارسال می کند. روش دیگر برای پول در اوردن وهدایت کردن مخفیانه تماس خروجی از طریق ارائه دهنده خدمات می باشد که هزینه های زیادی را ایجاد می کند. البته این نوع حمله MITM باعث فعال شدن استراق سمع تماس های آلوده می گردد. اثبات مفهوم بدافزار با این رفتار توسط لیو و همکارانش مورد ارزیابی قرار گرفت. روش سوم برای دزدی پول قربانی، باجگیری از او می باشد. اگرچه این موارد در تلفن های هوشمند مشاهده نشده است، یکی از احتمالات کدگذاری فایل های خصوصی و انتشار کلیدهای مورد استفاده بعد از پرداخت پول می باشد. نمونه ای از ان شامل تروجان Gpcode برای کامپیوترهای رومیزی می باشد. بدافزارهای تلفن همراه نیز می توانند طرح اخاذی مشابهی را، برای نمونه از طریق غیرفعال کردن سرویس های خاص ( همانند ارسال ایمیل) بر روی ابزار تلفن همراه ایجاد کرده و تنها مجدادا آن ها را ( در مدت زمان کوتاهی) بعد از اینکه پرداخت هایی انجام گرفت ( برای نمونه از طریق ارسال پیام کوتاه با ارزش افزوده به شماره ای تحت کنترل مهاجمان می باشد)، فعال می کنند.

یک پرسش مهم آینده نگرانه روش می باشد که مجرمان از تجهیزات تلفن همراه پول هایی را بدست می آورند. در حال حاضر نرخ خدمات یا تماس با کشور خارجی به چنین روشی می باشد. در آینده، سیستم های پرداخت مبتنی بر تلفن های هوشمند به همین روش مورد استفاده قرار می گیرد. با سوء استفاده از پایگاه های داده و با افزایش این سوء استفاده ها در خدمات تلفن همراه، پیش بینی می شود که بعضی از روش هایی که در حال حاضر مورد استفاده می باشد، متوقف گردد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

باتنت های تلفن همراه: تجهیزات تلفن همراه آلوده شده به عنوان دستگاه های کنترل همراه ایده آلی، برای مثال در محدوده باتنت ایجاد شده می باشند. کانال های ارتباطی مختلفی که توسط تلفن های همراه هوشمند ارائه می گردد باعث فعال شدن روش های هوشمندانه تری برای کنترل این تجهیزات در مجاورت ساختار کنترل شده مبتنی بر IP بدافزارهای دسکتاپ می گردد. علاوه بر این بسیاری از تلفن های هوشمند در مقایسه با کامپیوترهای معمولی همیشه فعال می باشند. سینگ و همکارانش بلوتوث را به عنوان زیرساخت اصلی فرمان و کنترل مورد ارزیابی قرار داده، و زنگ و همکارانش تمرکزشان را بر روی خدمات پیام کوتاه قرار می دهند. لیو و همکارانش نشان داده اند که حتی درصد بسیار کمی از تجهیزات تلفن همراه کنترل شده از راه دور به طور موفقیت امیزی به اجرای حملات DDoS در مراکز تماس 911 می پردازند. به طور کل، موضوع مربوط به باتنت ها خارج از حیطه این مقاله بوده، اما تحقیقات بسیار گسترده ای وجود دارد.

حملات DoS علیه تجهیزات تلفن همراه: از آنجایی که دستگاه تلفن همراه نیرویش از طریق باتری تامین می شود، مصرف بیس از حد برق آن به سرعت منجر به تخلیه منبع برق ان می شود. این موارد به آسانی توسط بدافزارها با استفاده از تمام سیکل های CPU به منظور ارتباط انجام می گیرد. روش بسیار سختگیرانه تر برای غیرفعال کردن خدمات دستگاه تلفن همراه حذف یا آلوده کردن اطلاعات ضروری ذخیره شده در محل های دشوار و غیر قابل دسترس همانند

می باشد. رفع این مسائل پیچیده بوده و اغلب برای متوسط کاربران غیرمحتمل می باشد زیرا تعمیر نیازمند داشتن اطلاعات بنیادی از دستگاه بوده و به این ترتیب اغلب موارد تنها توسط خود تولید کننده می تواند انجام گیرد.

B. آسیب پذیری ارسال پیام کوتاه

یکی از رویدادهای اخیر در زمینه تلفن همراه ( و نه تلفن های هوشمند) مشکلات اجرایی در تجزیه کننده ارسال پیام کوتاه در تلفن زیمنس S55 می باشد: دریافت پیام کوتاه با کاراکترهای چینی منجر به محدودیت خدمات شد. این باگ ( حفره امنیتی) نیازمند بروزرسانی برنامه های محلی بود، که کاربران را مجبور به آوردن یا ارسال دستگاهشان به بخش خدمات مشتری می کرد. به نظر می رسید که این دسته دارای اهمیت کمتری در آینده شوند، زیرا طرح تلفن های هوشمند امروزی به طور فزاینده ای بروز رسانی نرم افزار را از راه دور ایجاد می کند.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

C. آسیب پذیری MMS

در سال 2006، کد اجرایی از راه دور مورد استفاده دستگاه های تلفن همراه از MMS به عنوان عامل حمله، توسط مولینر منتشر شد. این کد از سرریز شدن بافر در برنامه مدیریت MMS ویندوز موبایل CE 4.2. استفاده می کرد.

چون این نوع حملات از اولین نوع خود می باشد، حمایتی از ترس عمومی از ان زمانی می کند که دستگاه های تلفن همراه مشترکان مورد حمله قرار گرفتند. این کاربرد توجهاتی را از متخصصان فنی و MNO ها به خود اختصاص داد، که وصله هایی را برای دستگاه های آلوده شده منتشر کردند. شرکت های آنتی ویروس این موارد را به پایگاه های داده شان اضافه کردند، اما چنین کاربردهایی هرگز به عنوان بخشی از بدافزار تلفن همراه تعریف نشد و زیان زیادی توسط آن ایجاد نشد.

دو توضیح احتمالی برای آن وجود دارد. اولین مورد احتمال موفقیت این پیام می باشد، زیرا می بایست حدس زده شود که کدام اسلات حافظه در حال استفاده می باشد. توضح دوم و احتمال دیگر مبنای کد واقعی دستگاه های تحت تاثیر قرار گرفته می باشد. مشخصا، ویندوز CE 4.2 پیش از این در مورد ویندوز CE 5 که چنین کاربردهایی منتشر شدند، به موفقیت هایی رسیده است. بنابراین، این آسیب پذیری تنها دستگاه های نسبتا منسوخ شده را تحت تاثیر قرار می دهد.

D. جستجوگر وب تلفن همراه

جستجوگر وب تلفن همراه به عنوان عامل حملات برای دستگاه های تلفن همراه می باشد. همانند جستجوگرهای وب معمولی، جستجوگر وب تلفن همراه از نرم افزارهای جستجوی وب اصلاح شده ای برای تکمیل چارچوب کاربردی با استفاده از ویجتها و یا به طور کامل مبتنی بر مرورگر دستگاه های تلفن همراه، توسعه می یابند. پیش بینی می کنیم که حتی نقس های امنیتی سیستم عامل در آینده نزدیک قابل دسترسی می باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

بنابراین جستجوگر وب موبایل به عنوان یک چارچوب کاربردی قادر به تحلیل بردن مدل امنیتی دستگاه تلفن همراه می باشد: مدل اصلی ( و احتمالا امن) برنامه های کاربردی مشخص، جایگزین مدل امنیتی توسعه دهنده جستجوگر وب می گردد. نمونه های مربوط به حملات موفق – علاوه بر حملات DoS در جستجوگر اینترنتی موبایل- هک کردن آیفون، هک کردن جستجوگر اندروید، و استفاده از جستجوگر آیفون به عنوان یک شماره گیرنده می باشد.

E. نرم افزار مخرب تلفن همراه

بررسی پتانسیل آسیب های نرم افزار مخرب تلفن همراه امروزه چالش انگیز می باشد زیرا این نوع از بدافزارهای جدید دارای پتانسیلی برای تحلیل بردن اعتماد کاربر تلفن همراه در چنین سیستم های تلفن موبایل می باشد. بنابراین ما فعالیت های پژوهشی اصلی را برای امنیت تجهیزات تلفن همراه در حملاتی که توسط نرم افزار مخرب تلفن همراه انجام می گیرد، مد نظر قرار می دهیم. در اینجا دستگاه تلفن همراه بر اساس نمایش رفتار خودسرانه و مخرب مد نظر قرار می گیرد. ما در ابتدا فعالیت های مقدماتی را مد نظر قرار داده و سپس به معرفی مکانیسم آشکارسازی بدافزتر می پردازیم.

1) بررسی های بدافزار تلفن همراه: این بخش به ترتیب زمانی مروری را در ارتباط با بررسی های مهم بدافزار موبایل ارائه می دهد. پیکاری بررسی را در مورد بدافزار ویندوز موبایل و سیستم عامل سیمبیان انجام داده است. مقاله گسترده ای که تقریبا تمام بدافزارها را که از زمان نوشتن ان ها ایجاد شده اند، تحت پوشش قرار می دهد که توسط شوچنکو مد نظر قرار می گیرد. کتاب نوشته شده توسط ارن و دتکن نمونه های بدافزار شناخته شده را تا سال 2006 فهرست می کند، به بررسی نقطه ضعف های سیستم عامل موبایل پرداخته و به توصیف بسیاری از اطلاعات امنیتی تلفن همراه و تجهیزات آن می پردازد. تسی و هلنیوس به فهرست بندی مسیرهای آلوده شده و بعضی از نمونه های بدافزارها تا سال 2006 می پردازند، اما تمرکز ان بر روی اقدامات متقابل و درک رسانه در مورد بدافزار موبایل می باشد. بونتچو مشکلات دسته بندی شده بدافزار موبایل را مد نظر قرار داده . به انتخاب بدافزار سیستم عامل سیمبیان به عنوان نمونه می پردازد. اگرچه این موارد مشخصا بیان نشده است، این یافته ها بر مبنای نرم افزار مخرب در هر سیستم عامل تعمیم می یابد. بررسی در ارتباط با بدافزار موبایل توسط هیفونن علاوه بر خلاصه ای در ارتباط با اطلاعات امنیتی دستگاه تلفن همراه انجام گرفته است، که به صورت یک کارتون خنده دار نشان می دهد، بسیاری از تلاش های نصب مکرر می توانند مقاومت کاربر آگاه به مسائل امنتی را در هم بشکند. شرکت McAfee بررسی را در سال 2007 در نتیجه مطالعات انجام شده بر روی اپراتورهای شبکه موبایل منتشر کرده است. این بررسی نشان می دهد که چگونه ها MNO شروع به دفاع علیه بدافزار تلفن همراه می کنند. جدید ترین تحقیقات انجام شده در این موضوع از زمان نوشتن آن ها توسط اوبرهید و جانیان انجام گرفته است.

2) تشخیص بدافزار در گوشی های هوشمند: تشخیص بدافزار در گوشی های هوشمند کار مشکلی می باشد. اگرچه در ماهیت تفاوتی با تشخیص بدافزار در کامپیوترهای رومیزی ندارند، قدرت پردازش محدود چنین تجهیزاتی، چالش بزرگی را مطرح می کند. ما این موارد را قبلا در بخش II-C3 مطرح کردیم و هم اکنون به بحث در مورد چندین استراتژی مختلف استراتژی تشخیص بدافزار می پردازیم.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

به دنبال امضای کلاسیک برای اسکنر AV، تابع تجزیه و تحلیل تماس استاتیک سرنخ هایی را در مورد هدف برنامه های مشابه ایجاد می کند. این موارد بطور معمول در زمان نصب برنامه های جدید انجام می گیرد.

توابع فراخوانی شده مورد استفاده دسته بندی شده و در صورت لزوم، اقدامات مناسبی صورت می گیرد. این مورد برای سیستم عامل اندروید و سیمبیان تست می شود.

یک روش فعال برای آشکار کردن بدافزار قبل از اینکه شانسی برای اجرای اهداف مخربش بر این مبنا می باشد که چگونه برنامه های آزمایشی اپل کار می کند. هر برنامه کاربردی که توسط ایجادکننده آن بارگذاری می شود قبل از اینکه بتواند دانلود گردد، بررسی می شود. اگرچه بررسی های انجام گرفته ناشناخته می باشند، هدف آشکار شدن کدهای مخرب و متوقف کردن برنامه کاربردی به صورتی می باشد که چیزهای مشکوکی یافت شود. از این رو آشکار شدن کدهای مخرب که در مسیر کد پنهان می شوند، مشکل بوده، بعضی از نرم افزارهای ناخواسته از طریق این مکانیسم از زماین به زمان دیگر جا به جا می شوند.

تشخیص غیرعادی: در مقایسه با روش های آشکارسازی مبتنی بر امضا، روش های تشخیص غیرعادی تلاشی را به منظور آشکارسازی با رفتارهای ناشناخته نشان می دهد. یکی از نمونه های آن SmartSiren می باشد، که ابزاری است که توسط چنگ و همکارانش ایجاد شده است. SmartSiren قادر به آشکارسازی بدافزارهای ناشناخته مبتنی بر رفتار ارتباطی از طریق بلوتوث و SMS می باشد. داده های تطبیقی خصوصی در مورد این رسانه ارتباطی به پروکسی مرکزی ارسال می گردد که تلاشی را به منظور افشای عملکرد غیرعادی انجام می دهد. این روش قادر به آشکارسازی سرعت گسترش کرم ها و بدافزارهایی که با سرعت پایین فعالیت می کنند می باشد که به گرداوری داده های خصوصی پرداخته و آن را به شکل یک قالب کلی از زمانی به زمان دیگر انتقال می دهد.

مثال دیگر زیرساخت های ارائه شده توسط پورتوکالیدیس و همکارانش را نشان می دهد. در اینجا یک ردیاب بر روی دستگاه تلفن همراه به اجرا در آمده و تمام اطلاعات لازمی را که برای پاسخ مورد نیاز می باشد ضبط کرده تا به بازنواخت ردیاب آموزشی بر روی دستگاه مجازی خارجی بپردازد که به ارائه المثنی دستگاه تلفن همراه می پردازد. این روش همچنین به تخلیه محاسبات پرهزینه برای کامپیوترهای بسیار قوی تر به روش محاسبه ابری می پردازد. به این ترتیب، روال تشخیص ویروس در سایت علاوه بر تجزیه و تحلیل های پیجیده، و پویا اعمال می گردد، که می تواند به آشکارسازی رویدادهایی همچون سرریزهای بافر یا اجرای کد خارجی بپردازد.

یک رویکرد کاملا مختلف توسط لیو و همکارانش، و کیم و همکارانش مورد ارزیابی قرار گرفته است. از انجایی که دستگاه تلفن همراه دارای باتری های نسبتا کوچک می باشد، بدافزارها می بایست توسط مقدار توان باتری مصرفی توسط دستورات اجرایی قابل تشخیص باشند. اگر برنامه های کاربردی اجرایی، رفتار کاربر، و وضعیت باتری شناخته شده باشد و دقیقا تعریف گردد، فعالیت های پنهانی دیگر می تواند قابل تشخیص باشد. به هر حال این موارد نامشخص بوده و پرسش تحقیق مطرح شده این است که چگونه بدافزار می تواند بر روی تلفن های هوشمند که به طور روزانه مورد استفاده قرار می گیرند مورد استفاده قرار گیرد، به ویژه اینکه با رفتار کاربر به طور مداوم در حال تغییر می باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

تایید مبتنی بر نرم افزار: جکوبسون جانسون به شرح روش پرداختند که به تشخیص نرم افزار فعال بر مبنای چاپ حافظه می پردازد. ایده اصلی استفاده از سازه های رمزنگاری سبک وزن با خصوصیاتی می باشد که زمان بیشتری به طول می انجامد تا به محاسبه تابع مربوطه پرداخته شود به صورتی که به الگوریتم اجرایی RAM قابل استفاده کمتری نسبت به انچه که قابل پیکره بندی می باشد، اختصاص داده می شود. این روش متناسب با آشکارسازی نرم افزاری می باشد که حضورش در دستگاه تلفن همراه مخفی می باشد. بدافزارهای فعال، که حافظه ان ها در زمان اجرا به سمت حافظه بسیار کندتری انتقال می یابد، دارای نفتگی بیشتری می باشند که قابل اندازه گیری است.این موارد باعث آشکار شدن بدافزارهای فعال از طریق تغییرات مشاهده شده در حافظه و یا خصوصا به دلیل اختلافات زمانی می گردد، به صورتی که بدافزار تلاسی را به منظور آشکارسازی در زمان تایید با محاسبه نتایج قابل پیش بینی برای تایید می پردازد.

F. حفاظت از سیستم عامل

از آنجایی که تلفن های هوشمند در ارتباط با حوزه های کاربردی گسترده تری می باشند، سیستم عامل آن ها و برنامه هایشان با کامپیوترهای رومیزی قابل مقایسه می باشند. هر دو سیستم طرح های مشابهی و در بسیاری از موارد فنائوریهای دقیقا مشابهی را برای نمونه سیستم عامل یا پشتیبانی بر مبنای مرورگر وب، به اشتراک می گذارند. بنابراین امنیت آن ها با فناوری های مشابهی بیشتر می گردد. ما اکنون تمرکزمان را بر روی روش هایی برای افزایش امنیت سیستم عامل تلفن های هوشمند قرار می دهیم.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

Mobile Security Catching Up Revealing the Nuts and Bolts of the Security of Mobile Devices

تامین امنیت تلفن های همراه مشخص کردن بخش های اصلی امنیت تلفن های همراه

ISI

بررسی

Paper

survey

Papers

Article

Articles

مقاله ISI

دانلود ISI

ترجمه مقاله

smartphones

ISI کامپیوتر

امنیت موبایل

دریافت مقاله

مقاله انگلیسی

Persian Paper

خرید ترجمه ISI

Persian Article

ترجمه مقاله ISI

تلفن های هوشمند

Mobile security

مقاله رایگان ISI

خرید ترجمه مقاله

دانلود ترجمه ISI

دانلود مقاله ISI

دریافت مقالات ISI

مقالات رایگان ISI

دانلود مقاله جدید

مقاله ISI کامپیوتر

مقاله انگلیسی جدید

خرید ترجمه انگلیسی

فروش ترجمه انگلیسی

مقاله ISI با ترجمه

دانلود ISI کامپیوتر

ترجمه مقاله انگلیسی

دانلود مقاله انگیسی

ترجمه مقالات انگلیسی

دریافت مقاله انگلیسی

ترجمه مقاله کامپیوتر

مقالات معتبر انگلیسی

دانلود مقاله جدید ISI

دریافت مقاله کامپیوتر

مقاله انگلیسی کامپیوتر

مقاله انگلیسی با ترجمه

Translate English Paper

خرید ترجمه ISI کامپیوتر

دانلود رایگان مقاله ISI

ترجمه مقاله ISI کامپیوتر

دانلود مقالات رایگان ISI

Translate English Article

دانلود ترجمه ISI کامپیوتر

خرید ترجمه مقاله کامپیوتر

مقاله رایگان ISI کامپیوتر

دانلود مقاله ISI با ترجمه

دانلود مقاله انگلیسی جدید

دریافت مقاله انگلیسی جدید

دانلود مقاله ISI کامپیوتر

دریافت مقالات ISI کامپیوتر

دانلود مقاله جدید کامپیوتر

مقالات رایگان ISI کامپیوتر

Translate Paper in English

ترجمه مقالات معتبر انگلیسی

دانلود رایگان مقاله انگلیسی

دریافت مقاله انگلیسی رایگان

فروش ترجمه انگلیسی کامپیوتر

خرید ترجمه انگلیسی کامپیوتر

مقاله انگلیسی جدید کامپیوتر

دانلود مقاله انگلیسی رایگان

دانلود مقاله انگلیسی رایگان

مقاله ISI با ترجمه کامپیوتر

Translate Article in English

دانلود مقاله انگیسی کامپیوتر

ترجمه مقاله انگلیسی کامپیوتر

دانلود مقاله انگلیسی با ترجمه

دریافت مقاله انگلیسی با ترجمه

مقالات معتبر انگلیسی کامپیوتر

دریافت مقاله انگلیسی کامپیوتر

ترجمه مقالات انگلیسی کامپیوتر

دانلود مقاله جدید ISI کامپیوتر

Translation of Paper in English

مقاله انگلیسی با ترجمه کامپیوتر

دانلود رایگان مقاله ISI کامپیوتر

Translation of Article in English

دانلود مقالات رایگان ISI کامپیوتر

دانلود مقاله ISI با ترجمه کامپیوتر

دانلود مقاله انگلیسی جدید کامپیوتر

دریافت مقاله انگلیسی جدید کامپیوتر

ترجمه مقالات معتبر انگلیسی کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دانلود رایگان مقاله انگلیسی کامپیوتر

دریافت مقاله انگلیسی رایگان کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دانلود مقاله انگلیسی با ترجمه کامپیوتر

دریافت مقاله انگلیسی با ترجمه کامپیوتر

به سوی پایگاه داده چندگانه (اشتراکی) انعطاف پذیر و مستقل

.png)

.png)

Abstract The success of cloud computing as a platform for deploying webapplications has led to a deluge of applications characterized by small data footprints with unpredictable access patterns. A scalable multitenant ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

رویکردی در ارتباط با معماری خط تولید سرویسگرا

.png)

.png)

Abstract Service-Oriented Architecture (SOA) has appeared as an emergent approach for developing distributed applications as a set of self-contained and business-aligned services. SOA aids solving integration and interoperability problems and provides ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

ظرفیت شبکه های بی سیم

.png)

.png)

Abstract When n identical randomly located nodes, each capable of transmitting at W bits per second and using a fixed range, form a wireless network, the throughput (formula) obtainable by each ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

سیستم های صف بندی زمان گسسته با تعطیلی های انحصاری مارکوفب

.png)

.png)

Abstract In this contribution we investigate discrete-time queueing systems with vacations. A framework is constructed that allows for studying numerous different vacation systems, including a.o. classical vacation systems like the exhaustive ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

عوامل تعیینکننده در انتخاب نرمافزار وبمحور معنایی در قالب یک سرویس:

چارچوبی یکپارچه در شرایط خرید الکترونیکی و برنامه ریزی منابع سرمایه ای

.png)

.png)

Abstract The ever increasing Internet bandwidth and the fast changing needs of businesses for effectiveness with the partners in the procurement chain and is leading organizations to adopt information systems infrastructures ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

طراحی و تحلیل یک مدل وقفه (تعطیلی) برای سیستم صف بندی دو فازه با خدمات ورودی

.png)

.png)

Abstract This paper mainly deals with a two phase service queueing model with gated service vacation. In this gated service vacation model, only those customers who are present in the queue ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

به اشتراک گذاری طیف مشارکتی بین شبکه های تلفن همراه و اد هاک

.png)

.png)

Abstract Spectrum sharing between cellular and ad-hoc networks is studied in this work. Weak signals and strong interferences at the cell-edge area usually cause severe performance degradation. To improve the cell-edge ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

مقایسه پروتکل های مسیر یابی تک مسیره در مقابل پروتکل های مسیر یابی چندگانه برای انتقال تصویر در شبکه های حسگر بی سیم چند رسانه ای

.png)

.png)

Abstract Wireless multimedia sensor network (WMSN) applications require strong multimedia communication competence. Therefore, in WMSN applications, it is necessary to use specific mechanisms in order to handle multimedia communication challenges and ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

هوش کسب و کار به روش محاسبه ابری

.png)

.png)

Abstract Business Intelligence (BI) deals with integrated approaches to management support. Currently, there are constraints to BI adoption and a new era of analytic data management for business intelligence these constraints ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

مدل احتمال جدید برای ضمانت کردن مشکل مسیر بحرانی با الگوریتم اکتشافی

.png)

.png)

Abstract In order to obtain an adequate description of risk aversion for insuring critical path problem, this paper develops a new class of two-stage minimum risk problems. The first-stage objective function ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

دستورالعمل طراحی و محاسبه سیستم روشنایی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 30

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 30

گروه: دستورالعمل طراحی

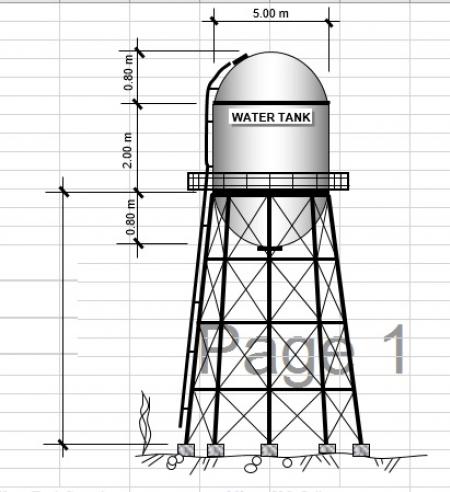

فایل اکسل طراحی مخزن فلزی هوایی بر اساس آیین نامه AISC با در نظر گرفتن نیروی باد و زلرله

.png)

.png)

فایل پیش رو اکسل طراحی مخزن فلزی هوایی می باشد که بر اساس آیین نامه AISC و با در نظر گرفتن نیروی باد و زلرله محاسبات را انجام داده و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل تحلیل اتصال برشی دارای خروج از مرکزیت برای گروه پیچ

.png)

.png)

این برنامه ظرفیت برشی اتصال پیچ و مهره ای دارای خروج از مرکزیت برای گروه پیچ را محاسبه می کند، ابزاری مناسب برای طراحی صفحات gusset و اتصالات پیچ و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو و استفاده از آزمایش ظرفیت باربری کالیفرنیا

.png)

.png)

فایل پیش رو اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو می باشد که با استفاده از نتایج آزمایش ظرفیت باربری کالیفرنیا CBR اطلاعات ورودی را تحلیل و نتایج را ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

دستورالعمل طراحی ابعاد و سازه شالوده های عمیق (شمع ها و پایه های عمیق) در خشکی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 27

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 27

گروه: دستورالعمل طراحی

تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش سازه" تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method مشخصات کلی: شامل فایلهای word و ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

بررسی پارامترهای هندسی مهاربند زانویی

.png)

.png)

"پروژه دانشجویی مهندسی عمران" بررسی پارامترهای هندسی مهاربند زانویی مشخصات کلی: شامل فایلهای word و pdf بالغ بر 146 صفحه (4 فصل) فهرست مطالب فصل اول 1-1- مقدمه 1-2- شکل پذیری سازه ها 1-3- مفصل و لنگر پلاستیک 1-4- منحنی ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM

.png)

.png)

"پایان نامه مهندسی مکانیک مقطع کارشناسی ارشد - گرایش تبدیل انرژی" تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM تهیه شده بصورت کاملا انحصاری توسط ... [ ادامه مطلب ]

قیمت: 449000 تومان

مشخصات کلی:

قیمت: 449000 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 449000 تومان

قیمت: 449000 تومان

گروه: دستورالعمل طراحی

شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه موردی پروژه های "پتروشیمی الف"

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش مهندسی و مدیریت ساخت" شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه ... [ ادامه مطلب ]

قیمت: 259500 تومان

مشخصات کلی:

قیمت: 259500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 259500 تومان

قیمت: 259500 تومان

گروه: دستورالعمل طراحی

مکانیک شکست (Fracture Mechanics)

.png)

.png)

مقدمه : یکی از عمده ترین مسائلی که انسان از زمان ساختن سادهترین ابزارها با آن مواجه بوده است پدیده شکست در اجسام میباشد و درواقع برای استفاده از مواد ... [ ادامه مطلب ]

قیمت: 99500 تومان

مشخصات کلی:

قیمت: 99500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 99500 تومان

قیمت: 99500 تومان

گروه: دستورالعمل طراحی

.png)