معماری روش محاسبه ابری جدید برای اینترنت نسل بعد New cloud architectures for the next generation internet

Abstract

Cloud computing has ushered in a new paradigm with the availability of computing as a service, letting customers share the same physical infrastructure and purchase computing resources on demand (e.g. Amazon EC2 and Windows Azure). The multi-tenancy property of cloud computing offers clients flexibility while creating a unique set of challenges in areas such as reliability and security. In this thesis we study one challenge (SecureCloud) and three opportunities (DNSCloud, WebCloud and SamaritanCloud). In SecureCloud we explore how multi-tenancy, or the sharing of resources across users, can lead to the undermining of privacy and security. Taking Amazon EC2 as an example we identify an important scheduling vulnerability in Virtual Machine Monitors (VMMs). We create an attack scenario and demonstrate how it can be used to steal cycles in the cloud. We also discuss how attacks can be coordinated across the cloud on a collection of VMs. We present a general framework of solutions to combat such attacks. DNSCloud, WebCloud and SamaritanCloud are proposals for new architectures that improve delivery of existing infrastructural services and enable entirely new functionalities. The Domain Name System (DNS) has long been recognized as the Achilles’ heel of the Internet and a variety of new (cache-poisoning and other) attacks surfacing over the past few years have only served to reinforce that notion. We present DNSCloud, a new architecture for providing a more robust DNS service that does not require a forklift upgrade (unlike DNSSEC). Today, content on Web sites like online social networks is created at the edge of network but distributed using a traditional client-server model. WebCloud is a novel cloud architecture that leverages the burgeoning phenomenon of social networks for enabling a more efficient and scalable system for peer-to-peer content delivery. SamaritanCloud is a proposal for a new architecture that exploits the mobility of personal computing devices to share relevant locality-specific information. It allows people to offer physical help to each other remotely, in a secure and private way. Taken as a whole this thesis represents a synthesis of theory and practice that will hasten the ongoing transition to the era of cloud computing.

چکیده فارسی

محاسبه به روش ابری با دسترسی به سرویس های محاسبه وارد طرح های جدیدی شده است، و این امکان را به مشتریان می دهد تا زیرساخت های فیزیکی مشابه را به اشتراک گذاشته و منابع محاسباتی مورد نیازشان را خریداری کنند. ( برای نمونه Amazon EC2 و Windows Azure). ویژگی چندگانه محاسبه به روش ابری امکان انعطاف پذیری را به کلاینت داده در حالی که از مجموعه منحصر به فردی از فعالیت ها در حوزه هایی همانند امنیت و قابلیت اطمینان استفاده می کنند. در این مقاله، به بررسی یک چالش (SecureCloud) و سه احتمال (DNSCloud, WebCloud and SamaritanCloud) می پردازیم. در SecureCloud (محاسبه ابری ایمن) به بررسی این موضوع می پردازیم که چگونه چند بخشی، یا اشتراک منابع در میان کاربران، منتهی به تحلیل رفتن حریم خصوصی و امنیت می گردد. اگر بخواهیم از آمازون EC2 به عنوان نمونه استفاده کنیم، می توانیم به شناسایی آسیب پذیری برنامه ریزی مهم در مانیتور ماشین مجازی (VMMS) بپردازیم. ما سناریو حمله را ایجاد کرده و اثبات می کنیم که چگونه می توان از ان برای سرقت سیکل در روش محاسبه ابری استفاده کرد. همچنین به این بحث می پردازیم که چگونه حملات می تواند در بین محاسبات ابری در مجموعه ای از VM ( دستگاه مجازی) هماهنگ گردد. ما چارچوب کلی از راه حل ها را برای مبارزه با چنین حملاتی نشان می دهیم. DNSCloud, WebCloud و SamaritanCloud به عنوان طرح های پیشنهادی برای معماری جدید می باشد که به بهبود ارسال خدمات زیرساخت کنونی پرداخته و نقش های کاملا جدیدی را ایفا می کنند. سیستم نام دامنه (DNS) به عنوان پاشته آشیل ( نقطه ضعف) اینترنت و مجموعه ای از حملات جدید در طی چند سال گذشته می باشد که به تقویت چنین مفاهیمی می پردازد.

ما به معرفی DNSCloud، یعنی طرح جدیدی بای فراهم کردن خدمات DNS قوی تر می پردازیم که نیامند بروزرسانی فورک لیفت ( بر خلاف DNSSEC ) نمی باشد. امروزه محتوا در وب سایت هایی همچون شبکه اجتماعی در لبه این شبکه ها ایجاد شده اما با استفاده از مدل سرور- کلاینت سنتی توزیع می گردد. WebCloud به عنوان طرح محاسبه ابری جدید می باشد که باعث تعیین نسبت پدیده رو به رشد شبکه اجتماعی برای توانمند ساختن سیستم های مقیاس پذیر و کارآمد برای ارسال محتوای نظیر به نظیر می گردد. SamaritanCloud به عنوان طرح پیشنهادی برای معماری جدید می باشد که از دستگاه های رایانه های شخصی قابل حمل برای اشتراک اطلاعات محل خاص مربوطه استفاده می کند. همچنین این امکان را به مردم می دهد تا کمک فیزیکی به یکدیگر از راه دور به صورت ایمن و خصوصی انجام دهند. در مجموع، این مقاله ترکیبی از نظریات و فعالیت هایی را ارائه می دهد که باعث تسریع در انتقال پی در پی به عصر محاسبات ابری می گردد.

مشخصات

توسط: Fangfei Zhou انتشارات: IRis سال انتشار: 2012 میلادی تعداد صفحات متن اصلی: 41 تعداد صفحات متن ترجمه: 41 تاریخ درج: ۱۳۹۵/۸/۲۵ منبع: دیتاسرا

خرید آنلاین فایل ترجمه

عنوان: معماری روش محاسبه ابری جدید برای اینترنت نسل بعد حجم: 490.19 کیلوبایت فرمت فایل: pdf قیمت: 139500 تومان رمز فایل (در صورت نیاز): www.datasara.com نرم افزارهای مورد نیاز: winrar - adobe acrobat - office

تنها با ارسال یک ایمیل وجه خود را دریافت نمایید

دانلود فایل اصلی

عنوان: New cloud architectures for the next generation internet

مقدمه

1.1 انگیزه

در طی دهه های گذشته، داده ها و برنامه های کاربردی به کندی ولی به شکل یکپارچه ( یا با معادل معمولتر ان بصورت ابری) به محیط اینترنت وارد شده اند و خدماتی نیز به کاربر نهایی از طریق مدل سرور- کلاینت با استفاده از استانداردهایی بر روی پروتکل وب ارائه شده اند. این برون منبع یابی به محیط اینترنت همچنان به صورت روند رو به رشدی با استفاده از محاسبات ابری روزانه بوده است.

محاسبات ابری از فناوری مجازی سازی سرور ایجاد می گردد، که این امکان را برای نمونه های چندگانه دستگاه های مجازی ایجاد می کند که بر روی سرورهای فیزیکی مجزا به اجرا در بیایند. مدل محاسبه ابری متشکل از نرم افزار نهایی و نرم افزار پس زمینه می باشد. نرم افزار نهایی به عنوان رابطی برای کاربر می باشد تا با سیستم تعامل داشته باشد- برای مثال- کاربران می توانند به باز کردن و ویرایش فایل ها از طریق جستجوگر پرداخته، یا از راه دور با دستگاه مجازی ارتباط برقرار کردهتا از برنامه های کاربردی و منابع محاسباتی دیگر استفاده کنند. نرم افزار پس زمینه به عنوان خود محاسبه ابری می باشد، آن به حفظ داده و برنامه های کاربردی پرداخته و آن ها را به کاربر نهایی به عنوان سرویسی از طریق اینترنت ارسال می کنند.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

در این خدمات، کاربران دستگاه های مجازی را برای اجرای برنامه های کاربردی شان کرایه می کنند و باید هزینه ای را بابت مدت زمانی که دستگاه مجازی فعالیت می کند ( به صورت ماهانه یا ساعتی) بپردازند. بنابراین مهم می باشد تا به بررسی مزایا و معایب بپردازیم که به عنوان کمکی برای حل مسائل اینرنتی کنونی می باشد. در اینجا چندین مزیت مهم آورده شده است.

- هزینه های پایین تر: محاسبات ابری نیازمند هزینه های پایین تری برای پردازش اطلاعات در مقایسه با مدل های قدیمی تر نگهداری نرم افزار بر روی دستگاه های محلی می باشد. استفاده از محاسبات ابری نیاز مرتبط با خرید نرم افزار و سخت افزار را از بین برده و هزینه ها را به مدل پرداخت از پیش استفاده شده انتقال می دهد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

- ظرفیت بیشتر: محاسبه به روش ابری تقریبا ذخیره سازی بدون محدودیت و توان محاسباتی را فراهم می کند، بنابراین توانایی کاربر را فراتر از دستگاه های محلی شان بالا می برد.

- استقلال دستگاه: در نهایت، مزیت محاسبه ابری نهایی این می باشد که دیگر نیازی نیست که کاربران کامپیوتر یا شبکه مجزایی را دنبال کنند. برنامه های کاربردی موجود و داده کاربران را از طریق محاسبات ابری راهنمایی می کند.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

کلاینت هایی که اطلاعات و داده های حساس خود را در سرورهای دیگر ذخیره می کنند، در صورتی که ارائه دهنده خدمات دارای امنیت ناکافی از نقطه نظر فناوری یا پردازش داشته باشد، در معرض خطر قرار می گیرند.

امروزه خدمات محاسبات ابری معمولا به سه دسته خدمات زیر تقسیم می شوند: نرم افزار به عنوان خدمات (SaaS)، پایگاه نرم افزاری به عنوان خدمات (PaaS)، و زیرساخت به عنوان خدمات (IaaS)، که هر کدام دارای مسائل امنیتی مرتبط به خود می باشند.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

PaaS : زیرساخت های ابری این امکان را به کلاینت ها می دهد تا خدمات ابری را توسعه داده و برنامه های کاربردی می بایست محیط برنامه نویسی باثبات، ابزارها و مدیریت پیکره بندی را ایجاد کنند.

- IaaS: زیرساخت ها ابری که منبع مجازی درخواستی را ارسال می کنند، می بایست پاسخگوی منابع درخواستی در حال رشد یا کاهشی از طرف کلاینت ها، و همچنین تضمین اشتراک عادلانه در میان کاربران باشند.

یکی از کمبودهای اصلی در روش های بالا، فقدان طرح های کارآمد و موثر بوده که مزایای مرتبط به روش های ابری را همچنان که بر کمبودهای آن غلبه می کنند، نشان می دهند. بررسی این مقاله طرح های جدیدی را برای محاسبات ابری مطرح می کند که نه تنها کمبودهای زیرساخت های کنونی را جبران می کند بلکه مسیر را برای خدمات جدیدتر و پیشرفته تر هموار می کند. ما چهار طرح جدید را پیشنهاد می کنیم.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

تحت این مدل کسب و کار، انتخاب الگوریتم زمان بندی هایپروایزر شامل ارزیابی فاکتورهایی همچون بی طرفی، استفاده از پوشش ها و نهفتگی زمان بندی می باشد. همانند سیستم های عامل، زمان بند هایپروایزر توسط دستگاه های مجازی در معرض خطراتی قرار می گیرد که منجر به برنامه ریزی نادرست و ناعادلانه می گردد. به هر حال محاسبات ابری محیط جدیدی را برای چنین حملاتی به دو دلیل ایجاد می کند. ابتدا اینکه، مدل اقتصادی بسیاری از خدمات آن ها را در معرض خطر حملات سرویس های دیگر قرار می دهد، که می تواند با درجه پایین تری از بیطرفی نسبت به موارد مورد نیاز برای حملات موفقیت آمیز باشد. علاوه بر این فقدان اطلاعات کاربردئی کامل در هایپروایزر ( برای مثال تفکیک زمان انتظار I/O از غیرفعال بودن اختیاری)، سفت و سخت کردن زمانبند هایپروایزر را در برابر عملکردهای نرم افزار مخرب، پیچیده تر می کند. بنابراین، شناسایی بیطرفی زمانبندی در خدمات محاسبه ابری برای ارائه دهنده خدمات و مشتریان بسیار مهم می باشد. در فصل 2، ما به بررسی الگوریتم زمان بندی مورد استفاده توسط آمازون EC2 می پردازیم. ما دریافته ایم که زمانبند هایپروایزر در آمازون EC2 در معرض خطراتی توسط دستگاه های مجازی قرار می گیرد که منجر به زمانبندی نادرست و ناعادلانه می گردد. ما به شرح سناریو حمله می پردازیم، که تجزیه و تحلیل جدیدی از شرایط مورد نیاز برای حملات سرقت از خدمات ارائه داده، و تغییر زمانبند را برای حذف خظرات مطرح می کند. علاوه بر این حملات به تنهایی مکانیسمی را برای آشکارسازی حضور VMs ایجاد می کند، که در انطباق با الگوریتم های مناسب برای آشکارسازی این طرح ها بکار گرفته می شوند. ما الگوریتمی را نشان می دهیم که زنانی به صورت اثبات پذیر بهینه می باشد که اندازه پارتیشن حداکثری، کران دار می باشد. در موارد بیکران، ما کران بالا و پایین را با استفاده از روش احتمالات در ارتباط با تکنیک سرند کردن، نشان می دهیم.

محاسبه ابری سیستم نام دامنه: طرح سیستم نام دامنه خودش را از حملات تاثیرات مخرب حافظه نهان حفظ می کند. محاسبه ابری سیستم نام دامنه به بررسی دامنه طرح محاسبات ابری جدید پرداخته که امکان خدمات اینترنتی قوی و پیشرفته ای را ایجاد می کند. سیستم نام دامنه یا DNS به عنوان بخش مهم و جزء لاینفک اینترنت می باشد. کامینسکی نشان داده است که حافظه ذخیره DNS در سرتاسر جهان مستعد تاثیرات مخرب به حافظه نهان می باشد. این موارد منجر به حملات جعل هویت در مقیاس بالا توسط وب سایت های جعلی می گردد.

نه تنها به صورت بلقوه می تواند منجر به خسارات شخصی و مالی به افراد گردد، بلکه تاثیرات مخرب این سیستم می تواند منجر به نتایج مصیبت باری در سطح ملی گردد، که در ان شبکه های زیرساختی همانند حوزه های شبکه نظامی مورد حمله دشمن قرار می گیرد. در حال حاضر، تنها دو روش برای کاهش این خطرات وجود دارد، که باعث الحاق سرور DNS یا الحاق خود پروتکل DNS می گردد. سرهم بندی پروتکل DNS، یعنی جایگزین کردن DNSSEC به جای DNS نیازمند بروزرسانی در هر دو سطح کلاینت و حل و فصل نام سرور بوده و هم اکنون دنیا به بروزرسانی و سرهم بندی نرم افزار سرور DNS می پردازد. مسئله ای که در ارتباط با این سرهم بندی وجود دارد، این می باشد که نیازمند بروزرسانی تمام سرویس دهنده های حل و فصل نام سرور می باشد، که در معرض خطر بیشتر و فعالیت های بیشماری قرار می گیرد. در بخش 3، ما به طرح محاسبه ابری DNS می پردازیم، که به عنوان طرح مبتنی بر محاسبه ابری جدید بوده، که به صورت قابل توجهی باعث کاهش احتمال خسارات ایجاد شده به حافظه نهان در DNS می گردد.

محاسبه ابری وب: سیستم تحویل محتوای نظیر به نظیر برای شبکه های اجتماعی.

در طی چند سال گذشته، شاهد آغاز تغییراتی در الگوی ایجاد محتوا و تبادل در میان شبکه بوده ایم. قبلا، محتوا در درجه اول توسط مجموعه کوچکی از نهادها ایجاد شده و به تعداد زیادی از کلاینت های وب ارائه داده می شد. هم اکنون کلاینت های اینترنتی مجزا محتواهایی را ایجاد می کنند که بخش قابل توجهی از ترافیک اینترنتی را به خود اختصاص می دهد. نتیجه خالص این می باشد که محتوا امروزه توسط تعداد زیادی از کلاینت هایی ایجاد می گردد که در حاشیه شبکه قرار داشته، و دارای محبوبیت یکنواخت بوده، و حجم کاری را ایجاد می کنند که تحت نظارت شبکه اجتماعی می باشد. متاسفانه، طرح های کنونی برای توزیع محتوا برای الکوهای جدید ایجاد و تبادل محتوا نامناسب می باشد. در بخش 4.6.1، به بیان محاسبه ابری شبکه- یعنی سیستم ارسال محتوا طراحی شده برای شبکه های اجتماعی پرداختیم. مبحث اصلی تعیین نسبت محل های مورد نظر مکانی و زمانی بین کلاینت های شبکه اجتماعی می باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

این سرویس ها از قابلیت GPS دستگاه موبایل برای فعال کردن پویایی اجتماعی استفاده می کند. در خدمات شبکه ژئو اجتماعی همانند فوراسکور، گاوالا، فیس بوک و یلپ، کلاینت ها مکان کنونی شان و همچنین پیشنهاداتی را در مورد رویدادها، مواد غذایی و علاقمندی های دیگر به اشتراک می گذارند. در بخش 5، ما تنها طرح جدیدی را مطرح نمی کنیم، اما در واقع خدمات جدید- همانند محاسبه ابری سامری- هدفش ایجاد روشی برای افراد به منظور ارتباط با یکدیگر (احتمالا افراد غریبه) در مکان های از راه دور و کمک گرفتن از آن ها می باشد. این امکان نیز وجود دارد که چنین سرویسی تحت تاثیر قرار نگیرد اما بر این اعتقاد می باشیم که چندین نمونه نیز وجود دارد که چنین سرویسی برای افراد کارآمد باشد برای نمونه، به دونده ماراتون با گفتن 1 2 3 او را در خط پایان می بینید؛ آیا کتابم را در سرویس بهداشتی جا گذاشته ام؟ توله سگ قهوه ای رنگی در زمین بازی وجود دارد؟ چنین سرویس هایی نیازمند را حل های فنی مناسبی برای مسائلی همچون مقیاس پذیری، حریم خصوصی، اعتبار و غیره برای غلبه بر موانع اجتماعی و درخواست کمک از غریبه ها می باشد. ما در ابتدا تمرکزمان را بر روی مقیاس پذیری- یعنی یافتن گزینه های کارآمد برای درخواستی از طریق مقایسه پروفایل کلاینت بت معیارهای درخواستی؛ بازدهی- یعنی بهبود عملکرد سرور در پروفایل های سطح بالا با سر هم بندی حساسیت منطقه ای؛ و حریم خصوصی- یعنی ارتباط افراد با غریبه ها به صورت ایمن و خصوصی قرار می دهیم به صورتی که نیاز برای کمک و توامنایی، و میل به کمک کردن به صورت کنترل شده و ایمن مد نظر قرار می گیرد.

فصل 2

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

2. مقدمه

مجازی سازی سرور این امکان را برای نمونه های چندگانه سیستم های عامل و برنامه های کاربردی ( دستگاه های مجازی یا VMs) ایجاد می کند تا در سخت افزارهای فیزیکی مشابهی به اجرا در بیایند، به صورتی که هر کدام از ان ها در ارتباط با دستگاه سازگار با خود می باشند. اخیرا، مجازی سازی سرور برای ایجاد خدمات محاسبه ابری مورد استفاده قرار می گیرند، که در آن مشتریان دستگاه های مجازی را که بر روی سخت افزارها به اجرا در می آیند و توسط ارائه دهنده خدمات شخص ثالث مدیریت می گردند، اجاره می کند. این دو سرویس محاسبات ابری عبارتند از سرویسزمحاسبه ابری الاستیک آمازون (EC2) و پلتفرم ویندوز آزور مایکروسافت؛ علاوه بر این چندین سرویس توسط تعدادی از ارائه دهندگان میزبان وب پیشنهاد می گردند که به نام سرورهای خصوصی مجازی (VPS) می باشد. در هر یک از این خدمات، مشتری می بایست هزینه ای را با توجه به مدت زمانی که دستگاه مجازی کار می کند نسبت به مقدار زمان CPU مصرفی بپردازد.

فعالیت هایپروایزر در بسیاری از موارد مشابه سیستم عامل می باشد؛ زمانی که سیستم عامل به مدیریت دسترسی با پردازش منابع موجود می پردازد، ه این ترتیب می بایست به مدیریت دسترسی توسط دستگاه مجازی چندگانه در دستگاه فیزیکی جداگانه بپردازد. به هر صورت، انتخاب الگوریتم زمان بندی شامل ارزیابی بین فاکتورهایی همچون بیطرفی، کاربرد کلید کپ و تاخیر زمانبندی می باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

به هر حال، محاسبات ابری محیط جدیدی را برای چنین حملاتی به دو دلیل ایجاد می کنند. در ابتدا مدل اقتصادی بسیاری از خدمات ۀن ها را مستعد حمله برای سرقت از خدمات می کند، که در سطح پایین تری از بیطرفی نسبت به انچه که در مورد حملات رد سرویس مورد نیاز می باشد، موفق است. علاوه بر این فقدان دانش کاربردی کامل در هایپروایزر این موضوع را مشکل تر می سازد تا زمانبند هایپروایزر را علیه رفتار مخرب سخت تر کنیم. زمانبند مورد استفاده توسط هایپروایزر Xen ( و تغییر ان توسط EC2 آمازون) به دستکاری مبتنی بر زمان آسیب پذیر می گردد- یعنی به جای دریافت سهم عادلانه اش از منابع CPU، دستگاه مجازی (VM) که بر روی Xen بدون تغییر اجرا می گردد و از حملات استفاده می کند، بیش از 98% از کل سیکل CPU را بدون توجه به تعداد VMs های دیگر که بر روی هسته یکسان به اجرا در می آید، بدست می آورد. علاوه بر این ما اثبات کردیم که مدل کرنل این امکان را برای برنامه های کاربردی بدون تغییر ایجاد می کند تا به سهولت 80% از cpu را بدست گیرند. زمانبند Xen همچنین به پشتیبانی از روش حفاظت غیر کار (NWC) پرداخته که مصرف CPU دستگاه مجازی تحت پوشش قرار می گیرد. در این روش، حملات قادر به از سر باز کردن محدودیت ها بوده و 8% از کل سیکل CPU را مصرف می کنند. زمانبند EC2 اصلاحی از این امر برای تفکیک سطح خدمات استفاده می کند؛ آن از حمله به دستگاه های مجازی دیگر جلوگیری کرده، اما همچنان از محدودیت های کاربرد دوری کرده (معمولا 40%) و 85% از سیکل CPU را مصرف می کنیم.

برای اینکه چنین حملاتی موفق باشد، تجزیه و تحلیل جدیدی از شرایطی که می بایست مد نظر قرار گیرد، می دهیم و چهار تغییر زمانبندی را که از چنین حملاتی بدون قربانی کردن بازدهی، بیطرفی یا پاسخدهی I/O جلوگیری می کند، مد نظر قرار می دهیم.

ما به پیاده سازی این اگوریتم ها پرداخته و نتایج تجربی را در مورد Xen 3.2.1 ارائه می کنیم.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

2.2 پیش زمینه

ما در ابتدا بحث مختصری را در مورد فناوری مجازی سازی سخت افزاری و هایپروایزار Xen و مشخصا محاسبات ابری الاستیک آمازون می پردازیم.

2.2. مجازی سازی سخت افزار

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

هایپروایزهای امروزی از طریق روش اجرای کد سیستم عامل میزبان بدون دسترسی سخت افزاری دسته بندی می گردند: a) تقید و ترجمه دودویی، b) شبه مجازی سازی، و c) پشتیبانی از مجازی سازی سخت افزار. نمونه سازی دودویی به اجرای کدهای ممتاز مهمان در نرم افزار، معمولا به همراه تفسیر مناسب زمانی با در نظر گرفتن سرعت می پردازد. حمایت مجازی سازی سخت افزار در x86 CPUs اخیر، به پشتیبانی از سطح برتری فراتر از سطح نظارتی می پردازد، که توسط هایپروایزرها برا کنترل اجرای سیستم عامل مهمان مورد استفاده قرار می گیرد.

در نهایت، شبه مجازی سازی به سیستم های عامل مهمان این امکان را می دهد تا بصورت مستقیم در حالت کاربری به اجرا در بیایند، اما مجموعه ای از فراخوانی هایی را ایجاد می کنند، همانند قراخوانی سیستمی در سیستم های عامل معمولی، که سیستم مهمان از ان برای اجرای فعالیت های ممتاز استفاده می کند.

2.2.2 هایپروایزر Xen

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

2.2.3 محاسبات ابری الاستیک آمازون (EC2).

آمازون EC2 به عنوان سرویس تجاری می باشد که این امکان را برای مشتریان ایجاد می کند تا به اجرای نمونه های دستگاه مجازی بر روی سرورهای آمازون با توجه به قیمت مشخص در هر ساعتی که VM به اجرا در می آید، می پردازد. جزییات مربوط به انواع نمونه های مختلف در حال حاضر مد نظر قرار گرفته، و همچنین قیمت گذاری در هر ساعت در جدول 2.1 نشان داده شده است.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

آمازون بیان می کند که EC2 توسط نسخه سفارشی شده سطح بالایی از Xen ایجاد می گردد، که از مجازی سازی مزایایی بدست می آورد. سیستم های عامل پشتیبانی شده عبارتند ار لینوکس، اوپن سولاریس، ویندوز سرور 2003؛ نمونه های لینوکس ( و به خصوص اوپن سولاریس) از حالت شبه مجازی Xen استفاده می کند، و به نظر می رسد که نمونه های ویندوز به همین صورت کار می کنند.

2.3 آثار مرتبط

بر طبق به اطلاعات ما، کار ما به عنوان اولین اثری می باشد که نشان می دهد چگونه ناکارامدی VM به طور غیرمنصفانه تی به انحصاری کردن منابع CPU در محیط مجازی، با توجه به کاربردهای مهم برای محیط محاسبه ابری می پردازد. به هر حال مفهوم زمانبندی کمپیوترهای پیشین را مورد حمله قرارمی داده است. تسافریر و همکارانش به طراحی حملات تقلبی بر مبنای سناریو مشابهی در شرایط پردازش بر روی زمانبند لینوکس 2.6 پرداخته، و این امکان را برای فرایند حمله ایجاد کرده تا CPU را مورد استفاده قرار ندهد و اولویت بالاتری را کسب کند. مک کین و تورک حملات تقلبی مشابهی را بر روی 4.4BSD نشان داده اند، و سیکل نمونه برداری تصادفی یکپارچه ای را برای تخمین کاربرد CPU ایجاد کرده اند. آن ها توضیح داده اند که شرایط مناسب برای این تخمین به صورت دقیق بوده، اما بر خلاف بخش 2.8.2 آن ها به بررسی شرایط حمله برای سرقت از سرویس نمی پردازند. چرکاسوا و گوپتا و همکارانشتجزیه و تحلیل های عملیاتی گسترده ای را در مورد Xen VMM انجام داده اند. فعالیت های آن ها نشان می دهد که الگوریتم زمان بندی CPU و پارامترهای زمان بندی به طور قابل توجهی عملکرد I/O را تحت تاثیر قرار می دهد. علاوه بر این آن ها تاکید کرده اند که مدل I/O بر روی Xen به عنوان موضوعی در اختصاص منابع بوده و در میان دستگاه های مجازی مطرح می گردد. از انجایی که دامنه 0 به طور غیرمستقیمی در سرویس I/O برای دامنه های میزبان مد نظر قرار می گیرد، دامنه های فشرده intensive domains منابع CPU بیشتری را از طریق تمرکز بر روی منابع پردازش شده توسط دامنه 0 به نیابت از دامنه کران I/O دریافت می کند. برای پیگیری این مسئله، گوپتا و همکارانش به معرفی زمان بند SEDF-DC پرداختند، که حاصل زمانبند Xen’s SEDF می باشد، که دامنه های میزبان برای زمان سپری شده در دامین 0 به نیابت از آن ها مد نظر قرار می گیرند. گویندان و همکارانش الگوریتم زمانبندی CPU را بر مبنای بسط زمانبند Xen’s SEDF مطرح کرده اند که با توجه به امتیازاتی به زمانبندی دامنه های فشرده I/O می پردازند. ایده اصلی در ورای الگوریتم تنها شمارش تعداد بسته هایی می باشد که در هر دامنه به جریان افتاده و به زمانبندی بسته ها با بالاترین شمارش پرداخته که تا به حال به مصرف کل بخش ها نمی پردازند. به هر حال اونگارو و همکارانش اشاره می کنند که این طرح زمانی که فشردگی پهنای باند و دامنه های حساس به تاخیر به طور مستمر بر روی میزبان مشابهی به اجرا در می آیند، دردسرساز می باشد- یعنی دامنه فشرده پهنای باند احتمالا دارای اولویتی بر روی دامنه های حساس به تاخیربا ترافیک I/O کم می باشند.

آن ها به بررسی تاثیر زمانبند VMM بر روی عملکرد I/O با استفاده از دامنه مهمان چندگانه می پردازند که در حال حاضر به اجرانی انواع مختلف برنامه های کاربردی و ارزیابی 11 پیکره بندی زمانبند مختلف در Xen VMM با استفاده از هر زمانبندهای اعتباری و SEDF می پردازد. آن ها همچنین روش های چندگانه ای را برای بهبود عملکرد I/O مطرح کرده اند. ونگ و همکارانش از تجزیه و تحلیل هایشان دریافته اند که استراتژی زمانبندی واحد پردازشگر مرکزی اسنکرون مقدار قابل توجهی از زمان فیزیکی CPU را تلف می کند. برای حل این مسئله، آن ها چارچوب زمانبندی هیبریدی را نشان می دهند که به دسته بندی VM ها با انواع خروجی بالاتر و انواع کنونی پرداخته و به تعیین اختصاص منابع پردازش شده در میان VM ها بر مبنای نوع آن می پردازند. همچنین کیم و همکارانش به ارائه مکانیسم VM مرتبط به فعالیت برای بهبود عملکرد مرتبط به I/O درون دامنه ها می پردازند. روش آن ها، از تکنیک جعبه خاکستری برای نمایان شدن در VMs و تعیین عملکرد کران I/O در حجم کار ترکیبی استفاده می کند. چندین پیکره بندی و خط و مش برای بهبود امنیت Xen در جنبه های دیگر و نه حملات زمانبندی شده وجود دارد. اخیرا، ریستنپارت و همکارانش به معرفی VMs ها بر روی EC2 تا زمانی که یکی از آن ها همگام با هدف قرار داده شود، پرداخته اند؛ آن ها سپس نشان داده اند که حملات متقابل شناخته شده کانال VM می تواند اطلاعاتی را از هدف بدست آورد. به هر حال حملات کانال کناری بر روی دستگاه های کنترل شده در آزمایشگاه با دقت زیاد و نه بر روی EC2 به اجرا در می آید، و احتمالا به طور قابل توجهی در عمل پیچیده تر می باشند، در حالی که، بهره برداری ما مستقیما برای EC2 کاربردی می باشد. ما نشان می دهیم که این بهره برداری ما می تواند برای استنتاج طرح های VMs برای میزبان های فیزیکی ( پارتیشن) مورد استفاده قرار گرفته و این اطلاعات می تواند بعد از آن برای تقویت حملات زمانبندی شده به صورت هماهنگ توسط مجموعه ای از VMs مورد استفاده قرار می گیرد. اگرچه تحقیقات مهمی در مورد مسائل مشابه برای حل مجادلات در کانال های دسترسی چندگانه وجود دارد، بر مبنای اطلاعات ما، پارتیشن تا به حال مورد بررسی قرار نگرفته است.

2.4 تجزیه و تحلیل زمانبند اعتباری Xen

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

در دستگاه مجازی، VCPUs زمانی غیرفعال می باشد که هیچ پردازش فعالی بر روی آن اجرا نشود و زمانبند بر روی VCPU، عمل استراحت را انجام می دهد. در سیستم های اولیه عمل استراحت همیشه به صورت چرخشی می باشد؛ در فعالیت های امروزی تر، دستور HALT به اجرا در می آید. و CPU را در حالت توان پایین قرار می دهد تا زمانی که وقفه ایجاد گردد. در سیستم های مجازی کاامل دستور HALT شامل هایپروایزر بوده و نشان می دهد که VCPU هم اکنون بیکار می باشد. در سیستم شبه مجازی دستور مستقیم هایپر وایزر در عوض مورد استفاده قرار می گیرد. زمانی که موارد استثنایی ( همانند زمانبند یا وقفه I/O ) فرا می رسد، VCPU فعال شده تا زمانی که دستور HALT بار دیگر فعال می گردد.

به صورت پیش فرض، Xen، از زمانبند اعتباری استفاده می کند، که بر مبنای پیاده سازی الگوریتم رمزی می باشد که اعتبار در نسبت ثابت وجود دارد و در حداکثر موارد مورد استفاده قرار گرفته، و در طی خدمات توسعه می یابد. هر VCPU اعتباراتی را در نسبت مشخص شده اجرایی بدست آورده، و تیک زمانبندی تناوبی اعتباری را به VCPU در حال اجرا بدست می آورد. اگر اعتبار بیشتری وجود نداشته باشد، VCPU بعدی با اعتبارات موجود زمانبندی می گردد. زمانبند هر سه تیک را به VCPU قابل اجرا بعدی به صورت حلقه ای ارسال کرده و اعتبارات جدید را توزیع می کند. و توازن اعتبار هر VCPU را در 300 اعتبار تحت پوشش قرار می دهد. پارامترهای چزء به جزء آن ( با فرض هر اندازه) عبارتند از:

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

VCPUs بر روی PCPU در یک لسیت مرتب نگهداری می شود، که حالت زیرین در جلوی حالت زبرین قرار می گیرد؛ VCPU در راس صف برای اجرا انتخاب می گردد. در حالت حفظ کار، زمانی که VCPUs، در حالت زیرین قرار می گیرد، موارد زبرین انتخاب شده، و این امکان را می دهد تا سهم بیشتری از CPU دریافت گردد. در حالت حفاظت غیرکاری (NWC)، PCPU در عوض به حالت استراحت می رود.

شکل 2.1 اجرای ساختار صف در PCPU

VCPU در حال اجرا، راس صف اجرا را به یکی از دو روش زیر قرار می دهد: که در حالت استراحت بوده، و یا در زمانی که همچنان فعال می باشد توسط زمانبند حذف می گردد. VCPUs که در خال وقفه به سر می برد، حالت انسداد را وارد کرده یا از صف خارج می گردد. VCPUs فعال بعد از اینکه تمام VCPUs دیگر در حالت مشابه قرار می گیرند- زیرین یا زبرین- همان طور که در شکل 2.1 نشان داده شده است، در صف قرار می گیرند.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

برای دسترسی بهتر به نهفتگی I/O بهتر، زمانبند اعتباری Xen تلاش می کند تا به اولویت بندی چنین I/O بپردازد. زمانی که VCPU غیرفعال می گردد در انتظار I/O مانده و معمولا دارای اعتبارت باقیمانده می باشد؛ زمانی که با اعتبارات باقیمانده فعال می گردد، وارد حالت تقویتی شده و فورا در اجرا پیش دستی کرده و با اولویت پایین تر در انتظار VCPUs می ماند. اگر مجدادا با اعتبارات باقیمانده غیرفعال گردد، بار دیگر در رویداد I/O با اولویت تقویت فعال می گردد.

این باعث می شود که حجم کار فشرده I/O نهفتگی سطح پایینی را دریافت کرده، و CPU کمتری را مصرف کند و به ندرت اعتبار آن تمام می شود، در حالی که به حفظ توزیع عادلانه CPU در میان حجم کاری CPU می پردازد، که معمولا از تمام اعتباراتش پیش از وقوع استفاده می کند. به هر حال، همان طور که در بخش زیر توضیح دادیم، این امکان برای VM ایجاد می گردد تا مقدار بیشتری از سهم زمان CPU را بدست آورد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

اگرچه زمانبند اعتباری تناسب و نهفتگی I/O سطح پایین را برای دستگاه های مجازی مناسب ایجاد می کند، موارد نامتناسب از تضمین آن اجتناب می کند. در این بخش، ما به شرح خصوصیات زمانبند می پردازیم که آن را مستعد خطر می سازد، طرح حمله را تدوین می کند، و نتایج حاصل شده، سرقت از خدمات را در محیط آزمایشی و در حوزه نمونه های EC2 نشان می دهد. حملات تکیه ای بر روی نمونه برداری دوره ای داشته که توسط زمانبند Xen مورد استفاده قرار گرفته و به صورت خط زمان در شکل 2.2 نشان داده می شود. در هر 10 هزارم ثانیه، تیک زمانبند فعال شده و به زمانبندی VM می پردازد، که به مدت 10 هزارم ثانیه به اجرا در آمده و سپس دستور Halt برای توقف داده می شود، و این اطمینان را ایجاد می کند که VM در تیک زمانبند بعدی به اجرا در می آید. این حمله به صورت خودهمزمان بوده و بعد از تیک زمانبندی شده فعال می گردد. به طور نظری، بازدهی این حمله افزایش می یابد، زمانی که ε به 0 نزدیک می گردد. به هر حال عملا، مقداری از حرکات نامنظم اتفاقی وجود دارد، و مقادیر کوچک ε ریسک VM را افزایش داده و در زمان به اجرا درآمدن تیک های زمانبند یافت می شوند.

زمانی که چنین فعالیتی بر روی زمانبند اعتباری غیرتقویتی به اجرا در می آید، این اطمینان حاصل می شود که VM مورد نظر هرگز توازن اعتبار خود را واگذار نمی کند. زمانی که (نیاز به دانلود ترجمه) دارای سهم یکسانی می باشد، به این ترتیب N-1 که قربانی VM می باشد، اعتباراتی را با نسبت کلی (نیاز به دانلود ترجمه) بدست آورده، و شامل نسبت بدهی 1 می باشد.

شکل 2.2 زمانبندی حمله

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

این حمله علیه زمانبند Xen به دلیل مکانیسم اولویت تقویتی دارای بازدهی بیشتری می باشد. زمانی که دستگاه مجازی حمله کننده، واحد پردازش مرکزی را بکار می گیرد، به حالت سکون رفته و منتظر وقفه زمانی دیگر می ماند. به دلیل فقدان اطلاعات در محدوده VM، به هر حال هایپروایزر قادر به تشخیص بین فعال بودن دستگاه مجازی بعد از یک دوره وقفه عمدی – یعنی رویدادهای حساس به عدم تاخیر- و فعال بودن دریافت بسته نمی باشد. بنابراین مهاجم در اولویت تقویتی باقی مانده و و قادر می باشد تا دستگاه های مجازی در حال اجرا را به انحصار درآورد، بنابراین می تواند در هر نسبت به سیکل زمانبند 10ms به اجرا در آید.

2.6 پیاده سازی

2.6.1 سطح کاربری

برای بررسی عملی سناریو حمله، ما به پیاده سازی ان با استفاده از کد سطح کاربری و مبتنی بر هسته پرداخته و به ارزیابی ان ها در محیط آزمایشگاهی و بر روی آمازون EC2 می پردازیم. در هر مورد با دو برنامه کاربردی به تست ان می پردازیم: یک حلقه ساده که به نام " شمارنده سیکل" بوده که در زیر توضیح داده می شود، و مبنای CPU درایستون 2.1. حمله مورد نظر ما که در بخش 2.5 توصیف شده است، نیازمند زمانی بندی در سطح هزارم ثانیه می باشد تا پیش از تیک بدهی غیرفعال شده و سپس در آن تیک مجدادا فعال گردد؛ این فعالیت در بهترین شکل توسط هسته لینوکس یا با فرکانس زمانبند هسته که به اندازه 1000 هرتز می باشد به اجرا گذاشته می شود.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

به منظور پیاده سازی حملات سطح هسته، یکی از اصلی ترین روش ها برای انجام اینکار افزودن فایل به شاخه منبع هسته و تغییر پیکره بندی هسته برای قرار دادن فایل های جدید در کامپایل می باشد. به هر حالف اکثر هسته های یونیکس به صورت یکپارچه می باشند. خود هسته به عنوان بخشی از کد فشرده می باشد، که در ان تمام نقش ها فضای مشترکی را به اشتراک می گذارند و به شدت مرتبط به هم می باشند. زمانی که هسته نیاز به بروز شدن دارد، تمام نقش ها می بایست مجدادا نصب و شده و سیستم قبل از اینکه تاثیر بر رویش اعمال گردد باید مجدادا راه اندازی شود. این فرایند تغییر کد سطح هسته را مشکل می سازد، به ویژه زمانی که تغییر در مورد هسته که در کنترل کاربر نمی باشد، انجام می گیرد. مازول هسته قابل بارگذاری (LKM) این امکان را به توسعه دهندگان می دهد تا تغییراتی را بر روی هسته در زمان اجرا اعمال می کند. LKM به عنوان فایل هدف می باشد که شامل کدهایی برای تمدیدی هسته اجرایی یک سیستم عامل می باشد. LKM معمولا برای یکی از سه نقش زیر مورد استفاده قرار می گیرد: درایور دستگاه، درایور فایل سیستمی و دستورات سیستمی.

بعضی از مزایای استفاده از ماژول هسته قابل بارگذاری نسبت به تغییر کرنل اصلی عبارتست از: 1) کامپایل مجدد هسته مورد نیاز نمی باشد 2) کارکرد هسته جدید بدون برتری ریشه اضافه می گردد. 3) نقش های جدید دقیقا بعد از نصب مدل تحت تاثیر قرار می گیرند، راه اندازی مجدد مورد نیاز نیست. 4) LKM می تواند در زمان احرا مجدادا بارگذاری گردد، و بطور همیشگی به اندازه هسته اضافه نمی گردد.

حمله بر مبنای موضوع هسته پیاده سازی شده که منجر به غیرفعال شدن سیسام عامل به مدت 10 - ε ms شده، و باعث می شود برنامه های کاربردی کاربر به اجرا در بیاید، و سپس باعث فراخوانی دستور CHED_block از طریق عملکرد وقفه می گردد. عملا ε می بایست برای حملات نوع کاربر بالاتر باشد، و این به دلیل مجزا بودن زمانبندی و حرکت نامنظم اتفاقی در هسته می باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

2.7 ارزیابی

2.7.1 سطح کاربر

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

اولین آزمایش ما به ارزیابی جملات علیه Xen بدون تغییر در محیط آزمایشگاهی با روش حفظ کار می پردازد، و به شناسایی قابلیت حمله برای رد منابع CPU تا رقابت با VM قربانی، و استفاده کارامد از زمان CPU برای محاسبه می پردازد.

تمام این آزمایشات بر روی، در 2.7GHz Intel Core2 CPU انجام شد. دستگاه مجازی به صورت 32 بیتی، شبه مجازی، نمونه VCPU مجزا با 192 مگابایت حافظه بوده است، که هر کدام به اجرای Suse 11.0 Core kernel 2.6.25 با 1000 هرتز فرکانس زمانبد هسته می پرداختند. برای تست تواناییمان به منظور گرفتن منابع CPU از VMs های دیگر، سیکل شمارش چرخه را به اجرا در آوردیم، که به اجرای کار مفید نپرداخته، اما با استفاده از دستور RDTSC برای خواندن برچسب زمانی و دنبال کردن زمانی که VM برنامه ریزی می گردد، چرخش دارد. حمله توسط مجموعه ای از این کدها ( گیرنده سیکل) انجام می گیرد، گه به پیگیری زمان اجرا و زمان استراحت وقتی که زمانبندی ان به صورت (نیاز به دانلود ترجمه) می باشد. توجه داشته باشید که زمان غیرفعال بودن نسبتا کمتر از εمی باشد، به صورتی که این فرایند در تیک سیستم عامل بعدی بعد از به پایان رسیدن تایمر فعال شده و از عدم فعالیت بیشتر جلوگیری می کند. در شکل 2.3A ما مهاجمان و عملکرد قربانیان را در سیستم آزمایشی دو هسته ای مان مشاهده می کنیم. زمانی که تعداد قربانیان افزایش می یابد، فعالیت مهاجم تقریبا در 90% هسته مجزا ثابت مانده، درحالی که قربانیان مباقی هسته را به اشتراک می گذارند.

برای ارزیابی قابلیت حمله برای استفاده کارآمد از سیکل CPU، ما این حملات را بر مبنای درایستون جاسازی می کنیم. از طریق مقایسه زمان مورد نیاز برای مهاجم و VM تغییر نیافته برای تکمیل تعداد مشابهی از تکرار درایستون، می توانیم به تعیین میزان خالص سرقت های انجام شده توسط مهاجمان بپردازیم.

مبنای اندازه گیری ما توسط VM که به اجرای درایستون غیر قابل تغییر، بدون کاربرد سیستم انجام می گیرد؛ این فرایند به تکمیل (نیاز به دانلود ترجمه) در 208.8 ثانیه می پردازد. زمانی که شش نمونه بدون تغییر به اجرا در می آید، سه نمونه از هر هسته، هر کدام به تکمیل (نیاز به دانلود ترجمه) تکرار در 640.8 ثانیه به طور میانگین می پردازند- 32% سرعت مبنا، یا نزدیک به سهم عملیاتی مورد پیش بینی 33.3%. با یک نمونه مهاجم تغییر یافته که با 5 قربانی بدون تغییر رقابت می کند، مهاجم کارش را در 245.3 ثانیه، با سرعت 85.3% مبنا تکمیل می کند، که نسبت به 33.3% با کاهش مشابهی در عملکرد قربانی همراه می باشد. نتایج کامل مربوط به آزمایشات با 0 تا 5 قربانی و مهاجم درایستون تغییر یافته، در شکل 2.3b نشان داده شده است. در مهاجم درایستون تغییریافته، ثبت TSC برای هر تکرار سیکل خاص، همان طور که در ضمیمه شرح داده شده است، نمونه برداری می گردد؛

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

تعداد قربانیان در سخت افزار مشابه

تعداد قربانیان در سخت افزار مشابه

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

برای ارزیابی این رابطه جایگزین، ما به تست مقادیر بین 7 و 9.9MS می پردازیم. شکل 7 نشان می دهد که تحت شرایط آزمایشگاهی مقدار بیشینه برابر با 98% با زمان اجرای 9.8MS می باشد و زمان عدم فعالیت 0.1ms می باشد. وتی که زمان اجرا بیش از 9.8ms می باشد، مهاجم توسط وقفه در نمونه برداری با احتمالات بالا مد نظر قرار می گیرد. در این مورد تنها 21% از یک هسته و یا شاید حتی کمتر از سهم عادلانه 33.3% را دریافت کند.

بررسی های انجام شده بر روی آمازون

ما به ارزیابی حملات با استفاده از نمونه های کوچک آمازون EC2 با مشخصات زیر خواهیم پرداخت: 32 بیت، 1.7 گیگابایت حافظه، 1VCPU، که به اجرای هسته فدورا کرنل 2.6.18 با زمانبند کرنل 1000 هرتز می پردازد. ما نشان می دهیم که VCPU ایجاد شده برای نمونه های کوچک به گونه ای توصیف می گردد که دارای واحد محاسباتی 1 EC2 می باشد. در حالی که VCPUs برای نمونه های بزرگتر و پرهزینه تر دارای واحد محاسبه 2 یا 2.5 می باشد؛ این موارد نشان می دهد که زمانبند در حالت حفاظت غیرکار برای کنترل نمونه های کوچک مورد استفاده قرار می گیرد. برای تایید این فرضیه، به اجرای سرقت سیکل در روش اندازه گیری بر روی نمونه های کوچک چندگانه می پردازیم، و نشان می دهیم که این نمونه ها دارای پوشش کمتر از 1.5 هسته CPU مجزا می باشند- مشخصا، تقریبا 38% بر روی سیستم های اندازه گیری شده می باشد. ما بر این اعتقاد می باشیم که پوشش CPU اسمی برای نمونه های 1 واحد بر روی سخت افزارهای مورد ارزیابی قرار گرفته 40% می باشد، که مشابه ظرفیت2.5 واحدی می باشد. بررسی های دیگر بر روی مجموعه ای از 8 نمونه کوچک بر روی 4 هسته مجزا با سیستم 2.6 گیگاهرتز ایجاد شده توسط الگوهایی در آمازون ایجاد می گردد. سرقت سیکل و حملات درایستون که در محیط آزمایشگاهی اندازه گیری می شود، در این پیکره بندی به اجرا در می آید، و نتایج به ترتیب در شکل 2.4a و 2.4b نشان داده می شوند. ما در می یابیم که حمله ما قادر می باشد تا از پوشش 40% CPU که توسط EC2 بر روی نمونه های کوچک تحمیل می گردد، اجتناب کرده، و بیش از 85% یک هسته را در غیاب VMs رقیب بدست آورد. زمانی که دستگاهای مجازی قربانی مستقر شده ارائه شدند، به هر حال عملکرد EC2 از Xen های تغییر نیافته، انشعاب می یابند. همان طور که در شکل 2.4a و 2.4b نشان داده شده است، عملکرد دستگاه های مجازی مستقر شده به طور مجازی تحت تاثیر حملات قرار نمی گیرند.

اگرچه این حمله قادر به سرقت سیکل هایی از EC2 می باشد، قادر نمی باشد تا به سرقت سیکل هایی از مشتریان EC2 بپردازد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

2.7.2 سطح کرنل

بررسی های آزمایشگاهی توسط یک دستگاه مجازی به اجرا در می آید، که به بارگذاری ماژول های کرنل پرداخته، و بیش از 5 قربانی به اجرای چرخه مربوط به CPU می پردازند. در این مورد سهم CPU منصفانه برای هر مهمان بر روی سیستم تست شده دو هسته ای مان برابر با (نیاز به دانلود ترجمه) هسته مجزا می باشد، که در آن N تعداد کل VMs می باشد.

به دلیل تکه تکه بودن حفظ زمان کرنل، و با توجه به نیاز ε بزرگتر، بازدهی حملات سطح کرنل نسبتا کمتر از موارد مرتبط به حملات سطح کاربری می باشد. ما به ارزیابی حملات سطح کرنل با روش اندازه گیری سرقت سیکل و درایستون تغییر نیافته می پردازیم. در آزمایش ما، مهاجم بیش از 80% هسته مجزا را به مصرف می رساند، و مابقی زمان cpu در میان نمونه های قربانی به اشتراک گذاشته می شود؛ نتایج در شکل 2.5a نشان داده می شود. متوسط میزان CPU مورد استفاده قرار گرفته توسط مهاجم به آرامی کاهش می یابد ( از 80% به 78.2%) به صورتی که تعداد قربانیان افزایش می یابد. ما بر این ایده می باشیم که، چنین مواردی امکان دارد به دلیل افزایش حرکات ناموفق اتفاقی بوده که باعث می شود حمله کننده هرازگاهی توسط تیک های نمونه برداری شده متهم گردد. پیاده سازی کنونی ماژول کرنل در سرقت سیکل ها در آمازون EC2 موفق نمی باشد. ما بررسی هایی را در ارتباط با همزمانی کرنل EC2 آمازون انجام داده و تجزیه و تحلیل زمانبدی ما نشان دهنده عدم همزمانی مهاجم به تیک های هایپرویزن، همان طور که در روش NWC در محیط آزمایشگاهی مشاهده می شود، می باشد، در این مورد، به هر حال همزمانی هرگز حاصل نمی گردد. حملات سطح کاربری، رفتار همزمان سازی قوی را نشان می دهد، که فورا تیک های هایپروایزر انطباق می یابد. ما به بررسی روش هایی در ارتباط با تقویت همزمان سازی مشابه در ماژول کرنل می پردازیم.

جدول2.2: آزمایشگاه: فرایند حمله در روش حفاظت غیرکاری با 33.3% محدودیت

2.7.3 حالت حفاظت غیر کار

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

شکل 2.5بررسی های آزمایشگاهی ( سطح کرنل)- واحد پردازش مرکزی و عملکرد برنامه برای مهاجم و قربانی

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

New cloud architectures for the next generation internet

معماری روش محاسبه ابری جدید برای اینترنت نسل بعد

ISI

Paper

معماری

Papers

Article

Articles

مقاله ISI

دانلود ISI

ترجمه مقاله

دریافت مقاله

ISI کامپیوتر

Persian Paper

مقاله انگلیسی

خرید ترجمه ISI

Persian Article

اینترنت نسل بعد

ترجمه مقاله ISI

دانلود مقاله ISI

مقاله رایگان ISI

دانلود ترجمه ISI

خرید ترجمه مقاله

دانلود مقاله جدید

دریافت مقالات ISI

مقالات رایگان ISI

مقاله ISI کامپیوتر

خرید ترجمه انگلیسی

فروش ترجمه انگلیسی

مقاله انگلیسی جدید

مقاله ISI با ترجمه

دانلود مقاله انگیسی

دانلود ISI کامپیوتر

ترجمه مقاله انگلیسی

روش محاسبه ابری جدید

ترجمه مقاله کامپیوتر

دریافت مقاله انگلیسی

ترجمه مقالات انگلیسی

مقالات معتبر انگلیسی

دریافت مقاله کامپیوتر

دانلود مقاله جدید ISI

مقاله انگلیسی کامپیوتر

مقاله انگلیسی با ترجمه

دانلود رایگان مقاله ISI

Translate English Paper

خرید ترجمه ISI کامپیوتر

دانلود مقالات رایگان ISI

ترجمه مقاله ISI کامپیوتر

خرید ترجمه مقاله کامپیوتر

دانلود ترجمه ISI کامپیوتر

مقاله رایگان ISI کامپیوتر

دانلود مقاله ISI با ترجمه

دانلود مقاله ISI کامپیوتر

Translate English Article

دریافت مقاله انگلیسی جدید

دانلود مقاله انگلیسی جدید

ترجمه مقالات معتبر انگلیسی

دانلود مقاله جدید کامپیوتر

دریافت مقالات ISI کامپیوتر

Translate Paper in English

مقالات رایگان ISI کامپیوتر

دانلود مقاله انگلیسی رایگان

دانلود رایگان مقاله انگلیسی

فروش ترجمه انگلیسی کامپیوتر

مقاله انگلیسی جدید کامپیوتر

دریافت مقاله انگلیسی رایگان

مقاله ISI با ترجمه کامپیوتر

خرید ترجمه انگلیسی کامپیوتر

دانلود مقاله انگلیسی رایگان

ترجمه مقاله انگلیسی کامپیوتر

دانلود مقاله انگیسی کامپیوتر

Translate Article in English

دریافت مقاله انگلیسی با ترجمه

دانلود مقاله انگلیسی با ترجمه

دریافت مقاله انگلیسی کامپیوتر

ترجمه مقالات انگلیسی کامپیوتر

مقالات معتبر انگلیسی کامپیوتر

دانلود مقاله جدید ISI کامپیوتر

مقاله انگلیسی با ترجمه کامپیوتر

Translation of Paper in English

دانلود رایگان مقاله ISI کامپیوتر

دانلود مقالات رایگان ISI کامپیوتر

Translation of Article in English

دریافت مقاله انگلیسی جدید کامپیوتر

دانلود مقاله ISI با ترجمه کامپیوتر

دانلود مقاله انگلیسی جدید کامپیوتر

ترجمه مقالات معتبر انگلیسی کامپیوتر

دریافت مقاله انگلیسی رایگان کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دانلود رایگان مقاله انگلیسی کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دریافت مقاله انگلیسی با ترجمه کامپیوتر

دانلود مقاله انگلیسی با ترجمه کامپیوتر

به سوی پایگاه داده چندگانه (اشتراکی) انعطاف پذیر و مستقل

.png)

.png)

Abstract The success of cloud computing as a platform for deploying webapplications has led to a deluge of applications characterized by small data footprints with unpredictable access patterns. A scalable multitenant ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

رویکردی در ارتباط با معماری خط تولید سرویسگرا

.png)

.png)

Abstract Service-Oriented Architecture (SOA) has appeared as an emergent approach for developing distributed applications as a set of self-contained and business-aligned services. SOA aids solving integration and interoperability problems and provides ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

ظرفیت شبکه های بی سیم

.png)

.png)

Abstract When n identical randomly located nodes, each capable of transmitting at W bits per second and using a fixed range, form a wireless network, the throughput (formula) obtainable by each ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

سیستم های صف بندی زمان گسسته با تعطیلی های انحصاری مارکوفب

.png)

.png)

Abstract In this contribution we investigate discrete-time queueing systems with vacations. A framework is constructed that allows for studying numerous different vacation systems, including a.o. classical vacation systems like the exhaustive ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

عوامل تعیینکننده در انتخاب نرمافزار وبمحور معنایی در قالب یک سرویس:

چارچوبی یکپارچه در شرایط خرید الکترونیکی و برنامه ریزی منابع سرمایه ای

.png)

.png)

Abstract The ever increasing Internet bandwidth and the fast changing needs of businesses for effectiveness with the partners in the procurement chain and is leading organizations to adopt information systems infrastructures ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

طراحی و تحلیل یک مدل وقفه (تعطیلی) برای سیستم صف بندی دو فازه با خدمات ورودی

.png)

.png)

Abstract This paper mainly deals with a two phase service queueing model with gated service vacation. In this gated service vacation model, only those customers who are present in the queue ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

به اشتراک گذاری طیف مشارکتی بین شبکه های تلفن همراه و اد هاک

.png)

.png)

Abstract Spectrum sharing between cellular and ad-hoc networks is studied in this work. Weak signals and strong interferences at the cell-edge area usually cause severe performance degradation. To improve the cell-edge ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

مقایسه پروتکل های مسیر یابی تک مسیره در مقابل پروتکل های مسیر یابی چندگانه برای انتقال تصویر در شبکه های حسگر بی سیم چند رسانه ای

.png)

.png)

Abstract Wireless multimedia sensor network (WMSN) applications require strong multimedia communication competence. Therefore, in WMSN applications, it is necessary to use specific mechanisms in order to handle multimedia communication challenges and ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

هوش کسب و کار به روش محاسبه ابری

.png)

.png)

Abstract Business Intelligence (BI) deals with integrated approaches to management support. Currently, there are constraints to BI adoption and a new era of analytic data management for business intelligence these constraints ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

مدل احتمال جدید برای ضمانت کردن مشکل مسیر بحرانی با الگوریتم اکتشافی

.png)

.png)

Abstract In order to obtain an adequate description of risk aversion for insuring critical path problem, this paper develops a new class of two-stage minimum risk problems. The first-stage objective function ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

دستورالعمل طراحی و محاسبه سیستم روشنایی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 30

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 30

گروه: دستورالعمل طراحی

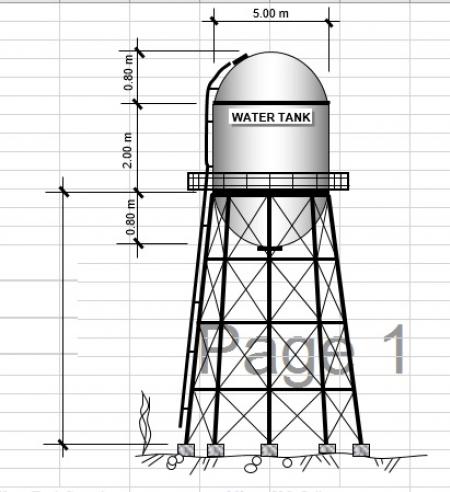

فایل اکسل طراحی مخزن فلزی هوایی بر اساس آیین نامه AISC با در نظر گرفتن نیروی باد و زلرله

.png)

.png)

فایل پیش رو اکسل طراحی مخزن فلزی هوایی می باشد که بر اساس آیین نامه AISC و با در نظر گرفتن نیروی باد و زلرله محاسبات را انجام داده و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل تحلیل اتصال برشی دارای خروج از مرکزیت برای گروه پیچ

.png)

.png)

این برنامه ظرفیت برشی اتصال پیچ و مهره ای دارای خروج از مرکزیت برای گروه پیچ را محاسبه می کند، ابزاری مناسب برای طراحی صفحات gusset و اتصالات پیچ و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو و استفاده از آزمایش ظرفیت باربری کالیفرنیا

.png)

.png)

فایل پیش رو اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو می باشد که با استفاده از نتایج آزمایش ظرفیت باربری کالیفرنیا CBR اطلاعات ورودی را تحلیل و نتایج را ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

دستورالعمل طراحی ابعاد و سازه شالوده های عمیق (شمع ها و پایه های عمیق) در خشکی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 27

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 27

گروه: دستورالعمل طراحی

تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش سازه" تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method مشخصات کلی: شامل فایلهای word و ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

بررسی پارامترهای هندسی مهاربند زانویی

.png)

.png)

"پروژه دانشجویی مهندسی عمران" بررسی پارامترهای هندسی مهاربند زانویی مشخصات کلی: شامل فایلهای word و pdf بالغ بر 146 صفحه (4 فصل) فهرست مطالب فصل اول 1-1- مقدمه 1-2- شکل پذیری سازه ها 1-3- مفصل و لنگر پلاستیک 1-4- منحنی ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM

.png)

.png)

"پایان نامه مهندسی مکانیک مقطع کارشناسی ارشد - گرایش تبدیل انرژی" تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM تهیه شده بصورت کاملا انحصاری توسط ... [ ادامه مطلب ]

قیمت: 449000 تومان

مشخصات کلی:

قیمت: 449000 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 449000 تومان

قیمت: 449000 تومان

گروه: دستورالعمل طراحی

شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه موردی پروژه های "پتروشیمی الف"

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش مهندسی و مدیریت ساخت" شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه ... [ ادامه مطلب ]

قیمت: 259500 تومان

مشخصات کلی:

قیمت: 259500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 259500 تومان

قیمت: 259500 تومان

گروه: دستورالعمل طراحی

مکانیک شکست (Fracture Mechanics)

.png)

.png)

مقدمه : یکی از عمده ترین مسائلی که انسان از زمان ساختن سادهترین ابزارها با آن مواجه بوده است پدیده شکست در اجسام میباشد و درواقع برای استفاده از مواد ... [ ادامه مطلب ]

قیمت: 99500 تومان

مشخصات کلی:

قیمت: 99500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 99500 تومان

قیمت: 99500 تومان

گروه: دستورالعمل طراحی

.png)