سیستم نام دامنه ایمن بر مبنای تولرانس نفوذ A SECURE DOMAIN NAME SYSTEM BASED ON INTRUSION TOLERANCE

Abstract

DNS was not designed to be secure. The biggest security hole in DNS is the lack of support for data integrity authentication, source authentication, and authorization. In this paper, a secure DNS scheme based on intrusion tolerance is proposed. This secure DNS is intrusion-tolerant by using Byzantine intrusion tolerant technique and voting mechanism. The scheme provides high integrity, robustness, and availability of service in the presence of arbitrary failures, including failures due to malicious attacks. The proposed scheme consists of 3f+1 tightly coupled replicas per name server and guarantees safety and liveness properties of the system assuming no more than f replicas are faulty. By adding authentification of client and using symmetric key cryptography, the system guarantees a secure communication mechanism by providing a way to detect whether DNS data has been corrupted during communication over the Internet. Experimental results show that the scheme can provide a much higher degree of security and reliability, as well or even better than an implementation of the DNS security extension.

Keywords: DNS; Intrusion tolerance; Byzantine fault tolerance; Voting

چکیده

DNS (سیستم نام دامنه) به صورت ایمن طراحی نشده است. یکی از بزرگترین حفره های امنیتی در DNS (سیستم نام دامنه) نبود حمایت برای صحت یکپارچگی داده، صحت منابع، و اعتبار می باشد. در این مقاله، طرح DNS (سرور نام دامنه) ایمن بر مبنای تولرانس نفوذ مطرح می گردد. DNS ایمن دارای تحمل نفوذ با استفاده از تکنیک تولرانس نفوذ بیزانتین و مکانیسم رای گیری می باشد. این طرح یکپارچگی کامل، توانمندب و دسترس پذیر بودن به سرویس را در حضور نقص های خودسرانه شامل نقص به دلیل حملات مخرب، فراهم می کند. طرح پیشنهادی شامل نمونه های چندگانه کامپیوترهای وابسته به هم 3f+1 در هر نام سرور بوده و به تضمین خصویات امنیتی و حیاتیسیستم پرداخته و فرض را بر انی قرار می دهد که نسخه های تکرار شونده غیر از f ناقص نمی باشد. با اضافه کردن تایید کلاینت و استفاده از رمزنویسی کلید متقارن، سیستم مکانیسم ارتباطی امنی را با ایجاد روشی برای آشکار کردن این مورد که آ یا داده های DNS در زمان ارتباط اینترنتی آلوده شده اند، تضمین می کند. نتایج تجربی نشان می دهد که این طرح می تواند میزان بالاتری از امنیت و قابلیت اطمینان را به اندازه یا بهتر از تامین امنیتی سیستم نام دامه (DNS) ایجاد کند.

کلید واژه: سیستم نام دامنه، تولرانس نفوذ، تولرانس عیب بیزانتین، رای گیری

مشخصات

توسط: WEI ZHOU1, LIU CHEN مجله: Seventh International Conference on Machine Learning and Cybernetics, Kunming سال انتشار: 2008 میلادی تعداد صفحات متن اصلی: 5 تعداد صفحات متن ترجمه: 10 تاریخ درج: ۱۳۹۵/۷/۳ منبع: دیتاسرا

خرید آنلاین فایل ترجمه

عنوان: سیستم نام دامنه ایمن بر مبنای تولرانس نفوذ حجم: 273.92 کیلوبایت فرمت فایل: pdf قیمت: 99500 تومان رمز فایل (در صورت نیاز): www.datasara.com نرم افزارهای مورد نیاز: winrar - adobe acrobat - office

تنها با ارسال یک ایمیل وجه خود را دریافت نمایید

دانلود فایل اصلی

عنوان: A SECURE DOMAIN NAME SYSTEM BASED ON INTRUSION TOLERANCE

مقدمه

DNS (سیستم نام دامنه) بخش مهمی از اینترنت می باشد، که از فناوری ذخیره سازی، پایگاه داده توزیع شده، و ساختار چندسطحی برای تشخیص تغییرات بین نام دامین و IP استفاده می کند. در شروع طراحی، DNSف موضوعات امنیتی را مد نظر قرار می دهد. سیستم DNS همچنین نقص هایی را در موارد کاربردی، همانند آسیب پذیری حملات فیشینگ نشان می دهد. یکی از دلایل این می باشد که سرور DNS و کلاینت توسط UPD غیرارتباطی به هم مرتبط شده، و مکانیسمی نیز وجود ندارد تا مشخص کنیم آیا بسته های اطلاعاتی از منابع قانونی گرفته می شوند یا خیر، که DNS را در معرض خطر حملات مختلف قرار می دهد. علاوه بر این به جای تایید قانونی بوده پاسخ ها از سرور DNS، کلاینت DNS به صورت پیش فرض مد نظر قرار می گیرد که این پاسخ ها صحیح بوده و توسط سرورهای DNS قانونی فرستاده می شود. همچنین این خطر وجود دارد که DNS مورد حمله قرار گیرد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

به منظور حل کردن مشکلات امنیتی DNS، در سال 1997 کمیته IETF، گسترش امنیت را برای DNS مطرح کرد، یعنی DNSSEC. هدف DNSSEC این می باشد تا کمکی به سیستم تصمیم گیری نام دامین کند تا مشخص شود آیا نام دامین مشخص شده معتبر می باشد یا خیر، بنابراین کاربر می تواند از افشای این اطلاعات مهم به مهاجم در وب های فیشینگ جلوگیری کند. بر مبنای گسترش امنیت بر پایه DNS موجود، DNSSEC می تواند به صورت موثر از جعل DNS اجتناب کرده و مشروعیت موارد ثبت شده DNS را که کاربر دریافت می کند، ایجاد کند.

به هر حال زمانی که سیستم DNS کلی بر روی اینترنت بر مبنای پایگاه اطلاعاتی توزیع شده ثبت نام دامین باشد، تشخیص کامل تغییر به DNSSEC نیازمند زمان و حجم کار بالا می باشد. علاوه بر این DNSSEC تنها تاییدی از صحت موارد ثبت شده DNS را مد نظر قرار داده که تنها می تواند ضمانت محدودی را برای ارتباط ایمن کاربر ایجاد کند. از طرف دیگر، DNSSEC علائم دیجیتالی را به درخواست ها و پاسخ های DNS افزوده، که منجر به افزایش ترافیک و پیچیدگی ارتباط می گردد. این فرایند منجر به رد حملات سرویس بر مبنای الگوریتم پنهان سازی می گردد. بنابراین سیستم DNSSEC، فراتر از موارد برتر تا به امروز می باشد.

تولرانس نفوذ به عنوان روش جدیدی می باشد که در سال های اخیر در زمینه امنیت شبکه توسعه یافته است. برخلاف روش های امنیتی سنتی، تولرانس نفوذ بر این فرض می باشد که آسیب پذیری ناشناخته ای در سیستم وجود دارد. ایده اصلی تاش در این زمینه نمی باشد تا تهاجم را دفع کنیم بلکه تحمل این دخالت ها بعد از وقوع آن ها می باشد، و اینکه سرویس هایی را با عملکرد پایین تر ایجاد کنیم. در این مقاله، طرح سیستم DNS در ارتباط با تولرانس نفوذ مطرح می گردد. این سیستم DNS قادر به تولرانس نفوذ با استفاده از سرورهای مازاد، تکنیک تولرانس نفوذ بیزانتین و مکانیسم رای گیری می باشد. و سیستم DNS بر مبنای تولرانس نفوذ به نام SDNS بوده و بر طبق به این الگو طراحی می گردد.

2. مدل SDNS

کل سیستم SDNS متشکل از گروه سرور پراکسی، گروه سرور نام DNS، سرور رای گیری و و سرور مدیریت پیکره بندی، همان طور که در شکل 1 نشان داده شده است می باشد.

درخواست کاربر از طریق دفاع بیرونی به سرور پراکسی می رسد. سرور پراکسی درخواست را به سرور نام DNS منتقل می کند. ورودی کل سیستم یک سرور پراکسی بوده، که در ابتدا به تجزیه و تحلیل قانونی بودن درخواست می پردازد، سپس به درخواست قانونی تایید شده را به یکی از سرورهای نام DNS اولیه انتقال می دهد. ارتباط و مدیریت بین سرورهای DNS از الگوریتم تولرانس عیب بیزانتین توسعه یافته استفاده می کند. سرورهای نام DNS نتایج را به سرور رای گیری می فرستند. سپس سرور رای گیری، نتایج معتبر خود را بر مبنای مکانیسم رای گیری به سرور پراکسی منتقل می کند که سپس به کلاینت انتقال داده می شود.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

شکل 1. طرح سیستم SDNS

به عنوان یک ورودی، سرور پراکسی بر مبنای عملیات محدود شده کل سیستم بوده و به عنوان هدف آسان حمله می باشد. در گروه سرور پراکسی، یکی از سرورهای پراکسی به عنوان سرور پراکسی اولیه بوده و موارد دیگر بر مبنای سرور پراکسی ثانویه می باشد که در مجموع گروه سرور پراکسی را ایجاد می کنند. زمانی که سیستم به اجرا در می آید، سرور پراکسی داده ها را بین کاربران و سیستم انتقال می دهند، در حالی که سرور پراکسی ثانویه به ارزیابی عملیات سرور پراکسی اولیه می پردازد. زمانی که سرور پراکسی اولیه نقص شد، یکی از سرورهای پراکسی ثانویه انتخاب می گردد که به عنوان سرور پراکسی اولیه جدید می باشد. به این ترتیب توازن ظرفیت ایجاد شده و قابلیت اطمینان سیستم بهتر می گردد.

برای حفظ فعالیت های نرمال سرور پراکسی و سرور DNS، IDS در سیستم به اجرا گذاشته می شود. IDS حملات خارجی را آشکار کرده و به ارزیابی شرایط اجرایی سرور می پردازد. زمانی که موارد غیرعادی روی می دهد، IDS باعث تحریک مدل مدیریت پیکره بندی برای پیکره بندی مجدد سیستم می گردد.

گروه سرور نام DNS شامل چندین سرور نام می باشد که یکی از ان ها سرور نام اولیه و دیگری سرور نام ثانویه می باشد. ما از الگوریتم تولرانس عیب بیزانتین برای اطمینان از سرویس نامگذاری صحیح استفاده می کنیم. این الگوریتم در بخش 3.1 توصیف می گردد.

سرور مدیریت رای گیری شامل مدل مدیریتی رای گیری و مدل رای گیری می باشد. نقش اصلی مدل مدیریت رای گیری به صورت زیر می باشد: 1) آن اطلاعاتی را از سرور DNS دریافت می کند، مواردی را بر طبق به الگوریتم دریافتی گرفته و نتایج را به سرورهای پراکسی ارسال می کند، به تجزیه و تحلیل تمام اطلاعات برای تشخیص سرورهای معیوب از موارد نرمال می پردازد؛ 2) می تواند بعضی از پارامترهای دریافتی را تغییر دهد ( برای مثال استانه دریافتی) تا به بهبود عملکرد الگوریتم های دریافتی بپردازد.

نقش اصلی مدیریت پیکره بندی ، پیکره بندی مجدد سیستم بر طبق درخواست بخش های دیگر سیستم همانند سرور مدیریت دریافتی ها و سرورهای DNS، می باشد. این پیکره بندی به صورت پویا یا ثابت می باش، که باعث انطباق بهتر سیستم بعد از نقص یا مورد حمله قرار گرفتن گشته و و مشکلاتی را برای حملات بعدی حمله کنندگان ایجاد می کند.

3. طرح SDNS

3.1 الگوریتم تولرانس عیب بیزانتین

در سیستم DNS کنونی، یک سرور نام اولیه و تعدادی از سرورهای نام ثانویه برای یک قلمرو وجود دارد. سرور نام اولیه اطلاعات ان قلمرو را از فایلی که بر روی میزبان قرار دارد می خواند. سرورهای نام ثانویه اطلاعات قلمرو را از بخش اولیه می گیرند. زمانی که میزبان جدیدی به منطقه افزوده شد، یا بعضی از موارد ثبت شده نیاز به تغییر دارد، مدیر به تغییر پایگاه داده در سرور اولیه می پردازد. سرور ثانویه به جستجو در سرور اولیه می پردازد و اگر سرور اولیه شامل داده های جدید باشد، سرور ثانویه اطلاعات جدید را بدست اورده و پایگاه اطلاعاتی اش را بروز می کند. این فرایند به نام انتقال قلمرو می باشد. DNS از این روش تکراری ساده برای بهبود قابلیت دسترسی استفاده می کند. اگر یک سرور نام کنار گذاشته شود، بخش تصمیم گیری می تواند از سرورهای نام دیگری استفاده کند. DNS معمولا می تواند تنها نقص های خاصی را تحمل کند. اما تحمل این نقص ها برای DNS آنچنان سخت نمی باشد، زیرا حملات مخرب به طور فزاینده ای در حالی عادی شدن می باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

A SECURE DOMAIN NAME SYSTEM BASED ON INTRUSION TOLERANCE

سیستم نام دامنه ایمن بر مبنای تولرانس نفوذ

ISI

Paper

Voting

Papers

Article

Articles

رای گیری

مقاله ISI

دانلود ISI

ترجمه مقاله

ISI کامپیوتر

دریافت مقاله

تولرانس نفوذ

Persian Paper

مقاله انگلیسی

خرید ترجمه ISI

ترجمه مقاله ISI

Persian Article

سیستم نام دامنه

دانلود ترجمه ISI

خرید ترجمه مقاله

مقاله رایگان ISI

دانلود مقاله ISI

مقالات رایگان ISI

دریافت مقالات ISI

دانلود مقاله جدید

مقاله انگلیسی جدید

مقاله ISI کامپیوتر

مقاله ISI با ترجمه

خرید ترجمه انگلیسی

فروش ترجمه انگلیسی

دانلود ISI کامپیوتر

ترجمه مقاله انگلیسی

دانلود مقاله انگیسی

مقالات معتبر انگلیسی

ترجمه مقالات انگلیسی

دریافت مقاله انگلیسی

ترجمه مقاله کامپیوتر

تولرانس عیب بیزانتین

دانلود مقاله جدید ISI

دریافت مقاله کامپیوتر

مقاله انگلیسی با ترجمه

مقاله انگلیسی کامپیوتر

دانلود رایگان مقاله ISI

Translate English Paper

خرید ترجمه ISI کامپیوتر

دانلود مقالات رایگان ISI

DNS; Intrusion tolerance

ترجمه مقاله ISI کامپیوتر

خرید ترجمه مقاله کامپیوتر

دانلود ترجمه ISI کامپیوتر

مقاله رایگان ISI کامپیوتر

Translate English Article

Byzantine fault tolerance

دانلود مقاله ISI با ترجمه

دریافت مقاله انگلیسی جدید

دانلود مقاله انگلیسی جدید

دانلود مقاله ISI کامپیوتر

دریافت مقالات ISI کامپیوتر

دانلود مقاله جدید کامپیوتر

ترجمه مقالات معتبر انگلیسی

مقالات رایگان ISI کامپیوتر

Translate Paper in English

دانلود مقاله انگلیسی رایگان

دریافت مقاله انگلیسی رایگان

فروش ترجمه انگلیسی کامپیوتر

خرید ترجمه انگلیسی کامپیوتر

مقاله انگلیسی جدید کامپیوتر

دانلود رایگان مقاله انگلیسی

دانلود مقاله انگلیسی رایگان

مقاله ISI با ترجمه کامپیوتر

Translate Article in English

دانلود مقاله انگیسی کامپیوتر

ترجمه مقاله انگلیسی کامپیوتر

مقالات معتبر انگلیسی کامپیوتر

دریافت مقاله انگلیسی با ترجمه

دانلود مقاله انگلیسی با ترجمه

دریافت مقاله انگلیسی کامپیوتر

ترجمه مقالات انگلیسی کامپیوتر

دانلود مقاله جدید ISI کامپیوتر

Translation of Paper in English

مقاله انگلیسی با ترجمه کامپیوتر

دانلود رایگان مقاله ISI کامپیوتر

Translation of Article in English

دانلود مقالات رایگان ISI کامپیوتر

دانلود مقاله ISI با ترجمه کامپیوتر

دانلود مقاله انگلیسی جدید کامپیوتر

دریافت مقاله انگلیسی جدید کامپیوتر

ترجمه مقالات معتبر انگلیسی کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دانلود رایگان مقاله انگلیسی کامپیوتر

دریافت مقاله انگلیسی رایگان کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دانلود مقاله انگلیسی با ترجمه کامپیوتر

دریافت مقاله انگلیسی با ترجمه کامپیوتر

به سوی پایگاه داده چندگانه (اشتراکی) انعطاف پذیر و مستقل

.png)

.png)

Abstract The success of cloud computing as a platform for deploying webapplications has led to a deluge of applications characterized by small data footprints with unpredictable access patterns. A scalable multitenant ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

رویکردی در ارتباط با معماری خط تولید سرویسگرا

.png)

.png)

Abstract Service-Oriented Architecture (SOA) has appeared as an emergent approach for developing distributed applications as a set of self-contained and business-aligned services. SOA aids solving integration and interoperability problems and provides ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

ظرفیت شبکه های بی سیم

.png)

.png)

Abstract When n identical randomly located nodes, each capable of transmitting at W bits per second and using a fixed range, form a wireless network, the throughput (formula) obtainable by each ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

سیستم های صف بندی زمان گسسته با تعطیلی های انحصاری مارکوفب

.png)

.png)

Abstract In this contribution we investigate discrete-time queueing systems with vacations. A framework is constructed that allows for studying numerous different vacation systems, including a.o. classical vacation systems like the exhaustive ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

عوامل تعیینکننده در انتخاب نرمافزار وبمحور معنایی در قالب یک سرویس:

چارچوبی یکپارچه در شرایط خرید الکترونیکی و برنامه ریزی منابع سرمایه ای

.png)

.png)

Abstract The ever increasing Internet bandwidth and the fast changing needs of businesses for effectiveness with the partners in the procurement chain and is leading organizations to adopt information systems infrastructures ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

طراحی و تحلیل یک مدل وقفه (تعطیلی) برای سیستم صف بندی دو فازه با خدمات ورودی

.png)

.png)

Abstract This paper mainly deals with a two phase service queueing model with gated service vacation. In this gated service vacation model, only those customers who are present in the queue ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

به اشتراک گذاری طیف مشارکتی بین شبکه های تلفن همراه و اد هاک

.png)

.png)

Abstract Spectrum sharing between cellular and ad-hoc networks is studied in this work. Weak signals and strong interferences at the cell-edge area usually cause severe performance degradation. To improve the cell-edge ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

مقایسه پروتکل های مسیر یابی تک مسیره در مقابل پروتکل های مسیر یابی چندگانه برای انتقال تصویر در شبکه های حسگر بی سیم چند رسانه ای

.png)

.png)

Abstract Wireless multimedia sensor network (WMSN) applications require strong multimedia communication competence. Therefore, in WMSN applications, it is necessary to use specific mechanisms in order to handle multimedia communication challenges and ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

هوش کسب و کار به روش محاسبه ابری

.png)

.png)

Abstract Business Intelligence (BI) deals with integrated approaches to management support. Currently, there are constraints to BI adoption and a new era of analytic data management for business intelligence these constraints ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

مدل احتمال جدید برای ضمانت کردن مشکل مسیر بحرانی با الگوریتم اکتشافی

.png)

.png)

Abstract In order to obtain an adequate description of risk aversion for insuring critical path problem, this paper develops a new class of two-stage minimum risk problems. The first-stage objective function ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

دستورالعمل طراحی و محاسبه سیستم روشنایی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 30

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 30

گروه: دستورالعمل طراحی

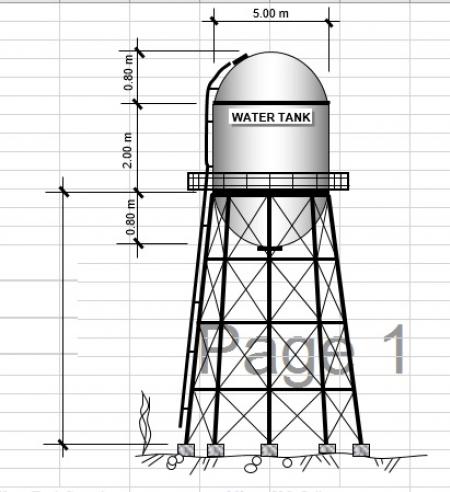

فایل اکسل طراحی مخزن فلزی هوایی بر اساس آیین نامه AISC با در نظر گرفتن نیروی باد و زلرله

.png)

.png)

فایل پیش رو اکسل طراحی مخزن فلزی هوایی می باشد که بر اساس آیین نامه AISC و با در نظر گرفتن نیروی باد و زلرله محاسبات را انجام داده و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل تحلیل اتصال برشی دارای خروج از مرکزیت برای گروه پیچ

.png)

.png)

این برنامه ظرفیت برشی اتصال پیچ و مهره ای دارای خروج از مرکزیت برای گروه پیچ را محاسبه می کند، ابزاری مناسب برای طراحی صفحات gusset و اتصالات پیچ و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو و استفاده از آزمایش ظرفیت باربری کالیفرنیا

.png)

.png)

فایل پیش رو اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو می باشد که با استفاده از نتایج آزمایش ظرفیت باربری کالیفرنیا CBR اطلاعات ورودی را تحلیل و نتایج را ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

دستورالعمل طراحی ابعاد و سازه شالوده های عمیق (شمع ها و پایه های عمیق) در خشکی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 27

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 27

گروه: دستورالعمل طراحی

تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش سازه" تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method مشخصات کلی: شامل فایلهای word و ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

بررسی پارامترهای هندسی مهاربند زانویی

.png)

.png)

"پروژه دانشجویی مهندسی عمران" بررسی پارامترهای هندسی مهاربند زانویی مشخصات کلی: شامل فایلهای word و pdf بالغ بر 146 صفحه (4 فصل) فهرست مطالب فصل اول 1-1- مقدمه 1-2- شکل پذیری سازه ها 1-3- مفصل و لنگر پلاستیک 1-4- منحنی ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM

.png)

.png)

"پایان نامه مهندسی مکانیک مقطع کارشناسی ارشد - گرایش تبدیل انرژی" تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM تهیه شده بصورت کاملا انحصاری توسط ... [ ادامه مطلب ]

قیمت: 449000 تومان

مشخصات کلی:

قیمت: 449000 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 449000 تومان

قیمت: 449000 تومان

گروه: دستورالعمل طراحی

شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه موردی پروژه های "پتروشیمی الف"

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش مهندسی و مدیریت ساخت" شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه ... [ ادامه مطلب ]

قیمت: 259500 تومان

مشخصات کلی:

قیمت: 259500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 259500 تومان

قیمت: 259500 تومان

گروه: دستورالعمل طراحی

مکانیک شکست (Fracture Mechanics)

.png)

.png)

مقدمه : یکی از عمده ترین مسائلی که انسان از زمان ساختن سادهترین ابزارها با آن مواجه بوده است پدیده شکست در اجسام میباشد و درواقع برای استفاده از مواد ... [ ادامه مطلب ]

قیمت: 99500 تومان

مشخصات کلی:

قیمت: 99500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 99500 تومان

قیمت: 99500 تومان

گروه: دستورالعمل طراحی

.png)