اصول و الگوهای سیستم های توزیع Distributed Systems: Principles and Paradigms

Solution to Chapter 1 Problems

Q: An alternative definition for a distributed system is that of a collection of independent computers providing the view of being a single system, that is, it is completely hidden from users that there even multiple computers. Give an example where this view would come in very handy.

A: What immediately comes to mind is parallel computing. If one could design programs that run without any serious modifications on distributed systems that appear to be the same as nondistributed systems, life would be so much easier. Achieving a single-system view is by now considered virtually impossible when performance is in play.

حل مسئله

پرسش: تعریف جایگزین برای سیستم توزیع شده به این صورت می باشد که به عنوان مجموعه ای از کامپیوترهای مستقل بوده که این دیدگاه را ایجاد می کند که به عنوان سیستم مجزا می باشند، یعنی کاملا از کاربران پنهان بوده که حتی شامل چندین کامپیوتر می باشد. مثالی را مطرح کنید که کاربردی بودن این دیدگاه را نشان دهد.

پاسخ: آنچه که فورا به ذهن می آید، محاسبه پارالل می باشد. اگر فردی بتواند برنامه هایی را طراحی کند که بدون تغییر جدی بر روی سیستم های توزیع به اجرا در آید و به نظرمشابه سیستم های توزیع نشده باشد، زندگی بسیار آسان تر خواهد شد. دستیابی به دیدگاه تک سیستم، تقریبا در حال حاضر، زمانی که عملکرد مطرح می باشد، غیرمحتمل می باشد.

مشخصات

توسط: Andrew S. Tanenbaum, Maarten Van Steen تعداد صفحات متن اصلی: 22 تعداد صفحات متن ترجمه: 28 تاریخ درج: ۱۳۹۵/۷/۷ منبع: دیتاسرا

خرید آنلاین فایل ترجمه

عنوان: اصول و الگوهای سیستم های توزیع حجم: 376.07 کیلوبایت فرمت فایل: pdf قیمت: 139500 تومان رمز فایل (در صورت نیاز): www.datasara.com نرم افزارهای مورد نیاز: winrar - adobe acrobat - office

تنها با ارسال یک ایمیل وجه خود را دریافت نمایید

دانلود فایل اصلی

عنوان: Distributed Systems: Principles and Paradigms

2. پرسش: نقش میان افزار در سیستم توزیع چیست؟

پاسخ. بالا بردن شفافیت توزیع که در سیستم های عامل شبکه ناپیدا می باشد. به عبارت دیگر، هدف میان افزار بهبود دیدگاه تک سیستم که یک سیستم توزیع می بایست داشته باشد.

3. پرسش: بسیاری از سیستم های شبکه از نقطه نظر گردانندگان یک سازمان مدیریت می گردند. چگونه سازمان ها می توانند دارای نظریه منسجمی باشند که ما برای سیستم توزیع مد نظر داریم؟

پاسخ: اشتباهی که به سادگی صورت می پذیرد، فرض این مورد می باشد که سیستم توزیع زمانی که در سازمان فعالیت دارد، می بایست در بین کل سازمان گسترش یابد. عملا، مشاهده می کنیم که سیستم توزیع به صورتی راه اندازی می شود که یک سازمان تفکیک می گردد. در این مفهوم، جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

4. توضیح دهید منظور شففافیت توزیع چیست، و نمونه هایی از انواع مختلف شفافیت را بیان کنید.

پاسخ: شفافیت توزیع به عنوان شفافیت پدیده ای می باشد که توسط آن جنبه های توزیع در سیستم از کاربران و برنامه های کاربردی پنهان می باشد. نمونه هایی از آن شامل شفافیت دسترسی، شفافیت مکانی، شفافیت مهاجرت، شفافیت جا به جایی، شفافیت تکرار، شفافیت همزمانی، شفافیت در نقص و شفافیت تداوم می باشد.

5. پرسش: چرا گاهی اوقات خیلی مشکل می باشد تا وقوع و بازیابی نقص در سیستم توزیع را پنهان کنیم؟

پاسخ: معمولا غیرممکن است تا مشخص کنیم آیا سرور در واقع از کار افناده یا جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

پرسش: چرا همیشه این ایده خوب نیست تا هدف مان اجرای بالاترین میزان شفافیت ممکن باشد؟

پاسخ: هدف در بالاترین درجه از شفافیت منجر به اتلاف قابل توجه عملکرد شده که کاربران تمایلی به پذیرش آن ندارند.

7. پرسش: سیستم توزیع باز چیست و این باز بودن چه مزایایی را ایجاد می کند؟

پاسخ: سیستم توزیع باز خدماتی را بر طبق به قوانین تعریف شده مشخصی ارائه می دهد. یک سیستم باز قابلیت تفسیر آسان با سیستم های دیگر داشته و همچنین این امکان را به برنامه های کاربردی می دهد تا بین اجراهای متفاوت سیستم مشابه انتقال یابند.

8. پرسش: دقیقا توضیح دهید که منظور از سیستم مقیاس پذیر چیست؟

پاسخ: یک سیستم با توجه به تعداد بخش ها، اندازه جغرافیایی، یا تعداد و اندازه حوزه های اجرایی، مقیاس پذیر می باشد، بتواند در یک یا چند مورد از این ابعاد بدون اتلاف غیرقابل قبول عملکرد توسعه یابد.

9. پرسش: مقیاس پذیری از طریق بکارگیری تکنیک های مختلفی انجام می گیرد. این تکنیک ها چه می باشند؟

پاسخ: مقیاس گذاری می تواند از طریق توزیع، تکرار، و ذخیره انجام گیرد.

10. توضیح دهید که معنای سازمان مجازی چیست و نکاتی را بیان کنید که چنین سازمانی می تواند فعالیت کند؟

پاسخ: سازمان مجازی (VO) به تعریف گروهی از کاربران یا برنامه های کاربردی می پردازد که دسترسی به گروه های خاصی از منابع داشته، که می تواند میان کامپیوترهای مختلف که در بسیاری از سازمان های متفاوت وجود دارد، توزیع گردد. عملا VO تعریف کی کند که چه کسی به چه چیزی دسترسی دارد. این موارد همچنین نشان می دهد که منابع می بایست حسابی را برای کاربران خارجی با حق دسترسی آن ها، ایجاد کنند. این موارد اغلب با استفاده از مکانیسم کنترل دسترسی استاندارد جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

1. پرسش: زمانی که تراکنشی فسخ می گردد، می توان گفت که کل مراحل به حالت اول خود برگشته، به گونه ای که هیچ تراکنشی اصلا روی نداده است. این دروغ است. مثالی را بیاورید که نشان می دهد تجدید سازمان مراحل غیرممکن می باشد.

پاسخ: هر شرایطی که در آن I/O فیزیکی روی می دهد، نمی تواند برگشت داده شود. برای نمونه، اگر در این مرحله خروجی هایی به چاپ برسد، نمی توان جوهر را از برگه پاک کرد. همچنین در سیستمی که به کنترل هر نوع از فرایندهای صنعتی می پردازد، معمولا غیرممکن است تا کارهایی را که انجام شده، برگشت دهیم.

12. پرسش: به اجرا در آوردن تراکنش های تو در تو نیازمند بعضی از شکل های هماهنگی می باشد. توضیح دهید که چگونه هماهنگ کننده می تواند در واقع فعالیتی انجام دهد.

پاسخ. نیاز به این می باشد که هماهنگ کننده، این اطمینان را ایجاد کند که اگر یکی از تراکنش های تو در تو موفق نبود، به این ترتیب تمام تراکنش های فرعی دیگر ناموفق می باشند. به این ترتیب، این هماهنگی می بایست صورت پذیرد که زمانی که می تواند کاری صورت پذیرد، تعهد انجام می گیرد. به این منظور، زمانی تراکنش تودرتو می تواند تعهدی را به عهده بگیرد که توسط هماهنگ کننده اظهار گردد.

13. پرسش: ما به این مبحث پرداختیم که شفافیت توزیع نمی تواند برای سیستم های جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

پاسخ: شفافیت جا به جایی را مد نظر قرار دهید. در بسیاری از سیستم های فراگیر، بخش ها به صورت سیار بوده و نیاز به ایجاد ارتباطاتی دارند که از یک نقطه کنترل به نقطه دیگر جا به جا می شود. به طور قابل قبولی، چنین جا به جایی می بایست برای کاربر شفاف باشد. همچنین می توان به این مبحث پرداخت که بسیاری از انواع شفافیت های دیگر می بایست به این صورت پشتیبانی گردد. به هر حال، آنچه را که نمی توان پنهان کرد احتمال دسترسی به منابعی می باشد که مستقیما در پیوند با محیط کنونی کاربر می باشد.

14. پرسش: قبلا نمونه هایی از سیستم های فراگیر توزیع شده را ارائه کردیم: که شامل سیستم های خانگی، سیستم های مراقبت های بهداشتی الکترونیک، و شبکه های حسگر می باشند. این فهرست را با نمونه های بیشتر بسط دهید.

پاسخ: چندین نمونه دیگر نیز در ارتباط با سیستم های فراگیر وجود دارد. شبکه های مش بی سیم با مقیاس گسترده را در بخش ها شهرها یا حومه ان مد نظر قرار دهید، که نه تنها خدماتی را همچون دسترسی به اینترنت فراهم می کنند، بلکه مبنایی را برای خدمات دیگری چون سیستم های خبری شکل می دهند. سیستم هایی نیز در ارتباط با نظارت زیستگاه ( همانند زیستگاه حیات وحش)، بازداشتگاه های الکترونیک که مجرمان به طور پیوسته نظارت می شوند، سیستم های ورزشی یکپارچه در مقیاس گسترده، سیستم های اداری که دارای علائم فعال برای اطلاع از محل کارکنان و غیره، وجود دارد.

15: پرسش: طرحی را برای سیستم های خانگی متشکل از سرور رسانه ای مجزا طراحی کنید که امکان الحاق کلاینت بی سیم را ایجاد می کند. مورد دوم در ارتباط با تجهیزات ویدئویی و صوتی انالوگ و تبدیل رسانه دیجیتال به خروجی آنالوگ می باشد. سروری که بر روی دستگاه های مجزا قرار می گیرد، احتمالا به اینترنت متصل بوده، اما دارای کیبورد یا صفحه نمایش متصل به ان نمی باشد.

راح حل های مسائل فصل 2

1. پرسش: اگر کلاینت و سرور جدا از هم قرار گیرند، می توانیم مشاهده کنیم که تاخیر شبکه بر کل عملکرد تاثیر گذار می شود.

پاسخ: این موضوع بستگی به این دارد که چگونه کلاینت سازماندهی می شود. این امکان همچنین وجود دارد تا کدهای مربوط به کلاینت را به بخش های کوچکتری تقسیم کنیم که می تواند بطور جداگانه به اجرا در آید. به این ترتیب زمانی که یک بخش منتظر پاسخ از سرور می باشد، می توانیم به زمان بندی بخش دیگری بپردازیم. متناوبا، قادر می باشیم تا به تنظیم کلاینت جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

2. پرسش: طرح سرور- کلاینت سه لایه چیست؟

پاسخ: طرح سرور- کلاینت سه لایه شامل سه لایه منطقی می باشد، که در آن هر لایه، در اصل، در دستگاه مجزایی به اجرا در می آید. بالاترین لایه آن متشکل از رابط کاربر کلاینت، لایه وسط شامل برنامه کاربردی واقعی، و پایین ترین لایه به اجرای داده هایی می پردازد که مورد استفاده می باشند.

3. پرسش: تفاوت بین توزیع عمودی و توزیع افقی چیست؟

پاسخ: توزیع عمودی اشاره ای به توزیع لایه های مختلف در طرح چندلایه در بین دستگاه های چندگانه می پردازد. در اصل، هر لایه بر روی دستگاه های مختلفی به اجرا در می آید، توریع افقی در ارتباط با توزیع لایه مجزا در بین دستگاه های چندمنظوره، همانند توزیع پایگاه داده مجزا می باشد.

4. پرسش: جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

پاسخ: می توان پیش بینی گرد که عملکرد برای n بزرگ ضعیف می باشد. مسئله این می باشد که هر ارتباط بین دو لایه متوالی، در اصل، بین دو دستگاه مختلف می باشد. در نتیجه، جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

5. پرسش: در شبکه های ادغام شده ساختاری، پیام ها بر طبق به توپولوژی ادغام مسیریابی می گردند. مضرات قابل توجه این روش چه می باشد؟

پاسخ: مسئله این است که ما تنها با مسیرهای منطقی در ارتباط می باشیم. این مورد در سطح مناسبی بر مبنای دو گره A و B بوده که به عنوان بخش مجاور در شبکه ادغام شده بوده که از نظر فیزیکی جدا از هم می باشد. در نتیجه، مسیر کوتاه منطقی بین A و B نیازمند مسیریابی پیام در میان مسیرهای بسیار طولانی در شبکه های فیزیکی مربوطه می باشد.

6. پرسش: شبکه CAN را در شکل 2-0 مد نظر قرار دهید. چگونه می توانید به مسیریابی پیام از یک گره با مختصات (0.2,0.3) به یکی از مختصات (0.9,0.6) بپردازید؟

پاسخ: چندین احتمال وجود دارد، اما اما گر می خواهیم کوتاه ترین مسیر را بر مبنای فاصله اقلیدسی بپیماییم، می بایست جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

پرسش : با فرض اینکه یک گره در CAN مختصات نزدیک ترین بخش های مجاور خود را می شناسد، سیاست مسیریابی منطقی بر مبنای ارسال پیام به نزدیک ترین گره مقصد می باشد. این سیاست چفدر مناسب می باشد؟

پاسخ: در مثال ما از پرسش قبلی، قبلا مشاهده شده است که این موارد لزوما منتهی به بهترین مسیر نمی گردند. اگر گره (0.2,0.3) سیاستی را برای پیام های ارسال شده به گره (0.9,0.6) دنبال کند، آن را به سمت گره ارسال می کند.

8: شبکه ادغام شده بدون ساختی را در نظر بگیرید که در آن هر گره به طور تصادفی بخش مجاور c را انتخاب می کند. اگر P و Q هر دو در مجاورت R باشند، این احتمال که آن ها در مجاورت یکدیگر باشند جقدر است؟

پاسخ: جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

9. پرسش: بار دیگر شبکه ادغام شده بدون ساختی را در نظر بگیرید که در آن هر گره بخش مجاور c را به طور تصادفی انتخاب کند. برای جستجوی فایل، یک گره در خواستی را به بخش مجاورش ارسال کرده و و مواردی را درخواست می دهد تا درخواست را بار دیگر دریافت کند. چه تعداد گره حاصل می شود.

A: کران بالا راحت تر به صورت c x (c -1) محاسبه می شود، اما در موردی که از این واقعیت چشم پوشی می کنیم که بخش های مجاور گره P، می تواند به عنوان بخش مجاور یکدیگر باشد. احتمال q که در آن بخش مجاور p تنها به ارسال پیام به بخش های غیر مجاور p می پردازد برابر با یک منهای احتمال ارسال آن به حداقل یکی از همسایگان p می باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

در این مورد، این استراتژی ارسال به گره c x q (c -1) می رسد. برای مثال، برای c = 20، و N = 10,000، جستجو به گره های 365.817 ارسال می گردد.

10. هیچ گره ای در شبکه نظر به نظیر نمی بایست بصورت سوپرپیر باشد. نیازهای منطقی که یک سوپرپیر باید تامین کند چیست؟ شابد مهمترین آن ها این واقعیت می باشد که می توان به ان برای انجام ناسب فعالیت اعتماد کرد.

11. پرسش: سیستم بیت تورنتی را مد نظر قرار دهید که هر گره دارای لینک خروجی با ظرفیت پهنای باند B می باشد، و پیوند ورودی دارای ظرفیت پهنای باند B می باسد. بعضی از این گره ها به طور اختیاری فایل هایی را برای دانلود ارائه می دهند که توسط موارد دیگر دانلود می گردد. حداکثر ظرفیت دانلود کلاینت بیت تورنت در صورتی که فرض ما بر این باشد که می تواند حداکثر با یک سید در زمان ارتباط برقرار کندف چه می باشد؟

پاسخ: ما می بایست ظرفیت خروجی گره های سیدینگ مورد نیاز را که می بایست بین کلاینت ها به اشتراک گذاشته شود، مد نظر قرار دهیم. فرض کنید که به تعداد S سیدر و به اندازه N کلاینت وجود دارد، و اینکه هر کلاینت به طور تصادفی یکی از سیدها را بر می دارد. ظرفیت خروجی مشترک سیدرها برابر با S x Bo بوده، که به هر یک از کلاینت ها ظرفیت دانلود بلافاصل S x Bo u t / N می دهد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

12. پرسش: بحث فنی متقاعدکننده ای را مطرح کنید که سیاست این به آن در که در بیت تورنت مورد استفاده می باشد برای اشتراک فایل در اینترنت دور از سطح بهینه می باشد؟

پاسخ: دلیل آن نسبتا ساده می باشد. اکثر کلاینت های بیت تورنت در ورای پیوندهای نامتقارن همانند مواردی که توسط مودم های کابلی و ADSL مد نظر می باشند، قرار می گیرند. به طور کل، به کلاینت ها ظرفیت پهنای باند ورودی بالایی اختصاص داده می شود، اما هیچ کسی واقعا انتظار ندارد که کلاینت ها دارای خدماتی برای ارائه باشند. بیت تورنت این فرضیه را ایجاد نمی کند و کلاینت ها را به سمت سرورهای مشترک هدایت می کند. داشتن ارتباطات متقارن به عنوان تطبیق بهتری برای سیاست این به آن در، می باشد.

13. ما دو نمونه از استفاده از جدا کننده را در میان افزار تطبیقی بیان کریدم. چه نمونه های دیگری به ذهنتان می رسد؟

پاسخ: چندین مورد وجود دارد. برای نمونه می توانیم از جداکننده برای پشتیبانی از قابلیت تغییر استفاده کنیم. در این مورد، حدا کننده سطح درخواست در ابتدا، محل کنونی اهداف اشاره شده را قبل از اینکه درخواست ارائه شود، جستجو می کند. همچنین جداکننده می تواند مورد استفاده قرار گیرد جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.د.

14. پرسش: تا چه حدی جداکننده ها در زمانی که بکار گرفته می شوند، بستگی به میان افزارها دارند؟

پاسخ: به طور کلی، جداکنندها، در سطح بالایی در ارتباط با میان افزار می باشند. اگر شکل 2-0 را مد نظر قرار دهیم، می توانیم به آسانی ببینیم که دلیل آن چه می باشد: رابط کلاینت به احتمال زیاد در به شدت مقید به رابط های سطح پایین تر بوده که توسط میان افزارها ارائه می شوند، به صورتی که جداکننده سطح پیام در سطح بالایی بستگی به تعامل بین میان افزار و سیستم عامل محلی دارد. با این وجود، می توان به استانداردسازی این رابط پرداخت، و مسیری را برای توسعه جداکننده های پورتابل باز کرد، اگرچه این موارد اغلب برای دسته خاصی از میان افزارها می باشند. این روش آخر توسط CORBA. دنبال می گردد.

15. پرسش: اتومبیل های امروزی با تجهیزات الکترونیک مجهز هستند و بعضی از سیستم های کنترل بازخوردی را در اتومبیل ها بیان کنید.

پاسخ: یکی از نمونه های واضح، کنترل کرورز می باشد. از یک طرف این زیرسیستم به اندازه گیری سرعت کنونی پرداخته و زمانی که تنظیمات مورد نظر آن تغییر می کند، اتومبیل سرعتش کم یا زیاد می گردد. سیستم های ترمز ضدسرقت (ABS) نتمونه دیگری می باشد. با فشار دادن پدال ترمز خودرو، در حالی که همزمان به تنظیم فشاری که هر چرخ اعمال می کند، این امکان وجود دارد تا همچنان به فرمان دادن بدون از دست رفتن کنترل بپردازیم زیرا چرخ ها قفل می گردند.

مثال آخر توسط جریان بسته حسگرها شکل می گیرد که به بررسی شرایط موتور پرداخته می شود. زمانی که وضعیت خطرناکی روی می دهد، اتوموبیل به طور خودکار متوقف شده تا از موارد شدیدتر اجتناب کند.

16. پرسش: نمونه ای از سیستم خود- مدیریت را بیان کنید که مولفه تحلیلی آن به طور کامل توزیع شده و یا حتی پنهان می گردد

پاسخ: ما قبلا با این سیستم برخورد داشته ایم: در سیستم های نظیر به نظیر بدون ساخت، جایی که گره ها به تبادل اطلاعات عضویت می پردازند، مشاهده کردیم که چگونه توپولوژی می تواند ایجاد گردد. مولقه های تحلیلی شامل حذف لینک های خاصی می باشند که کمکی به تحت پوشش قرار دان توپولوژی مورد نظر نمی کند. نتایج مشابهی در این سیستم همان طور که به آن اشاره می کنیم، یافت می گردد.

17. پرسش: جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

پاسخ: جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید. این موارد به سرور امکان می دهد تا به محاسبه خطای پیش بین بپردازد. تا تغییر طول ردها، سرور اصلی قادر می باشد تا مسیری را پیدا کند که پیش بینی به حداقل می رسد. به این ترتیب، ما موارد مشخص شده اتوماتیکی را در مورد طول ردهای بهینه مد نظر قرار می دهیم، که به طور موثری سهمی در مدیریت خودکار این موارد دارد.

18. پرسش: از نرم افزارهای کنونی، طراحی و اجرای سیستم مبتنی بر بیت تورنت برای توزیع فایل ها به بسیاری از کلاینت ها جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

راه حل های مربوط به مسائل فصل 3

1. پرسش: در این مسئله شما می بایست به مقایسه یک فایل با استفاده از سرور فایل تک رشته ای و یک سرور چند رشته ای بپردازید. 15 هزارم ثانیه به طول می انجامد تا درخواستی را برای کاری ارائه داده، ان را انتقال داده، و مابقی پردازش های ضروری را انجام دهید، با فرض اینکه اطلاعات مورد نیاز در حافظه اصلی ذخیره شده اند.اگر فعالیت دیسک مئورد نیاز باشد که در یک سوم موارد به این صورت می باشد، 75 هزارم ثانیه دیگر نیز مورد نیاز است که در طی این زمان ها رشته ها به خواب می روند. سرور چه تعداد درخواستی را در ثانیه می تواند مدیریت کند اگر به صورت تک رشته ای باشد؟ یا اگر به صورت چند رشته ای باشد؟

پاسخ: در موارد تک رشته ای، دریافت حافظه نهان در 15 هزارم ثانیه و از دست رفتن حافظه نهان 90 هزارم ثانیه می باشد. متوسط این اندازه برابر با 2/3 x 15 + 1/3 x 90 می باشد. بنابراین درخواست میانگین 40 هزارم ثانیه بوده و سرور می تواند در 25 بار در هر ثانیه انجام دهد. برای سرور چندرشته ای، تمام زمان انتظار برای دیسک همپوشانی شده، بنابراین هر درخواست 15 هزارم ثانیه به طول می انجامد، و سرور می تواند به مدیریت 66 2/3 درخواست در هر ثانیه بپردازد.

2. پرسش: آیا محدود کردن تعداد رشته ها در پردازش سرور مفهومی دارد؟

پاسخ: بله، در ابتدا، رشته ها نیازمند حافظه ای برای تنظیم ذخایر خصوصی شان می باشند. در نتیجه، در اختیار داشتن رشته های زیاد حافظه زیادی را برای مار کردن مناسب سرور ایجاد می کند. دلیل مهم دیگر این می باشد که، برای یک سیستم عامل، رشته های مستقل به صورت نامنظم کار می کنند. در سیستم حافظه مجازی، مشکل می باشد تا بتوان مجموعه کاری نسبتا با ثباتی را ایجاد کنیم، که منجر به نقص بسیار زیادی در صفحات و به این ترتیب I/O می گردد. داشتن رشته های زیاد بنابراین منجر به کاهش عملکرد شده که در نتیجه شکست صفحه ایجاد می گردد. حتی در مواردی که همه چیز متناسب با حافظه می باشد، می توانیم به آسانی مشاهده کنیم که حافظه از طریق الگوه های نامنظمی مورد دسترسی قرار می گیرد که نشان دهنده بی استفاده بودن حافظه نهان می باشد. مجدادا، عملکرد می تواند در مقایسه با موارد تک رشته ای کاهش یابد.

3. در متن، ما به شرح یک سرور فایل چند رشته ای می پردازیم، و نشان می دهیم چرا آن بهتر از سرور چندرشته ای و سرور دستگاه حالت محدود می باشد. آیا شرایطی وجود ارد که یک سرور تک رشته ای بهتر باشد؟ نمونه ای را بیاورید.

پاسخ: بله. اگر سروری به طور کلی مقید به CPU باشد، جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

4. پرسش: از نظظر آماری ارتباط دادن فرایند تک رشته ای با فرایند وزن سبک به عنوان ایده خوبی نمی باشد. چرا؟

پاسخ: چنین ارتباطی به طور موثر تنها دارای رشته های سطح هسته بوده، و نشان می دهد که بسیاری از این مزایای عملکردی تنها دارای رشته هایی در جای نخست می باشند که از دست رفته است.

5. داشتن تنها یک روند سبک در فرایند به عنوان ایده خوبی نمی باشد. چرا؟

پاسخ: در این طرح، ما تنها به طور موثر رشته های سطح کاربری را داریم، که به این معناست که مسدود کردن تماس سیستم، باعث مسدود کردن کل فرایند می شود.

6. پرسش: طرح ساده ای را توصیف کنید که فرایندهای بسیار سبکی به عنوان رشته قابل اجرا وجود دارد.

پاسخ: با یک LWP مجزا کار خود را آغاز کنید و اجازه دهید ان به انتخاب رشته قابل اجرا بپردازد. زمانی که رشته قابل اجرا پیدا شد، LWP نوع دیگری از خودش را برای برای اجرای رشته بعدی ایجاد می کند. اگر هیچ رشته قابل اجرایی یافت نشود، LWP خودش را نابود می کند.

7. X تعیین کننده پایانه کاربر به عنوان میزبان سرور می باشد، در حالی که برنامه کاربردی به عنوان کلاینت اشاره می شود. آیا این مفهومی را ایجاد می کند؟

پاسخ: بله، اگرچه کمی گیج کننده به نظر می آید. کل ایده این می باشد که سرور به کنترل سخت افزار پرداخته و برنامه کاربردی می تواند درخواست ها را برای دستکاری آن سخت افزار ارسال کند. از این نقطه نظر، سرور ویندوز X می بایست در واقع بر روی دستگاه کاربر قرار گیرد، و برنامه های کاربردی به عنوان کلاینت فعالیت می کننند.

8. پروتکل X از مشکلات مقیاس پذیری ضرر می بیند. چگونه می توان این مشکل را حل کرد؟

پاسخ: ضرورتا دو مشکل مقیاس پذیری وجود دارد. در ایتدا مقیاس پذیری عددی در این مفهوم دردسرساز می باشد که پهنای باند زیادی مورد نیاز است. با استفاده از تکنیک فشرده سازی، پهنای باند را می توان به طور قابل توجهی کاهش داد. دوم اینکه، مشکلات مقیاس پذیری جغرافیایی بر اساس کاربرد وجود داشته و این فرایند معمولا نیازمند این می باشد تا هماهنگ سازی را در سطح بالایی انجام دهیم. با استفاده از تکنیک ذخیره سازی که توسط ان وضعیت نمایش در جنبه کاربردی حفظ می گردد، بسیاری از انتقالات هماهنگ می تواند نادیده گرفته شود، به صورتی که برنامه کاربردی می تواند به بررسی حافظه محلی بپردازد تا درک کند وضعیت نمایش چگونه می باشد.

9. پرسش: پروکسی های می توانند به پشتیبانی از شفافیت تکرار با استفاده از هر نسخه دوم، همان طور که در متن توضیح داده شده است، بپردازند. آیا جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

پاسخ: بله: فرض کنید که اهداف تکراری A، اهداف B دیگر را تحت تاثیر قرار دهد. اگر A شامل المثنی K باشد، درخواست B از طریق هر نسخه المثنی انجام می گیرد. به هر حال، B تنها می بایست یک بار احضار شود. ارزیابی های خاصی مورد نیاز می باشد تا مدیریت تکرار فراخوانی بپردازد.

10. پرسش: ایجاد سرور همزمان از طریق بازتولید فرایند در مقایسه با سرورهای چندرشته ای دارای مزایا و مضراتی می باشد. چندین نمونه را بیان کنید.

A: مزیت مهم این می باشد که فرایندهای تفکیک شده در برابر یکدیگر محافظت می گردند، که اثبات شده است در موارد مدیریت کامل سرویس های مستقل فراسرورها حفاظت گردند. بررسی فرایند به عنوان فعالیت نسبتا پرهزینه ای می باشد که می تواند در زمانی که از سرورهای چندرشته ای استفاده می شود، ذخیره گردد. همچنین اگر مراحل نیازمند به ارتباط باشند، به این ترتیب استفاده از رشته ها بسیار ارزان تر بوده به صورتی که در بسیاری از موارد می توانیم از مجبور کردن هسته برای ایجاد ارتباط، جلوگیری کنیم.

11. طرح سرور چندرشته ای که به پشتیبانی از پروتکل های چندگانه می پردازد و از سوکت ها به عنوان رابط سطح نقل و انتقال برای سیستم های عامل مربوطه استفاده می کند، رسم کنید.

پاسخ: طرح نسبتا ساده دارای رشته مجزای T می باشد که در انتظار پیام های انتقالی ورودی (TPDUs) می باشد. اگر فرض کنیم سرانداز هر یک از TPDU شامل تعدادی از پروتکل های تعیین کننده سطح بالا باشد، رشته می تواند بار مفیدی را گرفته و آن را به ضریبی برای پروتکل انتقال دهد. هر یک از چنین مدول هایی دارای رشته های مجزایی می باشند که در جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

چگونه می توانیم مانع یک برنامه کاربردی برای ایجاد مشکل در بخش مدیریت ویندوز و بهم ریختن کامل صفحه جلوگیری کنیم؟

پاسخ: می توانیم از میکروکرنل که توسط آن سیستم ویندوز که شامل ویندوز منجر می باشد و به صورتی فعالیت می کند که تمام فعالیت های ویندوز از بخش کرنل عبور می کنند، استفاده کنیم. در نتیجه، این فرایند به عنوان ماهیت انتقال مدل کلاینت- سرور برای کامپیوتر مجزا می باشد.

آیا سروری وجود دارد که به حفظ ارتباطات TCP/IP نسبت به کلاینت بدون ماهیت یا با ماهیت بپردازد؟

پاسخ: با فرض اینکه سرور هیچ اطلاعات دیگری را بر روی سرور حفظ نمی کند، می توانیم دقیقا به این مبحث بپردازیم که سرور بدون ماهیت می باشد. مسئله اینجاست که نه خود سرور، بلکه لایه انتقالی در سرور به حفظ وضعیت در کلاینت می پردازد. آنچه که سیستم عامل دنبال می کند، در اصل، هیچ ارتباطی با سرور ندارد.

14. سرور وبی را مد نظر قرار دهید که به حفظ جدولی که آدرس IP کلاینت منطبق با مهمترین صفحات وب قابل دسترسی اخیر، می پردازد. زمانی که کلاینت با سرور ارتباط برقرار می کند، سرور کلاینت را در جدولش پیدا می کند، و زمانی که پیدا کرد، صفحه ثبت شده را برگشت می دهد. این سرور با ماهیت یا بدون ماهیت می باشد؟

پاسخ: در سطح بالا می توان به این مبحث پرداخت که این یک سرور بی ماهیت می باشد. موضوع مهم با طرح های بدون ماهیت این نیست که آیا هر اطلاعات حفظ شده در سرور توسط سرور بر روی کلاینت حفظ شده، بلکه در عوض در این مورد است که اطلاعات برای تصحیح مورد نیاز می باشد. در این نمونه، اگر جدول به هر دلیلی از بین رود، کلاینت و سرور می توانند به طور مناسبی فعالیت داشته باشند به صورتی که هیچ چیز روی نمی دهد. در طرح های بدون ماهیت، چنین تعاملی تنها بعد از انیکه سرور از خطاهای احتمالی بهبود یافت، امکان پذیر می شود.

15. پرسش: جا به جای پذیری بالا در سیستم های یونیکس از طریق امکان پذیر ساختن فرایند برای معرفی چنگال به کودک با استفاده از دستگاه کنترلی حمایت می گردد. توضیح دهید این موارد چگونه عمل می کنند.

پاسخ: تقلید در یونیکس به این معنا می باشد که تصویر کاملی از والدین به کودک دقیقا بعد از نامیدن چیزی منتقل می شود. روش مشابهی می تواند برای شبیه سازی از راه دور مورد استفاده قرار گیرد، به شرطی که پلتفرم هدف دقیقا به همان صورت باشد که به اجرا گذاشته می شود. اولین مرحله این می باشد که سیستم عامل هدف منابع را حفظ کرده و جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

16. پرسش: در شکل 3-0، نشان داده شده است که جا به جایی پذیری بالا نمی تواند با اجرای کدهای جا به جایی در فرایند هدف ادغام گردد. مثالی را ارائه دهید که ناقض این مطلب باشد.

پاسخ: اگر جا به جای پذیری بالا از طریق جا به جایی پذیری رشته ای روی دهد، این امکان وجود دارد تا رشته های قابل جا به جایی را در شرایط فرایند هدف داشته باشیم.

17. پرسش: فرض کنید فرایند P که نیازمند دسترسی با فایل F می باشد بصورت محلی بر روی تجهیزاتی موجود باشد که P در حال حاضر به اجرا در می آید. زمانی که P به دستگاه دیگری حرکت می کند، همچنان نیازمند دسترسی به F می باشد. اگر فایل مرتبط به دستگاه ثابت باشد، چگونه سیستم مرتبط به F اجرایی می گردد؟

پاسخ: ساده ترین راه ایجاد فرایند مجزای Q می باشد که به مدیریت درخواست از راه دور برای F می پردازد. به مراحل P رابط های مشابه F همانند موارد قبلی برای نمونه به شکل پروکسی ارائه می گردد. بطور موثر، فرایند Q به عنوان سرور فایل عمل می کند.

18. پرسش: جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

پاسخ: روش های مختلفی برای انجام این کار وجود دارد، اما روش ساده تر اجازه دادن به نرم افزار نهایی برای اجرای دست دهی سه طرفه و سپس انتقال بسته به سرور انتخابی می باشد. آن سرور به ارسال TCP PDUs پرداخته که آدرس مبدا مشابه نرم افزار نهایی می باشد. گزینه مربوطه انتقال اولین بسته به سرور می باشد. به هر حال توجه داشته باشید که در این مورد، نرم افزار نهایی همچنان در این چرخه قرار دارد. مزیت این طرح این می باشد که سرور انتخابی به ایجاد حالت TCP مورد نظر ( همانند تعداد توالی مورد استفاده) به جای دستیابی به این اطلاعات از نرم افزار نهایی که در سناریو اول مطرح شده است، می پردازد.

راه حل های مسائل فصل 4

در بسیاری از پروتکل های لایه لایه، هر لایه دارای سرانداز مخصوص به خود می باشد. مطمئنا داشتن یک سرانداز مجزا در جلوی هر پیام با وجود تمام کنترل ها در ان ها نسبت به تمام سراندازهای جداگانه پربازده تر می باشد. چرا اینکار انجام نمی گیرد؟

پاسخ: لایه های اولیه می بایست مستقل از موارد دیگر باشند. داده های عبور داده شده از لایه k + 1 تا لایه K شامل سرانداز و داده ها بوده، اما لایه K نمی تواند بگوید که کدام برای کدام می باشد. داشتن یک سرانداز بزرگ که تمام لایه ها می توانند به خواندن و نوشتن بپردازند این شفافیت را از بین برده و باعث ایجاد تغییراتی در پروتکل یک لایه مشهود نسبت به لایه های دیگر می شود. این موارد نامطلوب می باشند.

2. پرسش: چرا خدمات ارتباطی سطح انتقال اغلب برای ایجاد کاربردهای توزیع شده نامناسب می باشند.

پاسخ: آن ها به سختی ابزار شفافیت توزیع را ارائه داده و اینکه توسعه دهندگان برنامه کاربردی ملزم به توجه مهمی برای بکارگیری ارتباط بوده، که اغلب موارد منجر به راه حل های مناسبی می گردد. تاثیر آن این می باشد که برنامه های توزیع شده کاربردی، برای نمونه، مستقیما در بالای سوکت ها ایجاد شده و انتقال و فعالیت با برنامه های کاربردی دیگر مشکل می باشد.

3. پرسش: خدمات چند بخشی قابل اعتماد این امکان را به فرستنده می دهد تا به طور جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

پاسخ: عملا، خدمات چندبخشی قابل اعتماد می توانند به آسانی بخشی از لایه انتقالی یا حتی لایه شبکه باشند.

برای نمونه، خدمات چندبخشی IP غیر قابل اعتماد در لایه شبکه اجرا می شود. به هر حال چون چنین خدماتی در لایه شبکه به آسانی در دسترس نمی باشند، آن ها معمولا با استفاده از خدمات سطح انتقال اجرایی می شوند، که به صورت اتوماتیک ان ها را در میان افزار قرار می دهد. به هر حال زمانی که مقیاس پذیری را مد نظر قرار می دهیم، مشخص می شود که قابلیت دسترسی تنها زمانی تضمین می گردد که نیازهای کاربردی آن مد نظر قرار گیرد. این به عنوان مبحث قوی برای ابکارگیری چنین خدماتی در لایه های کمتر رایج و بالاتر می باشد.

4. پرسش: رویکرد افزایشی را با دو پارامتر عدد صحیح مد نظر قرار دهید. این روش یکی از آن ها را به هر پارامتر اضافه می کند. اکنون فرض کنید که این موارد با متغیرهای مشابه دو بار فراخوانی شوند، برای نمونه، به عنوان incr(i, i). . اگر i در ابتدا 0 باشد، بعد از اینکه توسط منابع فراخوانده شد، دارای چه مقداری می باشد؟ اگر کپی/ بازگردانی مورد استفاده قرار گرفت، چطور؟

پاسخ: اگر فراخوانی با ارجاع استفاده شود، نشانگر i به incr انتقال می یابد. آن دو بار افزایش می یابد، بنابراین نتیجه نهایی دو مورد خواهد بود. به هر حال از طریق کپی/ بازگردانی، i توسط مقادیری دو بار انتقال می یابد، که هر مقدار در ابتدا 0 می باشد. هر دو بصورت افزایشی بوده و به این ترتیب هر دو به 1 تغییر می یابند. اکنون بار دیگر آن ها کپی شده، که در کپی دوم، مورد اول بازنویسی می شود. مقدار نهایی 1 و نه 2 می باشد.

5. پرسش: C دارای سختی به نام واحد می باشد، که در آن، زمینه ثبت شده 0 که به نام ساخت C می باشد) می تواند هر یک از این چند گزینه را نگه دارد. در زمان اجرا، هیچ راه مطمئنی برای گفتن این مورد وجود ندارد که کدام یک از این موارد اینجا هستند. آیا این مشخصه C دارای کاربردی برای فراخوانی روال از راه دور می باشد؟ پاسختان را شرح دهید؟

پاسخ: اگر سیستم زمان اجرا نتواند بگوید که چه نوع مقداری در این زمینه وجود دارد، نمی تواند ان را به طور صحیح مرتب کند. بنابراین واحدها نمی توانند در سیستم RPC تحمل شوند مگر اینکه زمینه مشخصی وجود داشته باشد که بدون هیچ ابهامی بیان کند که این زمینه های مختلف چه چیزی را نگه می دارند. زمینه مشخص شده نباید تحت کنترل کاربر باشد.

6. پرسش: یکی از روش های مدیریت تغییر پارامتر در سیستم های PRC این می باشد که از هر دستگاه بخواهیم پارامترها را بصورت بصورت بومی، با دستگاه دیگری که ترجمه را همزمان در صورت نیاز انجام می دهد، ارسال کنند. سیستم بومی به صورت کد در اولین بیت نشان داده می شود. به هر حال چون محل یابی کردن بیت اول در اولین کلمه دقیقا مشکل می باشد، آیا چنین فرایندی می تواند کار کند؟

پاسخ: جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

7. پرسش: فرض کنید کلاینت PRC ناهمزمانی را به یک سرور فرا می خواند، و متعاقبا تا زمانی که سرور نتایج را با استفاده از PRC غیرهمزمان دیگر برگشت می دهد، منتظر بماند. آیا این رویکرد مشابه اجازه دادن به کلاینت برای اجرای PRC نرمال می باشد. چه اتفاقی می افتد اگر ما RPCs غیر همزمان را با RPCs همزمان جایگزین کنیم.

پاسخ« نه این یکسان نمی باشد. زمانی که PRC غیرهمزمان تاییدی را به فراخوان می فرستد، به این معنا می باشد که بعد از اولین فراخوانی توسط کلاینت، پیام دیگری در شبکه ارسال می گردد.

همجنین سرور تایید می کند که پاسخ ان می بایست به کلاینت تحویل داده شود. دو RPCs غیرهمزمان یکسان می باشند، به شرطی که ارتباطات معتبر تضمین گردد. معمولا به این شکل نمی باشد.

8. پرسش: به جای ثبت کردن سرور با استفاده از برنامه کمکی DCE، می توانیم همیشه نقطه پایانی یکسانی را تعیین کنیم. این نقطه پایانی می تواند در ارتباط با اهدافی در فضای آدرس سرور مورد استفاده قرار گیرد. موانع این طرح چه می باشد؟

پاسخ: مانع اصلی این می باشد که بسیار سخت است تا به طور فعال اهدافی را برای سرور اختصاص دهیم. علاوه بر این بسیاری از نقاط پایانی به جای یک مورد تثبت گردد ( یعنی گره مربوط به برنامه کمکی). برای دستگاه هایی که دارای تعداد زیادی از سرور می باشند، جایگزینی استاتیک نقطه پایانی، ایده خوبی نمی باشد.

9. پرسش: آیا مفید می باشد تا تمایزی بین RPCs ایستا و پویا قائل شویم؟

پاسخ: بله، به دلایل مشابه، این مورد با بکارگیری اهداف از راه دور مفید می باشد: آن بسادگی انعطاف پذیری بیشتری را ایجاد می کند. مانع به هر حال این می باشد که بسیاری از شفافیت های توزیع از بین می رود زیرا RPCs در جایگاه اول معرفی می گردد.

10: توضیح دهید که ارتباطات اتصال بین کلاینت و سرور، زمانی که از سوکت ها استفاده می کنیم، به پیش می روند.

پاسخ: کلاینت و سرور هر دو سوکت را ایجاد می کنند، اما تنها سرور سوکت را به نقطه پایاینی محلی متصل می کند. سپس سرور متعاقبا فراخوانی انسداد را انجام داده، که در انتظار داده های ورودی از هر کلاینت می باشد. همچنین بعد از ایجاد سوکت، کلاینت فراخوانی انسدادی را انجام می دهد تا داده ها را در سرور بنویسد. نیازی برای بستن ارتباط وجود ندارد.

11. پرسش: تفاوت بین mpLbsend و mpLisend اولیه را در MPI توضیح دهید؟

پاسخ: mpLisend اولیه از ارتباطات بافر استفاده کرده که توسط آن فراخوان بافر کامل شامل پیام هایی برای ارسال می باشد، به سیستم زمان اجرا MPI محلی می باشد. زمانی که تماس تکمیل می گردد، پیام انتقال داده شده یا در بافر محلی کپی می شود. در مقایسه، با استفاده از mpLisend,، فراخوان تنها نشانگر را به پیام سیستم زمان اجرا MPI جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

12. پرسش: فرض کنید شما می توانید تنها از ارتباطات غیرهمزمان ناپایدار ابتدایی استفاده کنید که تنها شامل موارد ابتدایی دریافتی غیرهمزمان می باشد. چگونه می توانید به اجرای موارد اولیه برای ارتباطات غیرهمزمان ناپایدار بپردازید؟

پاسخ: موارد ارسالی اولیه غیرهمزمان را مد نظر قرار دهید. یکی از روش های اجرایی ساده ارسال پیام به سرور با استفاده از ارتباطات غیرهمزمان می باشد، و متعاقبا این امکان را به فراخوان می دهد تا به طور مستمر رای گیری را برای تایید ورودی ها یا پاسخ از سرور انجام دهد. اگر فرض کنیم که سیستم عامل محلی به ذخیره سازی پیام های ورودی در بافر مرکزی می پردازد، به این ترتیب اجرای جایگزین، فراخوان را مسدود می کند تا زمانی که سیگنالی را از سیستم عامل دریافت کرده و پیام بعد از اینکه فراخوان دریافتی غیرهمزمان را انجام داد، می رسد.

13- پرسش: فرض کنید شما می توانید تنها از ارتباطات غیرهمزمان ناپایدار استفاده کنید، چگونه می توانید به اجرای ارتباطات غیرهمزمان ناپایدار بپردازید.

پاسخ: این راه حل در واقع ساده تر می باشد. ارسال غیرهمزمان از طریق فراخوانی انجام می گیرد که پیامی را به بافر الحاق کرده و توسط فرایندهایی به اشتراک گذاشته می شود که به مدیریت انتقال پیام واقعی می پردازند. هر زمانی که کلاینت پیامی را به بافر می فرستد، روند ارسال را فعال می سازد، که در نهایت پیام را از بافر حذف کرده و ان را به مقصد با استفاده از درخواست مسدود کردن به موارد اولیه اصلی ارسال می کند. گیرنده به صورت مشابه از طریق ارائه بافر بکار گرفته می شود که می توند به بررسی پیام های ورودی توسط برنامه کاربردی بپردازد.

14. آیا درست است تا به اجرای ارتباط غیرهمزمان مداوم توسط RPCs بپردازیم؟

پاسخ: بله، اما تنها بر مبنای هاپ به هاپ که در آن فرایند به مدیریت صف می پردازد پیامی را به مدیر صف بعدی با استفاده از RPC ارسال می کند. به طور مشخص، خدمات ارائه شده توسط مدیر صف به موارد دیگر بر مبنای ذخیره پیام می باشد. به مدیر صف فراخوانده شده بکارگیری پروکسی از رابط برای جستجو از راه دور، ارائه می گردد، جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

15. پرسش: در این متن ما بیان کردیم که برای آغاز اتوماتیک یک فرایند به منظور انتقال پیام از یک صف ورودی، برنامه کمکی اغلب مورد استفاده قرار می گیرد که به نظارت صف ورودی می پردازد. اجرای جایگزینی را نشان دهید که از برنامه کمکی استفاده نمی کند.

پاسخ: یک راه حل ساده این می باشد تا این امکان را برای مراحل از نقطه نظر بررسی گیرنده برای هر پیام ورودی زمانی که فرایند پیام را در صف خود قرار می دهد، ایجاد کنیم.

16. پرسش: جدول مسیریابی در وب IBM و در بسیاری از سیستم های صف پیام بصورت دستی محاسبه می شود. روش یاده ای را شرح دهید که این کار را بصورت اتوماتیک انجام دهیم.

پاسخ: ساده ترین راه مد نظر قرار دادن یک راه حل متمرکزی می باشد که توپولوژی شبکه صف بندی شده حفظ می گردد. این مولفه ها به سادگی می تواند به محاسبه بهترین مسیرهای بین مجموعه ای از مدیران صف با استفاده از الگوریتم مسیریابی شناخته شده پرداخته و متعاقبا جدول مسیریابی را برای هر مدیر صف ایجاد کند. هر یک از این جداول می تواند توسط هر یک از این مدیران به صورت مجزا دانلود شود. این رویکرد در شبکه های صف بندی کار می کند جایی که تعداد ناچیز، اما احتمالا با پراکندگی زیادی از مدیران صف وجود دارد.

روش پیچیده تر غیرمتمرکز کردن الگوی مسیریابی به این صورت می باشد جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

17. پرسش: با استفده از ارتباطات مستمر، گیرنده معمولا دارای بافر مربوط به خود بوده و پیام ها زمانی ذخیره می شوند که گیرنده در حال اجرای آن نمی باشد. به منظور ایجاد چنین بافری، می بایست اندازه آن را مشخص کنیم. دلیلی را بیاورید که چرا این موارد دارای برتری بوده و همچنین در برابر مشخصات اندازه قرار می گیرند.

پاسخ: با مشخص شدن اندازه برای کاربر، اجرای کار آسان تر می گردد. سیستم بافری را با اندازه مشخص ایجاد کرده و فعایت انجام می گیرد. مدیریت بافر آسان می شود. به هر حال اگر بافر پر شود، پیام ها از دست می روند. گزینه این می باشد تا سیستم ارتباطی را داشته باشیم که اندازه بافر را مدیریت کرده، و کار خود را با اندازه پیش فرض آغاز کرده، و سپس بافرها بر مبنای نیاز افزایش) یا کاهش) می یابند. این روش باعث کاهش شانس رد کردن پیام به دلیل فقدان فضای کافی شده، اما نیازمند کار بیشتر سیستم می باشد.

18. پرسش: توضیح دهید که چرا ارتباطات همزمان گذرا دارای مشکلات مقیاس پذیری ذاتی بوده، و این موارد چگونه حل می گردد.

پاسخ: این مسئله از نطر مقیاس پذیری جغرافیایی محدود می باشد. زیرا ارتباطات همزمان نیازمند این می باشد که فراخوان تا زمانی که پیان دریافت می گردد، مسدود گردد، مدت زمانی زیادی به طول می انجامد پیش از اینکه فراخوان بتواند کار خود را زمانی که گیرنده بسیار دور می باشد ادامه دهد. تنها راهی که می توان این مشکل را حل کرد، طراحی برنامه کاربردی فراخوان می باشد به صورتی که کارهای مفید دیگری برای انجام وجود داشته در حالی که ارتباط همچنان صورت گرفته، و به طور موثر شکلی از ارتباطات همزمان را ایجاد می کند.

19. مثالی بزنید که چند بخشی همچنین برای رشته های داده مجزا مفید می باشد

پاسخ: ارسال فایل بزرگ به بسیاری از کاربران به عنوان نمونه ای می باشد، برای مثال زمانی که سایت های میرور بروزرسانی برای خدمات وب یا توزیع نرم افزار وجود دارد.

20. فرض کنید در یک شبکه حسگر، دمای اندازه گیری شده توسط سنسورها ثبت نشده اما فورا به اپراتورها ارسال می گردند. آیا کافی می باشد تا به تضمین تنها تاخیر نهایی حداکثری بپردازیم؟

پاسخ: نه واقعا اگر فض بر این باشد که اپراتور همچنان بایست بداند که چه زمانی این ارزیابی روی می دهد. در این مورد، برچسب زمان می تواند زمانی که اندازه گیری انجام می گیرد، دریافت گردد، اما معنای آن این می باشد که باید ضمانتی برای حداقل تاخیر نهایی داشته باشیم.

21. پرسش: چگونه می توانید به تضمین حداکثر تاخیر نهایی زملانی که مجموعه ای از کامپیوترها در یک حلقه سازماندهی می شوند، بپردازیم.

A. ما اجازه می دهیم که یک کلمه رمز در این حلقه قرار بگیرد. هر کامپیوتر دارای مجوزی می باشد تا جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

به طور موثر، اگر فرض کنیم که ارتباط بین دو کامپیوتر مجاور محدو باشد، به این ترتیب نشانه های آن دارای حداکثر زمان جریان می باشد، که متناسب با حداکثر تاخیر نهایی برای هر بسته ارسالی می باشد.

22. چگونه می توانید به تضمین حداقل تاخیر نهایی زمانی که مجموعه ای از کامپیوترها در یک حلقه ( منطقی یا فیزیکی) سازمان دهی شده است، بپردازید.

پاسخ: به اندازه کافی عجیب است که، این بسیار سخت تر از تضمین کردن حداکثر تاخیر می باشد. مشکل اینجاست که کامپیوتر گیرنده می بایست، در اصل، داده ها را پیش از زمان سپری شده دریافت نکند. تنها راه حل این می باشد که تا بسته ها را تا حد لزوم بافر کنیم. بافر کردن می تواند در فرستنده، گیرنده یا جایی بین ان ها برای نمونه در بخش میانجی صورت گیرد. بهترین مکان برای بافر کردن موقت داده در بخش گیرنده می باشد، زیرا در این بخش هیچ مانع غیر قابل پیش بینی وجود ندارد که باعث تاخیر در ارسال داده گردد. گیرنده صرفا نیاز دارد تا داده ها را از حافظه میانجی برداشته و ان را با استفاده از مکانیسم زمان بندی ساده به برنامه کاربردی منتقل کند. مانع این می باشد که ظرفیت بافر کردن کافی می بایست ایجاد گردد.

23. پرسش: با وجود اینکه فرایند چند بخشی از نظر فنی امکان پذیر می باشد، پشتیبانی کمی برای کاربد آن در اینترنت وجود دارد. پاسخ این مسئله را می بایست در مدل های کسب و کار عملی یافت: هیچ کسی در واقع نمی داند که چکونه از فرایند چند بخشی پول در بیاورد. چه طرحی را می توانید ایجاد کنید؟

پاسخ:این مشکل اساسا توسط ISP ها ایجاد می گردد، زیرا ان ها دلیلی را برای ذخیره سازی بر روی پهنای باند نمی بینند ( به هر حال مشتریانشان پرداخت را انجام می دهند). به هر حال شرایط می تواند در سناریوهایی مانند زیر تغییر کند. سرویس پخش اینترنتی پرداختی را برای خدماتی با کیفیت خاص انجام داده که توسط ISP های مختلف تعهدی صورت می گیرد. بسیاری از ISP ها زمانی که نمی توانند شرایط کیفی خدمات را ایجاد کنند، درآمدشان را از دست می دهند. به این ترتیب، جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

24. معمولا، درخت توزیع سطح برنامه کاربردی با توجه به دوره بهینه می گردد، که از نقطه نظر تاخیر یا مقدار هاپ اندازه گیری می شود. نمونه ای را مثال بزنید که این ارزیابی منجر به انشعاب ضعیفی گردد.

پاسخ: فرضیه مربوط ه در این مسیر این است که تاخیر در ارتباط بر روی عملکرد غالب می باشد. برای نمونه، در مورد پخش ویدئویی، این دسترسی برای شمارش وجود دارد. در این مورد، ما تمایل داریم ساختاری را ایجاد کنیم که هزینه ها را به حداکثر می رساند ( که از نظر پهنای باند اندازه گیری می شود).

25. پرسش: زمانی که به جستجوی فایل ها در سیستم نطیر به نظیر غیرساختاری می پردازیم، محدود کردن جستجوی گره ها که دارای فایل های مشابهی می باشند کمک کننده می باشد. توضیح دهید که چگونه توزیع می تواند کمکی برای پیدا کردن گره ها باشد. ایده بسیار ساده می باشد، هر زمانی که گره جدیدی کشف می شود، جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

راه حل مسائل فصل 5

نمونه ای را بیان کنید که آدرس مورد E می بایست در آدرس دیگری ادغام شده تا در واقع به E دسترسی داشته باشیم.

پاسخ: آدرس های IP در اینترنت برای مد نظر قرار دادن میزبان مورد استفاده قرار می گیرد. به هر حال برای دسترسی به میزبان، آدرس های IP می بایست برای نمونه در آدرس اترنت حل گردند.

2. پرسش: آیا شما آدرس اینترنتی همانند http://www.acme.org/index.html را دارای استقلال مکانی می دانید؟ در مورد http://www.acme.nl/index.htmll چطور؟

پاسخ: هر دو نام مستقل از محل می باشند، اگرچه مورد اول اشاره کمتری به محل مولفه نام برده شده می کند. استقلال مکانی به این معناست که نام یک مولفه مستقل از آدرسش می باشد. تنها با مد نظر قرار دادن نام، نمی توان چیزی در ارتباط با آدرس مولفه مربوطه بیان کرد.

3. پرسش : نمونه هایی از شناسه ها را ذکر کنید.

پاسخ: این نمونه ها عبارتند از تعداد ISBN برای کتاب ها، شماره شناسایی نرم افزار و محصولات سخت افزاری، اعضای کارکنان در یک سازمان مجزا، و ادرس های اترنت ( اگرچه بعضی از آدرس ها برای شناسایی دستگاه به جای بورد اترنت مورد استفاده قرار می گیرد.

آیا یک شناسه امکان قرار دادن اطلاعات را بر روی مولفه هایی که به آن اشاره می کند، فراهم می سازد.

پاسخ: بله، اما اطلاعات امکان تغییر یافتن ندارند، زیرا چنین مواردی مستلزم تغییر شناسه می باشند. شاسه های قدیمی می بایست معتبر باقی بمانند، به گونه ای که تغییر آن دلالت بر این دارد که یک مولفه دارای دو شناسه می باشد. که باعث نقض خصوصیت دوم شناسه ها می گردد.

5. اجرای مناسب شناسه های منحصر به فرد جهانی را نشان دهید؟

پاسخ: چنین شناسه هایی می توانند معمولا به صورت زیر ایجاد گردند. آدرس شبکه ای دستگاهی را مد نظر قرار دهید که شناسه ایجاد شده، باعث پیوست زمان محلی به آدرس شده و به همراه ارقام تصادفی ساختگی می باشد. اگرچه بطور نظری این امکان وجود دارد که دستگاه دیگری در جهان بتواند همین ارقام را ایجاد کند، احتمالی که این موارد روی دهد، ناچیز می باشد.

6. پرسش: سیستم وتر را همان طور که در شکل 5-0 نشان داده شده است، مد نظر قرار دهید و فرض کنید که گره 7 به شبکه ملحق شده است. جدول نشانگان ان چگونه می باشد و هیج تغییری در این جدول ایجاد می گردد؟

پاسخ: بیایید در ابتداجدول نشانگان را برای گره 7 مد نظر رار دهیم. با استفاده از روش مشابهی که در زمان بحث جدول وتر معرفی کردیم می توان مشاهده کرد که این جدول به صورت 9.9, 11, 18, 28]) برای نمونه مولفه #2 به صورت succ (7 + 21) = succ (9) = 9 محاسبه می شود. جداول بیشتری می بایست تغییر کنند که مشخصا گره 4 وگره 1 می باشد.

سیستم مبتنی بر وتر DHT را مد نظر قرار دهید که بیت های k از فضای شناسه بیت m برای تعیین موارد نظیر حفظ می گردند. اگر شناسه ها به صورت تصادفی مشخص شوند، چه عدادی از این نظرها را می توان انتظار داشت تا در گره سیستمی N وجود داشته باشد

پاسخ: تعداد کل نظیرها در ادغام گره N برابر با min{2k _ mN ,2k}. می باشد.

8. اگر گرهی را وارد سیستم وتر کنیم، این نیاز است تا جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

پاسخ: متاسفانه خیر. پرسش قبلی را مشاهده کنید و فرض کنید که تنها جدول نشانگان گره #7 نصب شده و مابقی به همان صورتی که هستند نگه داشته می شوند. بدترین چیزی که می تواند روی دهد این می باشد که جستجوی درخواست، برای نمونه کلید 5، در مسیر گره #9 به جای #7 قرار دارد. به هر حال گره #9 می داند که گره #7 به سیستم ملحق شده و می تواند اقدام اصلاحی را انجام دهد.

9. پرسش: یکی از موانع اصلی جستجوی برگشتی زمانی که به اصلاح کلید در سیستم مبتنی بر DHT می پردازیم، چیست؟

پاسخ: مشکل اینجاست که کلاینت درخواست دهنده هرگز قادر نخواهد بود تا کشف کند چه مشکلی پیش می آید زمانی که هیچ پاسخی بر گشت نمی شود. جایی در این مسیر، که مشابه کلید پاسخ می باشد، پیام ممکن است از بین رفته یا گره احتمالا از کار می افتد. به همین دلیل، جستجوی مکرر هراز گاهی مطلوب می باشد: کلاینت دقیقا می داند که به کدام بخش از جستجو نرسیده و قادر به انتخاب گره جایگزین برای کمک گرفتن می باشد.

10. پرسش: شکل خاصی از محل یابی یک مولفه به نام انیکست می باشد، که توسط خدمات آدرس آی پی شناسایی می شوند ( برای مثال کشاهده کنید که ارسال درخواست به آدرس انیکست، پاسخی را از سرور دارد که نشان می دهد خدمات توسط ادرس انیکست شناسایی می گردند. طرح پیاده سازی سرویس انیکست بر مبنای سرویس محل زنجیره ای در بخش 5.2.4 توصیف شده است.

پاسخ: هر سرویس دارای شناسه منحصربه فرد خود می باشد. هر سروری که به پیاده سازی خدمات می پردازد، آدرس سطح شبکه را در سرویس محل در گره دایرکتوری دامنه بزرگ قرار می دهد که سرور در آن قرار می گیرد. درخواست های جستجو از شناسه سرویس استفاده می کند و به صورت اتوماتیک نزدیک ترین سروری را بر می گرداند که آن سرویس را پیاده سازی می کند.

11. با مد نظر قرار دادن اینکه یک روش دو لایه مبتنی بر استقرار به عنوان ویژگی سرویس محل یابی زنجیره ای می باشد، ریشه در کجا قرار دارد؟

پاسخ: ریشه به صورت مشترک توسط تمام محل های اصلی شکل می گیرد، اما به صورتی بخش بندی می گردد که هر موئلفه سیار دارای سرور ریشه مخصوص به خود می باشد.

12. فرض کنید مشخص شده است که یک مولفه سیار مشخص هرگز تقریبا خارج از دامنه D حرکت نمی کند، و جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

پاسخ: به سادگی دامنه D را در شناسه برای مولفه هایی کدگذاری کنید که برای عملیات جستجو مورد استفاده قرار می گیرند. سپس این فعالیت می تواند فورا به مسیر گره dir(D)، از جایی که جستجو ادامه می یابد، منتقل شود.

13. پرسش : در سرویس محل زنجیره ای با عمق k، چه تعداد از سئابق محلی می بایست زمانی که مولفه سیار محللش را تغییر می دهد، بروزرسانی گردد؟

پاسخ: تغییر محل می تواند بر مبنای ترکیبی از فعالیت وارد شدن یا پاک شدن توصیف گردد. گزینه ورود نیازمند این می باشد که در بدترین حالت ثبت محل k +1 تغییر یابد. با این وجود فعالیت حذف کردن نیازمند ثبت k +1 می باشد که موارد ثبت شده در ریشه بین دو فعالیت به اشتراک گذاشته می شود. این موارد منجر به ثبت کلی 2k +1 می گردند.

14. پرسش: فرض کنید مولفه ای از محل A به B جا به جا می گردد، در حالی که از چندین محل واسطه که برای زمان نسبتا کوتاه در آنجا متوقف می شود، عبور می کند. زمانی که به B می رسد، برای مدتی مستقر می شود. تغییر ادرس در سرویس محل زنجیره ای برای تکمیل به مدت زمان زیادی نیاز دارد، و و زمانی نادیده گرفته می شود که یک محل واسطه را ملاقات می کند. چگونه این مولفه ها می توانند در محل میانجی مستقر شوند؟

پاسخ: سرویس زنجیره ای محل را با نشان کرهای بعدی ترکیب کنید. زمانی که مولفه ها شروع به حرکت می کنند، در ورای نشانگر بعدی در A تا محل بعدی اش قرار می گیرد. هر زمانی که مجدادا حرکت می کند، نشانگر ارسال به جا گذاشته می شود. بعد از رسیدن به بخش B، مولفه آدرس جدیدیش را به سرویس زنجیره ای محل وارد می کند. در نهایت زنجیره نشانگرها پاک شده و آدرس A پاک می شود.

15. گر ریشه در خدمات محل زنجیره ای به عنوان یک مانع بلقوه می باشد. چگونه این مشکلات می تواند به طور موثری احاطه گردد؟

پاسخ: یکی از شواهد مهم این می باشد که ما تنها از رشته های بیت تصادفی به عنوان شناسه استفاده می کنیم. بنابراین می توانیم به آسانی فضای شناسه را بخش بندی کرده و گره ریشه مجزایی را برای هر بخش نصب کنیم. علاوه بر این، گره ریشه پارتیشن بندی شده می بایست در شبکه گسترش یابد به صورتی که دسترسی به ان آسان خواهد بود.

16. مثالی بزنید که جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

پاسخ: فرایندی را مد نظر قرار دهید که در ارتباط با URL باشد، آن در ابتدا شناسه طرح را از URL همانند رشته ftp اقتباس می کند: آن متعاقبا می تواند این رشته را در جدول برای یافتن رابطی برای پیاده سازی محلی پروتکل FTP پیدا کند. بخش بعدی مکانیسم بسته، شامل اقتباس نام میزبان از URL همانند www.cs.vu.nl, و انتقال آن به نام سرور DNS محلی می باشد. دانستن این موضوع جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

Distributed Systems Principles and Paradigms

اصول و الگوهای سیستم های توزیع

ISI

Paper

Papers

Article

Articles

مقاله ISI

دانلود ISI

ترجمه مقاله

دریافت مقاله

ISI کامپیوتر

Persian Paper

مقاله انگلیسی

خرید ترجمه ISI

Persian Article

ترجمه مقاله ISI

مقاله رایگان ISI

دانلود مقاله ISI

خرید ترجمه مقاله

دانلود ترجمه ISI

دانلود مقاله جدید

دریافت مقالات ISI

مقالات رایگان ISI

مقاله ISI با ترجمه

مقاله ISI کامپیوتر

فروش ترجمه انگلیسی

خرید ترجمه انگلیسی

مقاله انگلیسی جدید

دانلود مقاله انگیسی

ترجمه مقاله انگلیسی

دانلود ISI کامپیوتر

ترجمه مقاله کامپیوتر

اصول سیستم های توزیع

دریافت مقاله انگلیسی

مقالات معتبر انگلیسی

ترجمه مقالات انگلیسی

دریافت مقاله کامپیوتر

دانلود مقاله جدید ISI

مقاله انگلیسی کامپیوتر

مقاله انگلیسی با ترجمه

خرید ترجمه ISI کامپیوتر

دانلود رایگان مقاله ISI

Translate English Paper

ترجمه مقاله ISI کامپیوتر

دانلود مقالات رایگان ISI

دانلود مقاله ISI با ترجمه

دانلود ترجمه ISI کامپیوتر

خرید ترجمه مقاله کامپیوتر

دریافت مقاله انگلیسی جدید

مقاله رایگان ISI کامپیوتر

Translate English Article

دانلود مقاله انگلیسی جدید

دانلود مقاله ISI کامپیوتر

Translate Paper in English

دریافت مقالات ISI کامپیوتر

مقالات رایگان ISI کامپیوتر

دانلود مقاله جدید کامپیوتر

ترجمه مقالات معتبر انگلیسی

خرید ترجمه انگلیسی کامپیوتر

دانلود رایگان مقاله انگلیسی

دریافت مقاله انگلیسی رایگان

فروش ترجمه انگلیسی کامپیوتر

مقاله ISI با ترجمه کامپیوتر

دانلود مقاله انگلیسی رایگان

مقاله انگلیسی جدید کامپیوتر

دانلود مقاله انگلیسی رایگان

دانلود مقاله انگیسی کامپیوتر

ترجمه مقاله انگلیسی کامپیوتر

Translate Article in English

دریافت مقاله انگلیسی کامپیوتر

دانلود مقاله انگلیسی با ترجمه

دریافت مقاله انگلیسی با ترجمه

مقالات معتبر انگلیسی کامپیوتر

ترجمه مقالات انگلیسی کامپیوتر

دانلود مقاله جدید ISI کامپیوتر

مقاله انگلیسی با ترجمه کامپیوتر

Translation of Paper in English

دانلود رایگان مقاله ISI کامپیوتر

Translation of Article in English

دانلود مقالات رایگان ISI کامپیوتر

دانلود مقاله انگلیسی جدید کامپیوتر

دانلود مقاله ISI با ترجمه کامپیوتر

دریافت مقاله انگلیسی جدید کامپیوتر

ترجمه مقالات معتبر انگلیسی کامپیوتر

دانلود رایگان مقاله انگلیسی کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دریافت مقاله انگلیسی رایگان کامپیوتر

دانلود مقاله انگلیسی با ترجمه کامپیوتر

دریافت مقاله انگلیسی با ترجمه کامپیوتر

به سوی پایگاه داده چندگانه (اشتراکی) انعطاف پذیر و مستقل

.png)

.png)

Abstract The success of cloud computing as a platform for deploying webapplications has led to a deluge of applications characterized by small data footprints with unpredictable access patterns. A scalable multitenant ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

رویکردی در ارتباط با معماری خط تولید سرویسگرا

.png)

.png)

Abstract Service-Oriented Architecture (SOA) has appeared as an emergent approach for developing distributed applications as a set of self-contained and business-aligned services. SOA aids solving integration and interoperability problems and provides ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

ظرفیت شبکه های بی سیم

.png)

.png)

Abstract When n identical randomly located nodes, each capable of transmitting at W bits per second and using a fixed range, form a wireless network, the throughput (formula) obtainable by each ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

سیستم های صف بندی زمان گسسته با تعطیلی های انحصاری مارکوفب

.png)

.png)

Abstract In this contribution we investigate discrete-time queueing systems with vacations. A framework is constructed that allows for studying numerous different vacation systems, including a.o. classical vacation systems like the exhaustive ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

عوامل تعیینکننده در انتخاب نرمافزار وبمحور معنایی در قالب یک سرویس:

چارچوبی یکپارچه در شرایط خرید الکترونیکی و برنامه ریزی منابع سرمایه ای

.png)

.png)

Abstract The ever increasing Internet bandwidth and the fast changing needs of businesses for effectiveness with the partners in the procurement chain and is leading organizations to adopt information systems infrastructures ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

طراحی و تحلیل یک مدل وقفه (تعطیلی) برای سیستم صف بندی دو فازه با خدمات ورودی

.png)

.png)

Abstract This paper mainly deals with a two phase service queueing model with gated service vacation. In this gated service vacation model, only those customers who are present in the queue ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

به اشتراک گذاری طیف مشارکتی بین شبکه های تلفن همراه و اد هاک

.png)

.png)

Abstract Spectrum sharing between cellular and ad-hoc networks is studied in this work. Weak signals and strong interferences at the cell-edge area usually cause severe performance degradation. To improve the cell-edge ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

مقایسه پروتکل های مسیر یابی تک مسیره در مقابل پروتکل های مسیر یابی چندگانه برای انتقال تصویر در شبکه های حسگر بی سیم چند رسانه ای

.png)

.png)

Abstract Wireless multimedia sensor network (WMSN) applications require strong multimedia communication competence. Therefore, in WMSN applications, it is necessary to use specific mechanisms in order to handle multimedia communication challenges and ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

هوش کسب و کار به روش محاسبه ابری

.png)

.png)

Abstract Business Intelligence (BI) deals with integrated approaches to management support. Currently, there are constraints to BI adoption and a new era of analytic data management for business intelligence these constraints ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

مدل احتمال جدید برای ضمانت کردن مشکل مسیر بحرانی با الگوریتم اکتشافی

.png)

.png)

Abstract In order to obtain an adequate description of risk aversion for insuring critical path problem, this paper develops a new class of two-stage minimum risk problems. The first-stage objective function ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

دستورالعمل طراحی و محاسبه سیستم روشنایی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 30

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 30

گروه: دستورالعمل طراحی

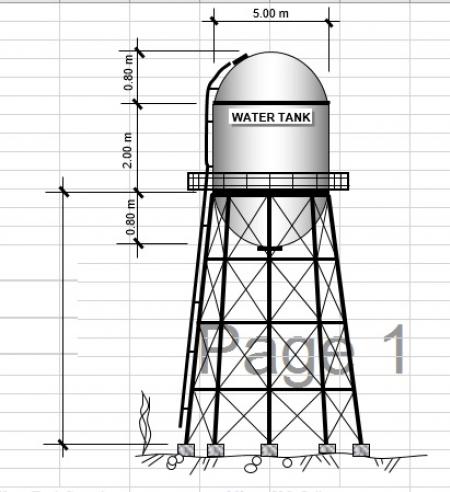

فایل اکسل طراحی مخزن فلزی هوایی بر اساس آیین نامه AISC با در نظر گرفتن نیروی باد و زلرله

.png)

.png)

فایل پیش رو اکسل طراحی مخزن فلزی هوایی می باشد که بر اساس آیین نامه AISC و با در نظر گرفتن نیروی باد و زلرله محاسبات را انجام داده و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل تحلیل اتصال برشی دارای خروج از مرکزیت برای گروه پیچ

.png)

.png)

این برنامه ظرفیت برشی اتصال پیچ و مهره ای دارای خروج از مرکزیت برای گروه پیچ را محاسبه می کند، ابزاری مناسب برای طراحی صفحات gusset و اتصالات پیچ و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو و استفاده از آزمایش ظرفیت باربری کالیفرنیا

.png)

.png)

فایل پیش رو اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو می باشد که با استفاده از نتایج آزمایش ظرفیت باربری کالیفرنیا CBR اطلاعات ورودی را تحلیل و نتایج را ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

دستورالعمل طراحی ابعاد و سازه شالوده های عمیق (شمع ها و پایه های عمیق) در خشکی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 27

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 27

گروه: دستورالعمل طراحی

تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش سازه" تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method مشخصات کلی: شامل فایلهای word و ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

بررسی پارامترهای هندسی مهاربند زانویی

.png)

.png)

"پروژه دانشجویی مهندسی عمران" بررسی پارامترهای هندسی مهاربند زانویی مشخصات کلی: شامل فایلهای word و pdf بالغ بر 146 صفحه (4 فصل) فهرست مطالب فصل اول 1-1- مقدمه 1-2- شکل پذیری سازه ها 1-3- مفصل و لنگر پلاستیک 1-4- منحنی ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM

.png)

.png)

"پایان نامه مهندسی مکانیک مقطع کارشناسی ارشد - گرایش تبدیل انرژی" تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM تهیه شده بصورت کاملا انحصاری توسط ... [ ادامه مطلب ]

قیمت: 449000 تومان

مشخصات کلی:

قیمت: 449000 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 449000 تومان

قیمت: 449000 تومان

گروه: دستورالعمل طراحی

شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه موردی پروژه های "پتروشیمی الف"

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش مهندسی و مدیریت ساخت" شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه ... [ ادامه مطلب ]

قیمت: 259500 تومان

مشخصات کلی:

قیمت: 259500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 259500 تومان

قیمت: 259500 تومان

گروه: دستورالعمل طراحی

مکانیک شکست (Fracture Mechanics)

.png)

.png)

مقدمه : یکی از عمده ترین مسائلی که انسان از زمان ساختن سادهترین ابزارها با آن مواجه بوده است پدیده شکست در اجسام میباشد و درواقع برای استفاده از مواد ... [ ادامه مطلب ]

قیمت: 99500 تومان

مشخصات کلی:

قیمت: 99500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 99500 تومان

قیمت: 99500 تومان

گروه: دستورالعمل طراحی

.png)