معرفی برنامه کمکی fwknop Introducing FWKNOP

چکیده فارسی

اپراتور باز کردن پورت (fwknop) به عنوان یک پروژه منبع باز تحت مجوز GNU عمومی در ژوئن 2004 منتشر شذ. Fwknop به عنوان اولین باز کردن پورت (port-knocking) برای ادغام port knocking با سیستم عامل فینگرپرینت منفعل بوده، و این امکان را ایجاد می کند که که تنها به سیستم عامل لینوکس این امکان را بدهیم تا به برنامه کمکی SSH متصل گردد. مجموعه TCP سیستم کلاینت port-knocking به عنوان پارامتر تایید شده دیگری فعالیت دارد) . موئلفه های باز کردن پورت fwknop بر مبنای پیام های ثبت شده جدول IP بوده، و از این جدول به عنوان فیلتر بسته پیش فرض استفاده می کند.

مشخصات

مجله: Linux Firewalls Book تعداد صفحات متن اصلی: 25 تعداد صفحات متن ترجمه: 33 تاریخ درج: ۱۳۹۵/۷/۱۱ منبع: دیتاسرا

خرید آنلاین فایل ترجمه

عنوان: معرفی برنامه کمکی fwknop حجم: 324.90 کیلوبایت فرمت فایل: pdf قیمت: 139500 تومان رمز فایل (در صورت نیاز): www.datasara.com نرم افزارهای مورد نیاز: winrar - adobe acrobat - office

تنها با ارسال یک ایمیل وجه خود را دریافت نمایید

دانلود فایل اصلی

عنوان: Introducing FWKNOP

در می 2005، من شیوه تایید بسته جداگانه را برای fwknop منتشر کردم، بنابرای fwknop به عنوان اولین نرم افزار SPA موجود عمومی معرفی شد. از زمان این انتشار، fWknop-1.0 به عنوان تنها نرم افزار منتشر شده موجود می باشد، و روش تایید SPA به عنوان پیش فرض بوده ، به گونه ای که fwknop همچنان به حمایت از روش portknocking قدیمی می پردازد. مت هت اصطلاح مجوز بسته تنها را در بلک هت در جولای 2005 ابداع کرد. من طرح مشابهی را برای ارائه در همان کنفرانس مطرح کردم، اما اصطلاح "مجوز بسته جداگانه" در زبان آسان تر از عنوانی که من داده بودم یعنی "مدیریت از راه دور بسته های جداگانه نت فیلتر و رمزگذاری، قابلیت جعل، می گشت.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

نصب نرم افزار Fwknob

نصب fwknob با دانلود نسخه جدیدترین سورس tarball یا RPM از سایت http://www.cipherdyne.org/fwknop/download آغاز می گردد. معمولا تایید مجموعه MD5 محتاطانه می باشد؛ همچنین از نظر امنیتی بهتر می باشد تا از GnuPG برای اینکه مشاهده شود آیا صحت GnuPG مد نظر می باشد، استفاده کنیم. زمانی که اطمینان حاصل کردید که دانلود فایل بی خطر می باشد، می توانید به نصب آن اقدام بورزید. در اینجا نشان داده شده است که چگونه می توان به نصب نرم افزار نسخه 1 fwknop پرداخت.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

همانند نصب psad که در فصل 5 توضیح داده شد، نصب اسکریپت .pl شما را به سمت چندین بیت از اطلاعات همانند روش تایید ( یعنی اینکه آیا شما می خواهید از روش SPA یا روش portknocking استفاده کنید یا نه) و رابطی که شما توسعه می دهید تا نرم افزارfwknop بسته ها را دریافت کند، سوق می دهد.

شما می توانید نرم افزار fwknop را بر روی سیستمی که تنها بسته های SPA را به کلاینت SPA ارسال می کند، یا سیستم هایی با پشتیبانی کامل از ارسال بسته های SPA و همچنین دریافت آن ها از شبکه ( که به صورت پیش فرض باشد) نصب کنید. نصب کامل fwknop منجر به ایجاد چندین فایل و مسیر در سیستم فایل شده تا به پشتیبانی از عملیات استاندارد بپردازد، که به صورت زیر می باشد.

/usr/sbin/fwknopd : این مسیر به عنوان برنامه کلاینت می باشد که مسئول پذیرش رمز ورودی کاربر؛ ایجاد بسته های SPA که سازگار با فرمت بسته /usr/sbin/fwknopd است، رمزگذاری داده بسته با رمز متقارن Rijndael یا از طریق ایجاد رابط با GnuPG برای رمزگذاری نامتقارن؛ و ارسال بسته رمزگذاری شده SPA از طریق UDP، TCP یا ICMP . بطور پیش فرض، fwknop به ارسال بسته های SPA بر روی پورت 62201 UDP پرداخته، اما این مورد می تواند از خط فرمان تغییر کند.

/usr/sbin/fwknopd: این مسیر به عنوان برنامه کمکی اصلی برای دریافت و رمزگشایی داده بسته SPA ، حفاظت در برابر حملات تکراری، رمزگشایی فرمت بسته fwknop SPA، تایید حق دسترسی، و پیکره بندی مجدد سیاست جداوال پروتکل اینترنتی محلی برای دسترسی موقتی به خدمات درخواستی در بسته های SPA می باشد.

/usr/bin/fwknop_serv: این مسیر به عنوان سرور TCP ساده ای می باشد که تنها زمانی استفاده می گردد که بسته های SPA بر روی شبکه ناشناس TOR (http:/ /tor .eff.org) ارسال می گردند. استفاده از این سرور منجر به ارتباطات دوسویه می گردد، بنابراین به طور تخصصی ماهیت یکسویه معمول پروتکل SPA را تفکیک می کند؛برای اطلاعات بیشتر، SPA را بر روی Tor در صفحه 254 مشاهده کنید.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

/etc/fwknop: این مسیر به عنوان مسیر اصلی فایل های پیکره بندی برنامه کمکی fwknop همانند fwknop.conf و access.con£ می باشد. این مسیر توسط برنامه کمکی fwknop زمانی که در حالت سرور به اجرا در می آید، و نیازی به ایجاد بسته SPA در حالت کلاینت نمی باشد، مورد استفاده قرار می گیرد.

/usr/sbin/knopmd: این مسیر به عنوان برنامه کمکی برای تجزیه پایم های ثبت iptables از /var/lib/fWknop/fWknopfifo به نام پایپ می باشد. این برنامه کمکی زمانی مورد استفاده قرار می گیرد که نرم افزار fwknop در حالت port-knocking به اجرا در بیاید.

/usr/sbin/knoptm: این مسیر به عنوان برنامه کمکی می باشد که قوانین ورود را از زنجیره های iptables که نرم افزار fwknop قوانین دسترسی را برای مشروع کردن کلاینت افزوده است، حذف می کند. این برنامه کمکی مهم می باشد زیرا برنامه کمکی اصلی fwknopd دریافت هایی را از رابط فعال داشته و سیستم عامل به زمانبندی آن برای اجرا نمی پردازد تا زمانی که بسته توسط رابط دریافت گردد. برنامه کمکی knoptm اگر نرم افزار fwknopd داده های بسته را از فایل PCAP می خواند که توسط فرایند دریافت جداگانه یا ulogd بروزرسانی می شود، مورد استفاده قرار نمی گیرد. در این مورد ، fwknopd، به صورت دوره ای برای اجرا بدون در نظر گرفتن اینکه آیا بسته ای بر روی رابط دریافت می گردد یا خیر، برنامه ریزی می شود. از این رو، fwknopd می تواند در برابر قوانین iptables منجر به توقف گردد.

/usr/sbin/knopwatchd: این مسیر به عنوان برنامه کمکی نظارتی می باشد که منجر به راه اندازی مجدد برنامه کمکی در صورت وقفه، می شود. به هر حال، fwknop معمولا به طور کامل پایدار می باشد، بنابراین knopwatchd معمولا کار زیادی برای انجام ندارد، این برنامه صرفا به عنوان یک ابزار اندازه گیری پیش بینی وجود دارد، زیرا اجرای SPA نشان می دهد که هیچ چیزی نمی تواند به سرویس حفاظت شده دسترسی داشته باشد، مگر اینکه fwknopd به اجرا در آید.

/etc/init.d/fwknop: این مسیر به عنوان اسکریت آغازی برای fwkriop می باشد. این مسیر به کاربر این امکان را می دهد تا نرم افزار fwknop را به گونه ای آغاز کند که سازگار با اکثر نسخه های لینوکس منتشر شده با اجرای /etc/init .d/fwknop start باشد.استفاده از اسکریپت اینیت تنها در شرایط آغاز نرم افزار fwknop در حالت سرور، مد نظر قرار می گیرد.

پیکره بندی fwknop

در حالت سرور، fwknop به دو فایل پیکره بندی اشاره می کند، , fwknop.conf و access.conf. همانند فایل پیکره بندی psad ( فصل 5 را مشاهده کنید)، درون این فایل ها، هر خط قرارداد ساده ای از کلید ارزش را برای تعریف متغیرهای پیکره بندی شده دنبال می کند. به طور معمول، خطوط توضیح با خط نشان (#) آغاز می گردد. من اشاره ای به انتخاب متغیرهای پیکره بندی شده مهمتری از این فایل ها در بخش های زیر می کنم.

/ etc/lwknop /lwknop.conl

فایل fwknop.conf به تعریف متغیرهای پیکره بندی مهم همانند حالت تایید، نوع فایروال، رابط بسته های دریافتی که بسته ها می بایست بطور درهم و برهمی دریافت شوند ( یعنی اینکه آیا fwknop ، چارچوب اترنت را که برای آدرس MAC رابط محلی تعیین نشده اند، به حریان بیاندازد یا خیر)، و آدرس ایمیل که هشداری ارسال گردد، می پردازد.

AUTH MODE (حالت خودکار)

متغیر AUTH MODE ، این امکان را به برنامه کمکی می دهد از اینکه چگونه داده های بسته را گرداوری کند. چندین حالت گرداوری مورد حمایت می باشند، که شامل بسته های دریافتی از رابط موثر از طریق ماژول Net:: Pcap Perl بوده، و بسته های قالبندی شده PCAP را از فایل موجود در فایل سیستمی که توسط ulogd (see http:/ /www.netfilter.org) نوشته می شود، از اسنیفر اترنت همانند tcpdump ، یا پیام ثبت شده تجزیه iptablesاز فایل /var/log/fWknop/fWdata استفاده می کند.

مقادیر احتمالی برای متغیر AUTH_MODE عبارتند از PCAP، FILE_PCAP, ULOG_PCAP و KNOCK . متغیر PCAP به صورت پیش فرض می باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

PCAP INTF

متغیر PCAP _INTF به تعریف رابط زنده ای که برنامه کمکی fwknop برای بازبینی بسته ها استفاده می کند، می پردازد. این متغیر تنها زمانی مورد استفاده قرار می گیرد که AUTH_MODE در حالت PCAP تنظیم گردد، تنظیم پیش فرض به صورت رابط etho می باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

PCAP FILTER

رابط زنده به انتقال یا دریافت مقدار زیادی از داده بسته می پردازد که کاملا نامرتبط با ترافیک SPA می باشد، و نیازی نمی باشد تا برنامه کمکی fwknop را وادار کنیم تا ان را به جریان بیاندازد. متغیر PCAP _FILTER این امکان را به شما می دهد تا نوع بسته های libpcap را که به سمت fwknop هدایت می شود بر مبنای معیارهایی همچون آدرس لایه شبکه، یا تعداد پورت های لایه انتقال، محدود کنید.

چون به صورت پیش فرض، fwknop به انتقال بسته های SPA بر روی پورت 62201 UDP می پردازد، این متغیر به صورت زیر تنظیم می گردد ( این مورد می تواند به صورتی تغییر یابد تا به بسته های SPA را در پورت ها و پروتکل های مختلف دسترسی داشته باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

ENABLE_ PCAP_ PROMISC

زمانی که بر طبق Y تنظیم می گردد، این متغیر به برنامه کمکی fwknop دستور می دهد تا تمام فریم های اترنت را که برای بسته های موثر ارسال می گردند مورد ارزیابی قرار داده و به رابط ها دسترسی پیدا کند ( یعنی رابط در حالت بی دستور فعالیت می کند). این فرایند به صورت پیش فرض زمانی که AUTH_MODE به صورت PCAP تنظیم می گردد، فعال می باشد. به هر حال، اگر رابط به ترتیبی که برنامه کمکی fwknop به شکل فعال در حال دریافت فعال باشد، و دارای آدرس IP مشخص شده باشد، به این معنا می باشد که بسته های SPA می توانند مستقیما به این رابط ارسال گردند- به این ترتیب این مشخصه به شکل زیر غیرفعال می گردد:

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

یکی از مهمترین مشخصه پروتکل SPA، قابلیت تشخیص و نادیده گرفتن حملات تکراری می باشد. متغیر ENABLE_MDS_PERSISTENCE به کنترل این مورد می پردازد که آیا برنامه کمکی fwknop مجموع MD5 تمام بسته های SPA رمزگذاری شده موفق را در دیسک می نویسد. این فرایند این امکان را به fwknop می دهد تا حملات تکراری را در مسیر راه اندازی fwknop و حتی در راه اندازی سیستم تشخیص دهد. این مشخصه به صورت پیش فرض فعال می باشد، اما زمانی می تواند غیرفعال گردد که بتوانید تایید کنید که سیستم تشخیص تکرار به طور دقیق عمل می کند ( که نیازمند ارسال بسته SPA تکراری بر روی شبکه در سرور SPA می باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

به صورت پیش فرض برنامه کمکی fwknop تاکید دارد که بسته ارسالی SPA از کلاینت fwknop کمتر از 120 ثانیه باشد، که توسط متغیر MAX_SPA_PACKET_AGE که در بالا تعریف شده است، به بحث گذاشته می شود. کلاینت fwknop شامل برچسب زمان در هر بسته SPA می باشد ( فرمت بسته fwknop SPA را در صفحه 241 مشاهده کنید)، که سرور fwknop برای تعیین عمر تمام بسته های SPA مورد استفاده قرار می گیرد. این مشخصه نیازمند هماهنگی بی دستور زمانی بین کلاینت و سرور fwknop می باشد، اما پروتکل زمانی شبکه قوی (NTP)، انجام این کار را آسان می سازد.

اگر If ENABLE_SPA_PACKET_AGING غیرفعال بماند، مهاجم همراستا با بسته SPA از ارسال بسته جلوگیری می کند، بنابراین مانع سرور fwknop از مشاهده آن و محاسبه مجموع MD5 می گردد. بعدها، مهاجم می تواند بسته اصلی SPA را در برابر مقصدش ارسال کند، و سرور fwknop امتیازی برای ان قائل می شود. علاوه بر این اگر متغیر خط فرمان fwknop –s برای ایجاد بسته SPA اصلی مورد استفاده قرار گیرد، fwknop امتیازی را برای بسته SPA از هر جایی که آدرس IP منشا گرفته است، قائل می گردد. ( متغیر REQUIRE_SOURCE_ADDRESS در زیر را مشاهده کنید)، و مهاجم دسترسی را از طریق سیاست iptables بدست می آورد. بنابراین، توصیه می گردد که شما این مشخصه را فعال کنید.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

متغیر GPG _DEFAULT_ HOME _DIR به تعیین مسیر دایرکتوری زمانی که کلید GnuPG برای تعیین علائم دیجیتالی و رمزگشایی بسته های SPA نگه داشته می شوند، می پردازد. حالت پیشفرض استفاده از دایرکتوری .gnu pg در مسیردایرکتوری ریشه خانگی می باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

ENABLE_ TCP_ SERVER

متغیر ENABLE_TCP _SERVER به نترل این موارد می پردازد که آیا برنامه کمکی fwknop باعث پیوند سرور TCP با پورت برای پذیرش داده بسته SPA می گردد یا خیر. اگر می خواهید به مسیریابی بسته های SPA بر روی شبکه تور بپردازید، که تنها از TCP برای انتقال داده استفاده کند، می بایست این مشخصه را فعال کنید. ( شما در ارتباط با این موضوع در زمینه SPA بر روی TOR در صفحه 254 اطلاعات بیشتری را می یابید). این مشخصه بصورت پیش فرض غیرفعال می باشد.

TCPSERV_ PORT

متغیر TCPSERV _PORT که برنامه کمکی fWknop_serv برای ارتباط TCP مد نظر قرار می دهد. این مورد تنها توسط برنامه کمکی fwknop در صورتی که ENABLE_TCP _SERVER فعال باشد، انجام می گیرد. پیش فرض به صورت زیر می باشد:

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

بخش های مربوط به فایل fWknop.conf اطلاعات زیادی را در مورد گزینه های پیکره بندی سطح کلان برای fwkriop می دهد، اما مباحثی را در ارتباط با موضوعات مهم همانند رمزگشایی پسوورد و حق مجوز تعیین شده برای کاربران را می دهد. من به اصلاح این مورد با ارائه فایل fwknop access.conf می پردازم، که به تعریف تمام نام های کاربری، حق مجوز، کلید رمزگشایی، تایم اوت قواعد iptables ، و کانال فرمان که سرور fwknop مورد استفاده قرار می دهد.

سورس

تایید چندین کاربران از آدرس IP دلخواه تحت حمایت برنامه کمکی fwknop می باشد؛ هر کاربر می تواند از کلید رمز متفاوتی ( و الگوریتم های رمزگذاری مربوطه) استفاده کند. سورس به عنوان متغیر پارتیشن بندی اصلی می باشد که این امکان را به fwknop می دهد تا به تعیین سطح دسترسی بسته SPA معتبر شده، و هر گروه از متغیرهای پیکره بندی شده در فایل access.conf به تعریف دسترسی به سورس کامل می پردازد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

این موارد زمانی مفهومی می باشد که از این متغیر در شرایط تنظیمات ENABLE_CMD_EXEC نسبت به Y استفاده کنیم. برای مثال، به منظور محدود کردن دستورات، سرور fwknop به نیابت از کلاینت fwknop نسبت به تغییرات در دستور به فعالیت می پردازد، می توانید از دستور زیر استفاده کنید:

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

DATA_ COLLECT _MODE

متغیر DATA_COLLECT_MODE حالت های گرداوری بسته های مشابه را به عنوان متغیر AUTH_MODE در fwknop.conf file می پذیرد. این موارد چنین امکانی را به هر تعریف دسترسی سورس در فایل fwknop.conf file می دهد تا مستقلا فعال یا غیرفعال شده، که بستگی به مقدار متغیر AUTH_MODE دارد. تنها تعریف دسترسی سورس هایی با DATA COLLECT MODE که سازگار با متغیر AUTH MODE می باشد، فعال می گردد. به هر حال متغیر DATA_COLLECT_MODE اختیاری می باشد، و اگر از فایل access.conf حذف شود، برنامه کمکی fwknop فرض را بر این قرار می دهد که آن بر مبنای PCAP تنظیم شده، که معمول ترین شکل تنظیم می باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

REQUIRE_ USERNAME

متغیر REQUIRE_ USERNAME اشاره ای به یوزرنیم کاربر (نام کاربر) در سیستم از راه دور داشته که کلاینت برنامه کمکی fwknop را برای ایجاد بسته SPA به اجرا در می آورد. این یوزرنیم در تمام بسته های SPA قرار می گیرد ( برای اطلاعات بیشتر، فرمت بسته fwknop SPA را در صفحه 241 مشاهده کنید). یوزرنیم از را دوراین امکان را به برنامه کمکی fwknop می دهد تا ثوانین تایید را برای بسته های SPA بکار گیرد. متغیر REQUIRE_USERNAME، از یوزرنیم های چندگانه پشتیبانی می کند، که در صورت مفید می باشد که کلید رمزگذاری سیستمی برای کاربران چندگانه در سمت کلاینت وجود داشته باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

FW _ACCESS_ TIMEOUT

متغیر FW ACCESS TIMEOUT به سرورfwknop در ارتباط با تعداد ثانیه هایی که قوانین iptables ACCEPT می بایست در زنجیره iptables ACCEPT ارائه گردد، هشدار می دهد، و اجازه دسترسی به خدمات ارائه شده توسط بسته SPA معتبر را می دهد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

KEY

متغیر KEY به تعریف کلید های رمزگذاری مورد استفاده برای رمزگشایی بسته های SPA پرداخته که در رمزگذاری بلوکی Rijndael به پیام رمز تبدیل شده اند. این متغیر نیازمند شناسه ای می باشد که حداقل به تعداد 8 کاراکتر باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

GPG _DECRYPT_ ID

متغیر GPG_DECRYPT_ID به تعیین شناسه های منحصر به فرد کلید عمومی GnuPG در سرور fwknop می پردازد، که توسط کلاینت fwknop برای رمزگذاری بسته SPA مورد استفاده قرار می گیرد. شناسه هاس منحصر به فرد از خروجی دستور gpg --list-keys بدست امده و به طور معمول، رشته ای از کاراکترهای منحصر به فرد می باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

GPG_ DECRYPT_ PW

متغیر GPG_ DECRYPT_ PW پسووردهای کشف رمز شده را برای کلید عمومی GnuPG سرور fwknop مد نظر قرار می دهد، که توسط کلاینت fwknop برای رمزگذاری استفاده می شود. چون این پسوورد در فایل متنی ساده قرار می گیرد، می بایست کلید GnuPG جدیدی را ایجاد کنید که به جای اینکه از کلید GnuPG باارزش که می توانید برای موارد دیگر استفاده کنید همانند ایمیل یا ارتباطات محرمانه، تنها به عنوان کلید سرور fwknop مورد استفاده قرار گیرد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

GPG_ REMOTE_ ID

متغیر GPG_ REMOTE_ ID شامل شناسه های منحصر به فردی برای کلید GnuPG می باشد که کلاینت fwknop از آن برای علائم دیجیتالی بسته SPA مد نظر قرار می دهد. این کلید نیاز دارد که وارد حلقه کلید سرور fwknop گردد ( SPA را از طریق رمزگذاری نامتقارن در صفحه 246 مشاهده کنید).

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

Example /etc/lwknop/access.conl File

در مرحله بعد، تمام این اطلاعات را در کنار یکدیگر قرار داده و فایل access.conf کاملی را ایجاد کنید که می توانید برای حمایت از سرور SSH مورد استفاده قرار دهید. ( می توانید نمونه های عملیاتی را در مورد استفاده از برنامه کمکی fwknop " در صفحه 24 مشاهده کنید).

با ویراستار مورد نظر خود، فایل etc/fwknop/access.conf را باز کرده و دستورات پیکره بندی فهرست شده زیر را وارد کنید.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

سورس: ابزاری می باشد که برنامه کمکی fwknop ، بسته SPA معتبری را از هر ادرس IP سورس می پذیرد. این مورد زمانی قابل استفاده می باشد که شما در جاده بوده و نمی توانید پیش بینی کنید که لپ تاپ یا سیستم تان به کدام شبکه متصل می گردد.

OPEN_PORTS: tcp/zz به این معنا می باشد که برنامه کمکی fwknop دسترسی موقتی از طریق فایروال های جداول IP محلی با قوانین مورد پذیرش به پورت SSH دارد. قانون ACCEPT بعد از 30 ثانیه حذف می گردد که توسط متغیر FW _ACCESS_ TIMEOUT variable مشخص می گردد.

REQUIRE_USERNAME: mbr یوزنیم راه دور را وادار می کند تا کلاینت fwknop را بر مبنای mbr اجرا کند. در این مورد، برنامه کمکی fwknop به گونه ای پیکره بندی می گردد تا بسته SPA را که بصورت متفارن با Rijndael رمزگذاری شده است (KEY: mypassword) یا بصورت نامتقارن با کلید GnuPG رمزگذاری شده است(GPG_DECRYPT_PW: gpgdecryptpassword ) که معمولا با رمزElgamal کدگذاری می شود)، بپذیرد. برای بسته های SPA که توسط GnuPG کدگذاری می گردند، برنامه کمکی fwknop نیاز دارد که شناسه کلید علامت گذاری از راه دور برابر با S678DEFG باشد، و شناسه کلید رمزگشایی به صورت ABCD1234 باشد- متغیرهای GPG_REMOTE_ID و GPG_DECRYPT_ID را به ترتیب مشاهده کنید.

فرمت بسته fwknop SPA

هر بسته SPA بر طبق به مجموعه بخوبی تعریف شده ای از قوانین ایجاد می گردد. این قواعد چنین امکانی را برای سرور fwknop ایجاد می کند تا در ارتباط با نوع دسترسی که از طریق فایروال iptables درخواست می گردد و کسی که آن را درخواست می دهد، محرمانه باشد. بعد از پذیرش توان ورودی کاربر از خط فرمان کلاینت fwknop ( SPA از طریق کدگذاری متقارن در صفحه 244 و " SPA از طریق کدگذاری نامتقارن" در صفحه 246)، هر بسته SPA شامل موارد زیر می باشد:

داده تصادفی (16 بایت): این مورد اطلاعات تصادفی کافی را ایجاد می کند به این صورت که هر بسته SPA fwknop حداقل به صورت منحصر به فرد می باشد، این بسته ها تا محدوده تصادفی بودن آن ها منحصر به فرد بوده که تابع Perl قادر به فراخوانی هر درخواستی می باشد. ( در ارتباط با Perl نسخه 5.004 و بعد از آن، تابع srand () در اولین کاربد تابع rand() به صورت ضمنی نامیده می شود.

یوزرنیم: نام کاربری می باشد که دستور fwknop را به اجرا در می آورد، که با نقص fwknop- یا getpwuid() ifgetlogin() برگشت داده می شود. سرور fwknop از این یوزرنیم برای تعیین این فرایند استفاده می کند که آیا کاربر راه دور مجوز دسترسی به سرویس یا اجرای دستور دارد یا خیر. ( توجه داشته باشید تا زمانی که سرور fwknop از یوزرنیم استفاده می کند، بسته SPA با موفقیت رمزگشایی می گردد، که نشان می دهد بسته SPA تایید شده و فرایند تایید مجوز آغاز می گردد).

برچسب زمانی: این مورد به عنوان برچسب زمانی در سیستم محلی می باشد. سرور fwknop از این مقدار برای مشخص کردن این فرایند استفاده می کند که آیا بسته SPA در پنجره دسترسی بهنگام که توسط متغیر MAX_SPA_PACKET_AGE تعریف می گردد، قرار می گیرد یا خیر.

نسخه نرم افزار: این مورد نسخه کلاینت fwknop را نشان می دهد:

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

برای نمونه، فیلد نسخه نرم افزاری در این مورد شامل مقدار 1.0 می باشد. سرور fwknop از این اطلاعات برای حفظ سازگاری وارونه با کلاینت های قدیمی تر در صورتی که فرمت بسته SPA تغییر کند، استفاده می کند.

حالت: این مورد، سرورهای fwknop را آگاه می کند از اینکه آیا کلاینت SPA تمایلی برای اجرای دستور دارد یا خیر. مقدار پیش فرض برای حالت دسترسی 1 می باشد؛ حالت فرمان توسط 0 نشان داده می شود.

مسیر دسترسی: این رشته، به سرور fwknop اطلاع می دهد که کلاینت تمایل دارد چه نوع ترافیکی را توسط فایروال iptables در زمان تغییر سیاست، بپذیرد. سرور fwknop به تجزیه این رشته برای پورت ها و پروتکل ها برای راهنمای جداول IP برای پذیرش پرداخته، و سیاست بر این اساس پیکره بندی مجدد می گیردد. برای نمونه، اگر کلاینت بخواهد به هر دو پورت 22 TC و پورت UDP1194 دسترسی داشته باشد ( که توسط VPN باز مورد استفاده می باشد)، این رشته به صورت client IP, tcp/zz , udp/1194 می باشد.

سرور fwknop به کنترل این موارد می پردازد که آیا می تواند درخواستی را برای باز شدن پورت خاصی بدهد یا خیر. اگر تنها به پورت های خاصی اجازه باز شدن داده شود، آن ها می بایست در فایل access.conf تعریف گردند. ( برای اطلاعات بیشتر بخش "OPEN_PORTS" و "PERMIT_CLIENT_PORTS" در صفحه 283 را مشاهده کنید).

رشته فرمان: این رشته دستور کاملی می باشد که کلاینت fwknop تمایلی برای اجرای ان در سرور دارد؛ برای نمونه /etc/init.d/apache2 restart یا W/mail -s "w output you@domain.com ". این مشخصه می تواند سرور fwknop را در ارتباط با ریسک های امنیتی در صورتی که آگاهانه مورد استفاده قرار نگیرد، باز شده و بصورت پیش فرض غیرفعال می گردد. ( برای اطلاعات بیشتر "ENABLE_CMD_EXEC" و "CMD_REGEX" را در صفحه 238 مشاهده کنید.

مجموع بسته MD5: مجموع MD5 توسط کلاینت fwknop محاسبه شده و در بسته SPA برای میزان مضاعفی از اطمینان از این مورد که بسته در حالی که در شبکه در جریان است تغییر نیابد، قرار می گیرد. بطور معمول، الگوریتم کدگذاری امنیت کافی را ایجاد می کند، زیرا کدگشایی متن رمز تغییریافته معمولا منجر به متن ساده معتبری نمی گردد؛ به هر حال، مد نظر قرار دادن مجموع MD5 این امکان را به سرور fwknop می دهد این مورد را مد نظر قرار دهد که داده هایی که کلاینت دریافت می کند دقیقا همان چیزی می باشد که سرور دریافت می کند.

روش تایید سرور: انتشار fwknop 0.9.6 این فیلد را به فرمت بسته اضافه کرده تا این امکان را به سرو fwknop بدهد تا پارامترهای تایید بیشتری را در بسته SPA مد نظر قرار دهد. برای نمونه سرور ممکن است نیازمند به این باشد که کلاینت fwknop راه دور، رمز crypt() کاربر محلی را وارد کند. در این مورد، رشته روش تایید چیزی همانند crypt,password می باشد.

قبل از اینکه بسته های SPA کدگذاری شده و به صورت پیش فرض به پورت UDP62201 منتقل شوند، فیلدهایی که در بالا به بحث گذاشته شد بر مبنای کدگذاری Base64 بوده و سپس به کولون ها متصل می گردند. این کدگذاری این اطمینان را ایجاد می کند که اندازه کولون ها، حتی در فیلدهایی که شامل کولون هایی قبل از کدگذاری قرار گرفته اند، منحصر به فرد می باشد. زمانی که شما تمام این فیلدها را با کدگذاری Base64 ادغام می کنید، چیزی مانند این بدست می آورید:

زمانی که Base64 به کدگذاری فیلدهای مجزا می پردازد، شما دارید

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

در نهایت، داده بسته توسط رمز متقارن Rijndael یا رمزهای نامتقارن پشتیبانی شده توسط GnuPG رمز نامتقارن Elgamal به صورت پیش فرض توسط GnuPG مورد استفاده قرار می گیرد. اگر شما به رمزگذاری توسط Rijndael بپردازید، نتایج این می باشد:

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

هر بسته SPA توسط رمز کلید متقارن یا رمز کلید نامتقارن، کدگذاری و کدگشایی می گردد. رمز کلید متقارن به عنوان الگوریتمی می باشد که به کدگشایی و کدگذاری داده ها با استفاده از کلید مشابه می پردازد (با وجود علائم متقارن). رمز Rijndael که به عنوان استاندارد رمزگذاری پیشرفته (AES) بوده که نمونه مهمی از رمز کلید متقارن می باشد. از طرف دیگر، رمز کلید نامتقارن، به عنوان الگوریتمی می باشد که که به رمزگذاری و رمزگشایی داده با مجموعه ای از کلیدها می پردازد: کلید عمومی، که صورت عمومی منتشر می شود، و کلید خصوصی، که سرّی باقی می ماند. این دو کلید به صورت معمای ریاضی باقی می مانند، اما آن ها مشابه نیستند ( به این ترتیب، طراحی نامتقارن می باشند).

بکارگیری fwknop

اکنون که شما به درک مناسبی از تنظیم گزینه های موجود رسیده اید، اکنون زمان چند مثال عملیاتی اساس فرا رسیده است. در هر مورد، کلاینت fwknop برای دسترسی به SSHD از طریق سیاست جداول IP پیش فرض بعد از تنظیم توسط سرور fwknop مورد استفاده قرار می گیرد. نمودار شبکه در شمل 13-1 به شما کمک می کند تا این سناریوها را مجسم کنید.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

شکل 13-1: شبکه SPA

در هر یک از سناریوهای زیر، کلاینت fwknop بر روی سیستمی به نام spaclient به اجرا در آمده، و بسته SPA به سیستمی به نام spaserver ارسال می گردد. خط نقطه چین در شکل 13-1 بسته SPA را نشان می دهد و کانکشن SSH متعاقب آن تنها بعد از اینکه بسته SPA با دسترسی مطلوب به سیستم spaserver روی داده iptables پیکره بندی می شود تا دسترسی را امکان پذیر کند.

SPA از طریق کدگذاری متقارن

کلاینت fwknop دارای مجموعه غنی از گزینه خط فرمان می باشد که این امکان را به شما می دهد تا برای سرور fwknop دسترسی دقیقی را که تمایل دارید iptables به ان دسترسی داشته باشد، مشخص کنید. اگر از این گزینه های خط فرمان استفاده می کنید، می بایست دسترسی یا رشته فرمان، روش تفکیک آدرس آی پی سورس ، و ادرس آی پی هدف سرور fwknop را مد نظر قرار دهید.

شما می توانید فرض کنید که سیاست iptables محلی تمام بسته ها را در زنجیره ورودی سرور fwknop رها کرده که برای fwknop پورت مشخص شده است. با شروع پیکره بندی فایل fwknop.conf با AUTH_MODE که با PCAP تنظیم می گردد، اطمینان حاصل کنید که PCAP _INTF بر مبنای et ho تنظیم شده وفایل access.conf را به صورت زیر تنظیم کنید. ( توجه داشته باشید که هیچ دستوری از GnuPG همانند GPG_REMOTE_ID یا GPG_DECRYPT_PW که در این مثال نشان داده شده، وجود ندارد).

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

از دستور زیر برای آغاز سرور fwknop استفاده کرده و نشان دهید که اجرایی می باشد. با مد نظر قرار دادن پیام های syslog ، مشاهده خواهید کرد که fwknopd آماده پذیرش بسته ها از یک بلوک سورس می باشد ( که حاصل فایل access.conf فهرست شده در بالا می باشد)، و اینکه نهانگاه دیسک مجموع MD5 بسته SPA وارد می گردد. در نهایت اطمینان حاصل کنید که SSHD در سیستم محلی به اجرا در می آید.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

با اماده کردن سرور fwknop برای عملیات، می تواند تست کنید که آیا SSHD از سیستم کلاینت fwknop قابل دسترسی می باشد، و سپس از fwknop برای دسترسی به ان استفاده کنید. خط فرمان -A tcp/zz ، سرور fwknop را اگاه می کند که کلاینت تمایلی به دسترسی به پورت TCP دارد؛ متغیر –R در به کلاینت fwknop دستور می دهد تا بطور اتوماتیک به حل آدرس های قابل ردیابی بیرونی پرداخته که بسته SPA از ان ها منشاء می گیرد ( این موارد توسط جستجو در http://www.whatismyip.com انجام می گیرد)؛

متغیر –K در 3 از کلاینت fwknop می خواهد تا بسته SPA را به میزبان spaserver ارسال کند.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

خط آخر در فهرست یالا نشان می دهد که شما اکنون به میزبان spaserver وارد شده اید، که به تایید دسترسی شما به SSHD می پردازد. در زیر، پیام هایی که در syslog بر روی سرور fwknop نوشته می شود که شما خاطر نشان می کند که fwknopd به طور موفقیت آمیزی بسته SPA را دریافت و کدگشایی کرده که توسط کلاینت fwknop ارسال می گردد و اینکه قانون ACCEPT اضافه شده است که امکان کانکشن پورت 22 TCP را برای آدرس 204.23.X.XIP به مدت 30 ثانیه ایجاد می کند. قانون ACCEPT در 3 حذف می گردد. ( اگرچه در اینجا ظاهر نمی گردند، ایمیل به ادرس هایی که توسط متغیر EMAIL_ADDRESSES در fwknop.conf تعریف می گردد، ارسال می شود تا شما را اگاه سازد که چه زمانی fwknop امکان دسترسی را برای کلاینت SPA ایچاد کرده و یا از بین می برد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

سرور fwknop تمام قوانین دسترسی SPA را در زنجیره FWKNOP _INPUT به جای زنجیره های جاسازی شده همانند INPUT یا FORWARD اضافه یا حذف می کند. این موارد مشخصا به تفکیک قوانین از سیاست های iptables کنونی از قوانینی که دستکاری می شود، می پردازد، که به این معنا می باشد که شما نمی بایست در مورد قوانین fwknop که به محدودسازی قوانین کنونی در سیاست iptables می پردازد، نگران باشید.

شما می توانید به اجرای دستور زیر بر روی سرور fwknop قبل از اینکه تایمر 30 ثانیه ای به پایاین برسد بپردازیذ تا قوانین iptables را مشاهده کنید که دسترسی را برای SSHD امکان پذیر می کند.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

در این مثال، سرور fwknop به پیکره بندی مجدد iptables می پردازد تا امکان دسترسی به SSHD را به مدت 30 ثانیه ایجاد کند، سپس fwknopd به حذف قواعد ACCEPT از زنجیره FWKNOP _INPUT می پردازد. اگرچه اکثر کانکشن های SSH بیشتر از 30 ثانیه به طول می انجامد، این محدودیت جدی تا زمانی که امکان پیگیری کانکشن Netfilter مورد استفاده قرار می گیرد، نمی باشد، و این امکان را به کانکشن های TCP ایجاد شده می دهد تا بین کلاینت و سرور باز بمانند.

SPA از طریق کدگذاری نامتقارن

مسئله تبادل کلید به عنوان موضوع مهمی در حوزه رمزنگاری بوده و راه حل های جدید ایجاد شده توسط سیستم های رمزنگاری تفکیک را قائل می شود. در مقایسه با رمزهای متقارن که کلید می بایست بین دو گروه به صورت مشخص بر روی کانال ناامن به اشتراک گذاشته شود، رمزهای متقارن تکیه ای بر روی سیستم هایی دارند که فعالانه به انتشار سهمی از مجموعه کلیدهای عمومی و خصوصی می پردازند. برای مثال، زمانی که A داده ها را با کلید عمومی B کدگذاری می کند، فرد B می تواند به رمزگشایی متن پیام رمز با ادغام کلید عمومی و خصوصی از طریق عملیاتی که قفل را بر روی داده می شکند، بپردازد. این قفل از معماهای ریاضی ایجاد می گردد که حل ان بدون دسترسی به کلیدهای عمومی و خصوصی مشکل می باشد.

تبادل کلید GnuPG توسط fwknop

به منظور استفاده از کلید GnuPG در fwknop، شما می بایست به ایجاد و وارد کردن کلید عمومی سرور در حلقه کلید کلاینت و بلعکس بپردازید. چون رمز کدگشایی برای کلید کلاینت هرگز در فایل ذخیره نمی شود، استفاده از کلید GnuPG با کلاینت fwknop ایمن می باشد. به هر حالف در ارتباط با این بحث، من کلید سرور و کلاینت جدید را ایجاد کردم و آن ها را به صورت زیر وارد نمودم ( بعضی از این خروجی ها برای مختصر سازی حذف شده اند).

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

طول داده های متن پیام رمز در ارتباط با پیام SPA می باشد که با 4,096 بیت کلید Elgamal کدگذاری شده که معمولا بیش از 1500 بایت MTU شبکه اترنت می باشد، بنابراین طول کلید با 2,048 بیت انتخاب می گردد ( که به صورت برجسته در بالا نشان داده شده است.

اکنون کلید عمومی کلاینت را به فایل ارسال می کنیم.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

در نهایت نیاز به انتقال کلیدهای عمومی به هر سیستم مربوطه دارید، آن ها را وارد کرده و علامت بزنید. مراحل ورود ضروری می باشد به گونه ای که کلید عمومی سرور بر روی حلقه کلید GnuPG کلاینت و بلعکس، موجود می باشد. مرحله نشان گذاری برای fwknop ضروری می باشد تا به تایید هویت داده بسته SPA نشان گذاری شده بپردازیم. اگرچه کلید عمومی را بر روی scp انتقال می دهم، با توجه به ماهیت سیستم رمزگذاری کلید عمومی، می توانم کلیدها را بر روی صفحه وب برای مشاهده همگان بدون اینکه تاثیر امنیتی منفی ایجاد گردد، منتشر کنم. این مسئله همچنین حائز اهمیت می باشد تا خاطر نشان کنیم که SSHD احتمالا همیشه قابل دسترس نمی باشد ( در واقع، تعمدا توسط تنظیمات fwknop از فایروال خارج می گردد)، بنابراین مکانیسم های دیگر انتقال کلید عمومی گاها مورد نیاز می باشد. در اینجا خروجی های دستور خلاصه شده وجود دارد ( انتقال در 1 و 2 بوده، و ورود و نشان گذاری دستورات در 3 و 4 آغاز می گردد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

اجرای fwknop با کلیدهای GnuPG

با ورود و نشلنه گذاری کلید های GnuPG در سرور fwknop و حلقه کلید سرور، می توان fwknop را در تعامل با GnuPG مشاهده کرد. رای شروع، فایل access.conf بر روی سرور fwknop می بایست حاوی تعریف دسترسی مناسبی از GnuPG باشد. بلوک SOURCE در 1 شروع شده و به fwknopd اطلاع می دهد که نیاز می باشد که بسته های SPA توسط کلید سرور fwknop کدگذاری شده و با کلید کلاینت fWknop علامت گذاری می شوند. علاوه بر این، iptables می بایست بکار گرفته شود تا مانع دسترسی به SSHD همان طور که در 2 نشان داده شده است، گردد، و fwknop باید به اجرا در آید که در 3 نشان داده شده است.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

اکنون، از سیستم spaclient ، شما می توانید از Netcat استفاده کنید تا بررسی کنید که SSHD در واقع غیرقابل دستیابی بوده، و از fwknop برای دسترسی از طریق iptables استفاده می کند. خط پایانی نشان می دهد که شما با موفقیت وارد سیستم spaserver شده اید.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

شناسایی و متوقف کردن حملات تکراری

تا به حال شما مشاهده کرده اید که fwknop دارای کاربرد قانونی به منظور کاهش سطح حمله SSHD می باشد. زمانی که بسته SPA بر روی شبکه های ناامن جا به جا می شود، هر کسی که بتوتند بسته را بر روی مسیرمشاهده کند، ذخیره می سازد، به تحلیل آن پرداخته و به آن پاسخ می دهد. من بیان کرده ام که اجرای fwknop SPA برای جلوگیری از حملات تکراری از طریق مقایسه مجموع MD5 پیام های ورودی SPA مناسب می باشد، در اینجا نمونه عینی آورده شده است.

در شکل 13-2 ، مهاجم در مسیر محاسبات اینترنتی قرار داشته و به نظارت بسته SPA انتقالی از سیستم spaclient به سیستم spaserver می پردازد. مهاجم از tcpdump برای دسترسی بسته SPA به فایل (spa.pcap) استفاده کرده و آن را بخوبی بررسی می کند تا ببیند که بسته به صورت شکسته شکسته کدگذاری شده است. سپس مهاجم پاسخ بسته را بر روی شبکه با پاسخ TCP داده، که توسط خط نقطه چین بسته Replased SPA در شکل 13-2 نشان داده شده است.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

توالی دستور برای به اجرا دراوردن پاسخ بسته SPA در زیر نشان داده شده است. در ابتدا، سیستم spaclient بسته معتبر SPA را به سیستم spaserver در 1 ارسال می کند. خط فرمان fwknop –L این امکان را به fwknop می دهد که گزینه خط فرمان پایانی را فراخوانی کرده که در برابر میزبان سرور fwknop مورد استفاده قرار می گیرد. این مورد برای ساده سازی رابط خط فرمان نسبتا پیچیده fwknop موجود می باشد. زمانی که بسته SPA در شبکه در جریان می باشد، مهاجم 2 بسته را با tcpdump دریافت کرده و در می باید که آن مبهم به نظر می رسد و سپس مهاجم به این نتیجه می رسد که این بسته ممکن است یک بستهSPA باشد ( که ویژه زمانی که بسته در پورت پیش فرض UDP 62201 مد نظر قرار گرفته که fwknop برای ارتباط مورد استفاده قرار می دهد) اما دوره session بین spaclient و spaserver ایجاد می گردد. مهاجم به بسته SPA بر روی شبکه در برابر سیستم spaserver به منظور ارتباط با سرور SSH ، پاسخ می دهد. برنامه کمکی fwknop که بر روی سیستم spaserver به اجرا در می آید، بسته SPA پاسخ داده شده را آشکار می کند که توسط پیام syslog در 5 نشان داده می شود، و سیاست iptables به مهاجم اجازه هیچ دسترسی نمی دهد. اگرچه در اینجا نشان داده نشده است، fwknop ایمیل هشدار برای تاکید بر روی این واقعیت قرار می دهد که بسته SPA قبلی پاسخ داده شده است، از این رو، چنین موردی چیزی نمی باشد که تحت شرایط منطقی روی دهد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

جعل آدرس سورس بسته SPA

پروتکل SPA از ادرس های IP سورس جعلی پشتیبانی می کند. این در نتیجه دو فاکتور می باشد: توانایی سرور fwknop برای دستیابی به آدرس سورس واقعی از بازده مفید بسته SPA، و لین واقعیت که بسته های SPA بر روی UDP بدون پیش بینی ترافیک برگشت ارسال می گردند.

برنامه کمکی fwknop از ماژول Perl Net: :RawIP برای ارسال بسته های SPA از طریق سوکت اولیه استفاده می کند، که این امکان را به شما می دهد تا به تنظیم آدرس IP سورس با مقدار اختیاری از خط فرمان کلاینت fwknop بپردازید. ( این موارد نیازمند دسترسی به ریشه می باشد). در شکل 13-3 ، سیستم spaclient بسته های SPA را ارسال می کند، اما ادرس IP سورس در سرانداز پروتکل اینترنتی ایجاد می گردد تا بسته از آدرس 207.132.X.XIP منشاء بگیرد. زمانی که fwknopd بر روی سیستم spaserver به اجرا در می آید، بسته SPA را خارج از مسیر دریافت می کند، اما امکان دسترسی را به SSHD از آدرس IP کلاینت fwknop 204.23.XX بجای آدرس IP سورس جعلی، 207.132.XX می دهد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

شکل 7-3-3 . بسته SPA از آدرس سورس جعلی

توجه داشته باشید که فرمان های کلاینت fwknop که در زیر نشان داده شده است پیچیده تر شده است. این موارد نه تنها برای پشتیبانی از جعل کردن آدرس IP سورس بسته SPA می باشد ( همانند ریشه)، بلکه بار مفید رمزگذاری شده را با استفاده از کلید fWknop_client ایجاد می کند، که توسط کاربر mbr حفظ شده و در دایرکتوری /home/mbr/ .gnupg قرار دارد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

پیام های syslog در زیر نشان می دهد که سرور fwknop بسته SPA را دریافت کرده که ناشی از 1 آدرس سورس جعلی 207.132.X.X می باشد، و این دسترسی به آدرس های IP داده می شود که شامل بسته های رمزگذاری شده، 204.23.X.X می باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

وصله ترکیبی fwknop OpenSSH

پروژه fwknop استفاده از SPA را به صورت ساده و کاربر پسند کرده است. یکی از مواردی که می توتند کمکی به هزینه سنگین کاربر کند، ادغام با مجموعه ای از برنامه های کاربردی کلاینت می باشد. چون رایج ترین کاربرد SPA پشتیبانی از ارتباطات SSH می باشد، fwknop وصله ای را علیه کد سورس OpenSSH ایجاد می کند، که به ادغام قابلیت برای اجرای کلاینت fwknop به صورت مستقیم از خط فرمان کلاینت OpenSSH می کند.

برای این کار شما می بایست وصله را برای کد سورس OpenSSH بکار گرفته و به کامپایل مجدد آن بپردازید. ورد زیر نشان می دهد که چگونه می توان به اجرای این موارد برای انتشار the OpenSSH-4.3p2 پرداخت، فرض کنید که کد سورس در /usr/local/src واقع می باشد.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

مهمترین چیزی که می بایست در مورد دستور بالا به آن توجه داشته باشیم این می باشد که شناسه -with-spa-mode برای پیکره بندی اسکریپت این اطمینان را ایجاد می کند که، کد وصله SPA ، زمانی که کامپایل می گردد، در OpenSSH قرار می گیرد.

اکنون با نصب کلاینت SSH اصلاح شده، کلاینت fwknop می تواند به صورت مستقیم از خط فرمان SSH فراخوانی شود. این وصله متغیر خط فرمان -K fwknop args را به SSH متصل می کند؛ این متغیر به صورت زیر مورد استفاده قرار می گیرد تا دسترسی را به سیستم spaserver بدون اجرای مجزای کلاینت fwknop امکان پذیر می کند.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

پیام های ثبت شده آشنا بر روی سرور fwknop ، دریافت بسته SPA را نشان میدهد که بسته ها به بررسی ان می پردازد ( یعنی این پیام ها توسط شناسه کلیدی مورد نیاز کدگشایی شده و بر روی شبکه تکرار نمی گردد).

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

گزینه جدید SSH –K اثبات را به خط فرمان fwknop منتقل می کند، بنابراین تمام وظایف ایجاد شده توسط fwknop در معرض خط فرمان قرار می گیرد. این موارد شامل متغیر -L host بوده، که همانطور که قبلا در این فصل ذکر شد، این امکان را به خط فرمان fwknop مورد استفاده قبلی می دهد تا در برابر میزبان مشابه تعدیل گردد. بنابراین دستور زیر کار می کند.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

آنیون روتر (Tor)، به عنوان شبکه ناشناس می باشد که متشکل از مجموعه پرااکنده ای از گره ها به نام انیون روتر می باشد ( سایت http://tor.eff.org را مشاهده کنید). شبکه Tor برای سفت و سخت کردن سرویس های مبتنی بر TCP در برابر نظارت اینترنتی به نام تحلیل ترافیک طراحی شده است. تحلیل ترافیک برای تعیین این مورد که چه کسی به چه افرادی در اینترنت به گفتگو می پردازند، مورد استفاده قرار گرفته و به سهولت توسط هر سازمان- به ویژه ارائه دهندگان خدمات اینترنتی ISP- که به ترافیک اینترنتی دسترسی دارند، استفاده می شود. حتی ترافیک های کاربردی کدگذاری شده منوط به تحلیل ترافیک می باشند زیرا آدرس های IP مشخصا انتقال می یابند.

نکته. من در اینجا IPSEC و پروتکل های VPN دیگر در اینجا مد نظر قرار نمی دهم، اما حتی این پروتکل ها می توانند اطلاعات را از طریق تحلیل ترافیک آشکار کنند.

اطلاعاتی که می تواند به آسانی با مشاهده دو طرف ارتباط ، بدست آید، اغلب موارد دست کم گرفته می شود، و این موارد دارای کاربرد برای هر فرایندی که رمز را برای افشای هویت ایمیل کنندگان ناشناس ایمن نگه می دارد، می باشد.

Tor از طریق تنظیم جریان مجازی مجزا از طریق محاسبه ابری روتر برای هر ارتباط TCP کار می کند. جریان مجازی بین روتر ورودی و روتر خروجی انتخاب شده تصادفی ایجاد می گردد. هر جریان به صورت منحصر به فرد می باشد، و هر هاپ درون مدار تنها هاپ های را که از آن ترافیک ایجاد می شود و هاپی که ترافیک به آن ارسال می گردد، می شناسد. علاوه بر این ترافیک زمانی کدگذاری می گردد که درون ابر روتر باشد.

نتیجه این می باشد که کلاینت با سرور در اینترنت آزاد از طریق جریان مجازی، ارتباط برقرار می کند، و هر شخص ثالثی که به مشاهده ترافیک می پردازد که وارد ابر روتر می گردد یا از آن خارج می گردد، آدرس های IP را مشاهده می کند که کاملا غیر مرتبط می باشد.

آیا مزایایی برای ارسال بسته های SPA بر روی شبکه Tor وجود دارد؟ مشخصا، زمانی که آن ماهیت پنهانی سرویس fwknop را مد نظر قرار می دهد، مشکل است تا به تعیین این موارد بپردازیم که SPA در محل سرور مورد استفاده قرار می گیرد.

اما در اینجا مسئله ای وجود دارد: Tor از TCP به منظور انتقال استفاده می کند. این موارد نشان می دهد که Tor با SPA ناقص می باشد، زیرا بسته های SPA به صورت پیش فرض بر روی UDP منتقل می شوند. حتی اگر fwknop به پشتیبانی از ارسال بسته های SPA بر روی بسته های TCP ACK بپردازد، این مورد به تنهایی کافی نمی باشد تا بسته SPA را برای پیمایش شبکه Tor مد نظر قرار دهیم. جریان مجازی از طریق TOR تنها بعد از اینکه کانکشن TCP اولیه با روتر ورودی کاملا برقرار شد، ایجاد می گردد. و این نشان می دهد که ارتباطات دوسویه مورد نیاز می باشد.

Fwknop به حل این مسئله با تفکیک ماهیت بسته مجزای SPA و ارسال بسته های SPA بر روی کانکشن های TCP ایجاد شده با برنامه کمکی fWknop_serv می پردازد. این برنامه کمکی به بازتولید سرور TCP کمینه پرداخته که به اجرای دستور nobody, does a bind() and listen() بر روی پورت TCP 62201 می پردازد، و سپس بر روی فرمان متوالی در ارتباط با accept() حلقه می زند. با هر accept() ، یک recv () جداگانه ایجاد می گردد به صورتی که تنها بخش TCP مجزا توسط کلاینت قبل از اینکه دوره به پایان برسد، ارسال می گردد.

این باعث می شود که کلاینت بار مفید SPA و نه موارد دیگر را در بین کانکشن TCP ایجاد شده، ارسال کند. بنابراین با استفاده از برنامه سوکات، که به صورت پروکسی سوکسا که Tor نیاز داردبه همراه همتغیر TCP-sock بر روی خط فرمان fwknop، بسته SPA می تواند بر روی شبکه Tor ارسال گردد.

برای اطلاعات بیشتر در مورد سوکات، از سایت http://www.dest-unreach.org/socat بازدید نمایید.

جهت مشاهده متن کامل، فایل ترجمه را دانلود نمایید.

Introducing FWKNOP

معرفی برنامه کمکی fwknop

ISI

Paper

fwknop

Papers

Article

Articles

مقاله ISI

دانلود ISI

برنامه کمکی

ترجمه مقاله

ISI کامپیوتر

دریافت مقاله

Persian Paper

مقاله انگلیسی

خرید ترجمه ISI

Persian Article

ترجمه مقاله ISI

خرید ترجمه مقاله

دانلود ترجمه ISI

دانلود مقاله ISI

مقاله رایگان ISI

دانلود مقاله جدید

مقالات رایگان ISI

دریافت مقالات ISI

مقاله انگلیسی جدید

خرید ترجمه انگلیسی

فروش ترجمه انگلیسی

مقاله ISI کامپیوتر

مقاله ISI با ترجمه

دانلود مقاله انگیسی

دانلود ISI کامپیوتر

ترجمه مقاله انگلیسی

ترجمه مقالات انگلیسی

دریافت مقاله انگلیسی

مقالات معتبر انگلیسی

ترجمه مقاله کامپیوتر

دانلود مقاله جدید ISI

دریافت مقاله کامپیوتر

مقاله انگلیسی کامپیوتر

مقاله انگلیسی با ترجمه

خرید ترجمه ISI کامپیوتر

Translate English Paper

دانلود رایگان مقاله ISI

دانلود مقالات رایگان ISI

ترجمه مقاله ISI کامپیوتر

مقاله رایگان ISI کامپیوتر

دانلود ترجمه ISI کامپیوتر

خرید ترجمه مقاله کامپیوتر

دانلود مقاله ISI کامپیوتر

دریافت مقاله انگلیسی جدید

Translate English Article

دانلود مقاله ISI با ترجمه

دانلود مقاله انگلیسی جدید

دریافت مقالات ISI کامپیوتر

دانلود مقاله جدید کامپیوتر

مقالات رایگان ISI کامپیوتر

Translate Paper in English

ترجمه مقالات معتبر انگلیسی

فروش ترجمه انگلیسی کامپیوتر

خرید ترجمه انگلیسی کامپیوتر

مقاله ISI با ترجمه کامپیوتر

مقاله انگلیسی جدید کامپیوتر

دانلود مقاله انگلیسی رایگان

دانلود رایگان مقاله انگلیسی

دانلود مقاله انگلیسی رایگان

دریافت مقاله انگلیسی رایگان

Translate Article in English

دانلود مقاله انگیسی کامپیوتر

ترجمه مقاله انگلیسی کامپیوتر

دریافت مقاله انگلیسی با ترجمه

مقالات معتبر انگلیسی کامپیوتر

ترجمه مقالات انگلیسی کامپیوتر

دریافت مقاله انگلیسی کامپیوتر

دانلود مقاله انگلیسی با ترجمه

دانلود مقاله جدید ISI کامپیوتر

مقاله انگلیسی با ترجمه کامپیوتر

Translation of Paper in English

دانلود رایگان مقاله ISI کامپیوتر

دانلود مقالات رایگان ISI کامپیوتر

Translation of Article in English

دریافت مقاله انگلیسی جدید کامپیوتر

دانلود مقاله ISI با ترجمه کامپیوتر

دانلود مقاله انگلیسی جدید کامپیوتر

ترجمه مقالات معتبر انگلیسی کامپیوتر

دریافت مقاله انگلیسی رایگان کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دانلود رایگان مقاله انگلیسی کامپیوتر

دانلود مقاله انگلیسی رایگان کامپیوتر

دانلود مقاله انگلیسی با ترجمه کامپیوتر

دریافت مقاله انگلیسی با ترجمه کامپیوتر

به سوی پایگاه داده چندگانه (اشتراکی) انعطاف پذیر و مستقل

.png)

.png)

Abstract The success of cloud computing as a platform for deploying webapplications has led to a deluge of applications characterized by small data footprints with unpredictable access patterns. A scalable multitenant ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

رویکردی در ارتباط با معماری خط تولید سرویسگرا

.png)

.png)

Abstract Service-Oriented Architecture (SOA) has appeared as an emergent approach for developing distributed applications as a set of self-contained and business-aligned services. SOA aids solving integration and interoperability problems and provides ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

ظرفیت شبکه های بی سیم

.png)

.png)

Abstract When n identical randomly located nodes, each capable of transmitting at W bits per second and using a fixed range, form a wireless network, the throughput (formula) obtainable by each ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

سیستم های صف بندی زمان گسسته با تعطیلی های انحصاری مارکوفب

.png)

.png)

Abstract In this contribution we investigate discrete-time queueing systems with vacations. A framework is constructed that allows for studying numerous different vacation systems, including a.o. classical vacation systems like the exhaustive ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

عوامل تعیینکننده در انتخاب نرمافزار وبمحور معنایی در قالب یک سرویس:

چارچوبی یکپارچه در شرایط خرید الکترونیکی و برنامه ریزی منابع سرمایه ای

.png)

.png)

Abstract The ever increasing Internet bandwidth and the fast changing needs of businesses for effectiveness with the partners in the procurement chain and is leading organizations to adopt information systems infrastructures ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

طراحی و تحلیل یک مدل وقفه (تعطیلی) برای سیستم صف بندی دو فازه با خدمات ورودی

.png)

.png)

Abstract This paper mainly deals with a two phase service queueing model with gated service vacation. In this gated service vacation model, only those customers who are present in the queue ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

به اشتراک گذاری طیف مشارکتی بین شبکه های تلفن همراه و اد هاک

.png)

.png)

Abstract Spectrum sharing between cellular and ad-hoc networks is studied in this work. Weak signals and strong interferences at the cell-edge area usually cause severe performance degradation. To improve the cell-edge ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

قیمت: 139500 تومان

مقایسه پروتکل های مسیر یابی تک مسیره در مقابل پروتکل های مسیر یابی چندگانه برای انتقال تصویر در شبکه های حسگر بی سیم چند رسانه ای

.png)

.png)

Abstract Wireless multimedia sensor network (WMSN) applications require strong multimedia communication competence. Therefore, in WMSN applications, it is necessary to use specific mechanisms in order to handle multimedia communication challenges and ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

هوش کسب و کار به روش محاسبه ابری

.png)

.png)

Abstract Business Intelligence (BI) deals with integrated approaches to management support. Currently, there are constraints to BI adoption and a new era of analytic data management for business intelligence these constraints ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

قیمت: 119500 تومان

مدل احتمال جدید برای ضمانت کردن مشکل مسیر بحرانی با الگوریتم اکتشافی

.png)

.png)

Abstract In order to obtain an adequate description of risk aversion for insuring critical path problem, this paper develops a new class of two-stage minimum risk problems. The first-stage objective function ... [ ادامه مطلب ]

انتشارات: ACM

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

قیمت: 129500 تومان

دستورالعمل طراحی و محاسبه سیستم روشنایی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 30

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 30

گروه: دستورالعمل طراحی

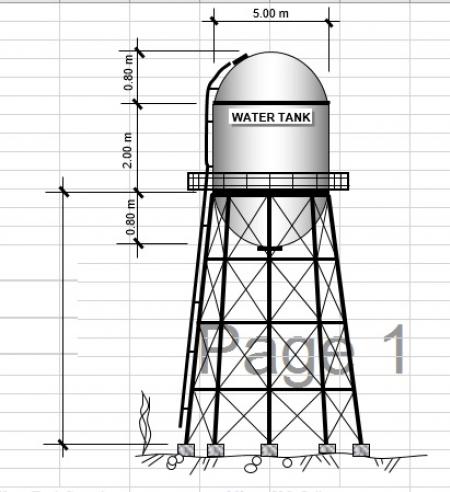

فایل اکسل طراحی مخزن فلزی هوایی بر اساس آیین نامه AISC با در نظر گرفتن نیروی باد و زلرله

.png)

.png)

فایل پیش رو اکسل طراحی مخزن فلزی هوایی می باشد که بر اساس آیین نامه AISC و با در نظر گرفتن نیروی باد و زلرله محاسبات را انجام داده و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل تحلیل اتصال برشی دارای خروج از مرکزیت برای گروه پیچ

.png)

.png)

این برنامه ظرفیت برشی اتصال پیچ و مهره ای دارای خروج از مرکزیت برای گروه پیچ را محاسبه می کند، ابزاری مناسب برای طراحی صفحات gusset و اتصالات پیچ و ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

فایل اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو و استفاده از آزمایش ظرفیت باربری کالیفرنیا

.png)

.png)

فایل پیش رو اکسل طراحی روسازی آسفالتی بر مبنای آیین نامه آشتو می باشد که با استفاده از نتایج آزمایش ظرفیت باربری کالیفرنیا CBR اطلاعات ورودی را تحلیل و نتایج را ... [ ادامه مطلب ]

قیمت: 79500 تومان

مشخصات کلی:

قیمت: 79500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 79500 تومان

قیمت: 79500 تومان

گروه: دستورالعمل طراحی

دستورالعمل طراحی ابعاد و سازه شالوده های عمیق (شمع ها و پایه های عمیق) در خشکی

.png)

.png)

مجموعه دستورالعمل های ارائه شده در دیتاسرا شامل ضوابط و مراحل تحلیل و طراحی سازه های گوناگون صنعتی و بر اساس الزامات مندرج در آیین نامه های معتبر داخلی و ... [ ادامه مطلب ]

قیمت: 119500 تومان

مشخصات کلی:

قیمت: 119500 تومان

مشخصات کلی:

صفحات متن اصلی: 27

گروه:

دستورالعمل طراحی

قیمت: 119500 تومان

قیمت: 119500 تومان

صفحات متن اصلی: 27

گروه: دستورالعمل طراحی

تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش سازه" تحلیل غیرخطی و مدل سازی عددی تیر بتن مسلح تقویت شده با FRP توسط Finite Element Method مشخصات کلی: شامل فایلهای word و ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

بررسی پارامترهای هندسی مهاربند زانویی

.png)

.png)

"پروژه دانشجویی مهندسی عمران" بررسی پارامترهای هندسی مهاربند زانویی مشخصات کلی: شامل فایلهای word و pdf بالغ بر 146 صفحه (4 فصل) فهرست مطالب فصل اول 1-1- مقدمه 1-2- شکل پذیری سازه ها 1-3- مفصل و لنگر پلاستیک 1-4- منحنی ... [ ادامه مطلب ]

قیمت: 129500 تومان

مشخصات کلی:

قیمت: 129500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 129500 تومان

قیمت: 129500 تومان

گروه: دستورالعمل طراحی

تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM

.png)

.png)

"پایان نامه مهندسی مکانیک مقطع کارشناسی ارشد - گرایش تبدیل انرژی" تحلیل و طراحی سیستم گرمایشی ساختمان مسکونی با استفاده از ذخیره کننده های حرارتی PCM تهیه شده بصورت کاملا انحصاری توسط ... [ ادامه مطلب ]

قیمت: 449000 تومان

مشخصات کلی:

قیمت: 449000 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 449000 تومان

قیمت: 449000 تومان

گروه: دستورالعمل طراحی

شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه موردی پروژه های "پتروشیمی الف"

.png)

.png)

"پایان نامه مهندسی عمران مقطع کارشناسی ارشد - گرایش مهندسی و مدیریت ساخت" شناسایی و رتبه بندی دلایل انحراف از هزینه پیش بینی شده و ارائه راهکارهای کاهش آن: مطالعه ... [ ادامه مطلب ]

قیمت: 259500 تومان

مشخصات کلی:

قیمت: 259500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 259500 تومان

قیمت: 259500 تومان

گروه: دستورالعمل طراحی

مکانیک شکست (Fracture Mechanics)

.png)

.png)

مقدمه : یکی از عمده ترین مسائلی که انسان از زمان ساختن سادهترین ابزارها با آن مواجه بوده است پدیده شکست در اجسام میباشد و درواقع برای استفاده از مواد ... [ ادامه مطلب ]

قیمت: 99500 تومان

مشخصات کلی:

قیمت: 99500 تومان

مشخصات کلی:

گروه:

دستورالعمل طراحی

قیمت: 99500 تومان

قیمت: 99500 تومان

گروه: دستورالعمل طراحی

.png)